Μια ομάδα πειρατείας που συνδέεται με την Κίνα εκμεταλλεύεται το Windows zero-day σε επιθέσεις που στοχεύουν Ευρωπαίους διπλωμάτες στην Ουγγαρία, το Βέλγιο και άλλες ευρωπαϊκές χώρες.

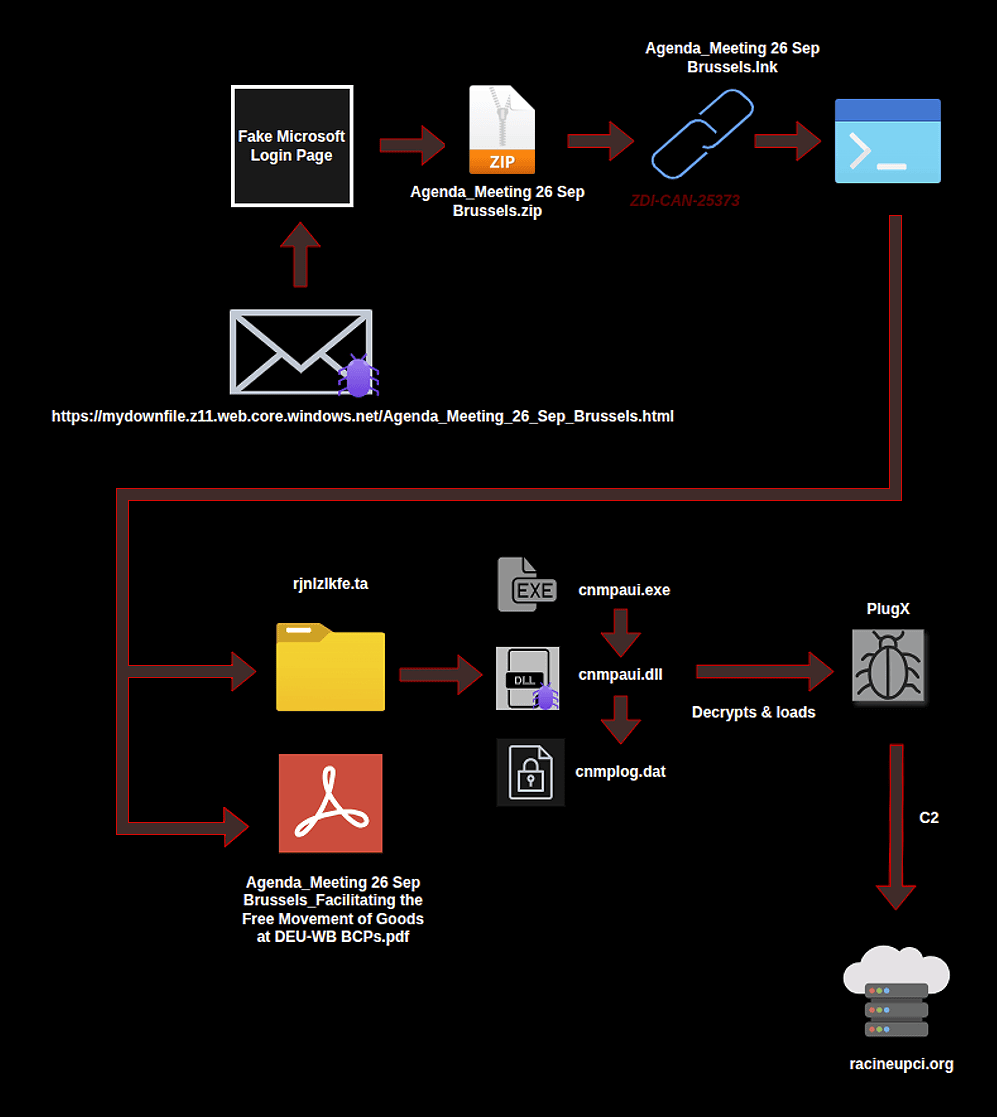

Σύμφωνα με την Arctic Wolf Labs, η αλυσίδα επιθέσεων ξεκινά με email ψαρέματος που οδηγούν στην παράδοση κακόβουλων αρχείων LNK με θέμα τα εργαστήρια αμυντικών προμηθειών του ΝΑΤΟ, τις συναντήσεις διευκόλυνσης των συνόρων της Ευρωπαϊκής Επιτροπής και διάφορες άλλες διπλωματικές εκδηλώσεις.

Αυτά τα κακόβουλα αρχεία έχουν σχεδιαστεί για να εκμεταλλεύονται μια ευπάθεια LNK των Windows υψηλής σοβαρότητας (που παρακολουθείται ως CVE-2025-9491) για να αναπτύξουν το κακόβουλο λογισμικό PlugX απομακρυσμένης πρόσβασης trojan (RAT) και να αποκτήσουν επιμονή σε παραβιασμένα συστήματα, επιτρέποντάς τους να παρακολουθούν διπλωματικές επικοινωνίες και να κλέβουν ευαίσθητα δεδομένα.

Η εκστρατεία κατασκοπείας στον κυβερνοχώρο έχει αποδοθεί σε μια ομάδα απειλών που υποστηρίζεται από το κινεζικό κράτος που παρακολουθείται ως UNC6384 (Mustang Panda), γνωστή για τη διεξαγωγή επιχειρήσεων κατασκοπείας ευθυγραμμισμένες με τα κινεζικά στρατηγικά συμφέροντα και στοχεύει διπλωματικές οντότητες σε όλη τη Νοτιοανατολική Ασία.

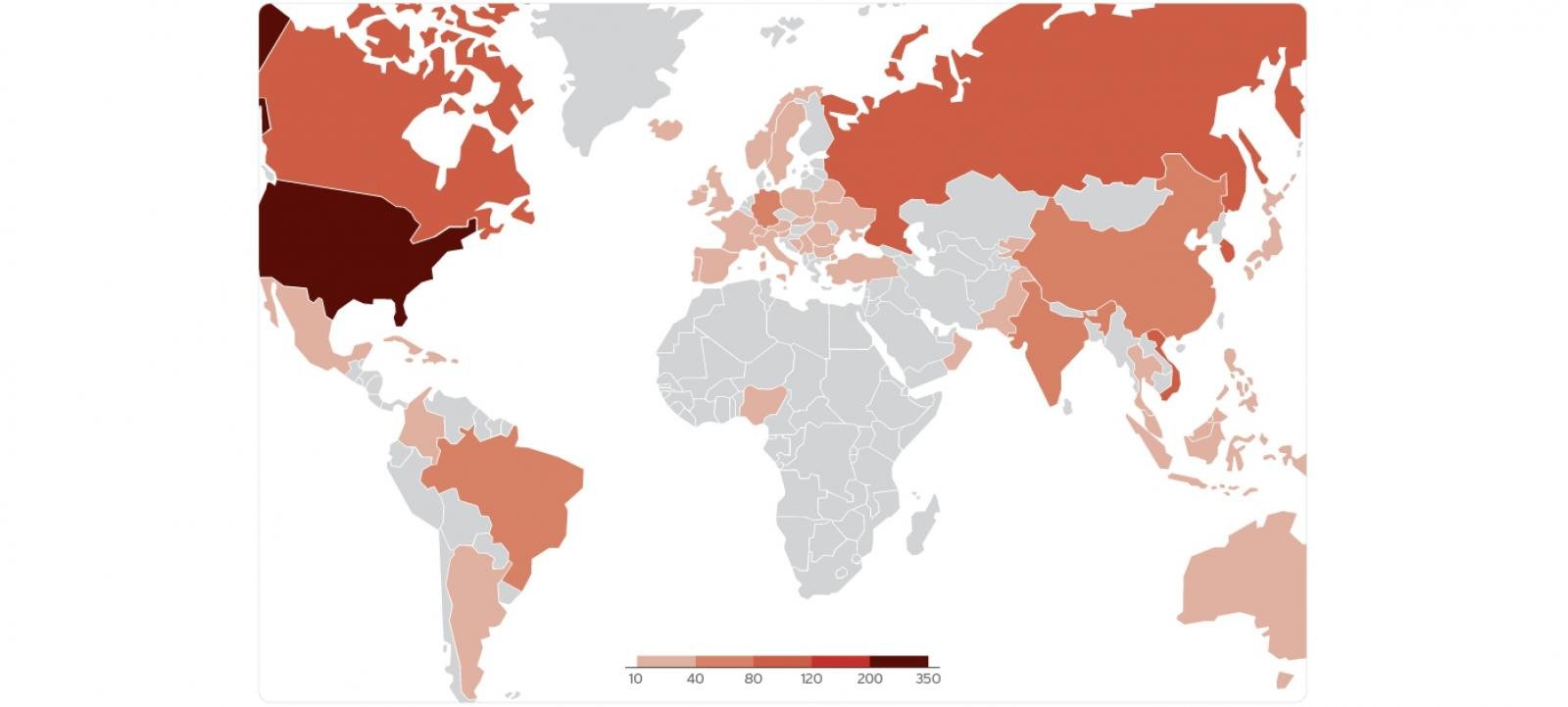

Ανάλυση κακόβουλου λογισμικού και υποδομής που χρησιμοποιούνται σε αυτήν την καμπάνια από ερευνητές από το Arctic Wolf Labs και StrikeReady αποκάλυψε επίσης ότι αυτές οι επιθέσεις έχουν διευρύνει το εύρος τους τις τελευταίες εβδομάδες. Ενώ αρχικά επικεντρώθηκαν σε ουγγρικές και βελγικές διπλωματικές οντότητες, τώρα στοχεύουν και άλλους ευρωπαϊκούς οργανισμούς, συμπεριλαμβανομένων των σερβικών κυβερνητικών υπηρεσιών και διπλωματικών οντοτήτων από την Ιταλία και την Ολλανδία.

“Η Arctic Wolf Labs αξιολογεί με μεγάλη σιγουριά ότι αυτή η εκστρατεία αποδίδεται στο UNC6384, έναν κινεζικό παράγοντα απειλών κατασκοπείας στον κυβερνοχώρο.” είπαν οι ερευνητές. “Αυτή η απόδοση βασίζεται σε πολλές συγκλίνουσες γραμμές αποδεικτικών στοιχείων, συμπεριλαμβανομένων εργαλείων κακόβουλου λογισμικού, τακτικών διαδικασιών, ευθυγράμμισης στόχευσης και επικαλύψεων υποδομής με προηγούμενα τεκμηριωμένες λειτουργίες UNC6384.”

Βαριά εκμετάλλευση σε επιθέσεις

Η ευπάθεια zero-day που χρησιμοποιείται σε αυτήν την καμπάνια επιτρέπει στους εισβολείς να εκτελούν αυθαίρετο κώδικα εξ αποστάσεως σε στοχευμένα συστήματα Windows. Ωστόσο, η αλληλεπίδραση με τον χρήστη απαιτείται για την επιτυχή εκμετάλλευση, καθώς περιλαμβάνει την εξαπάτηση των πιθανών θυμάτων για να επισκεφτούν μια κακόβουλη σελίδα ή το άνοιγμα ενός κακόβουλου αρχείου.

Το CVE-2025-9491 υπάρχει στον χειρισμό αρχείων .LNK, το οποίο επιτρέπει στους εισβολείς να εκμεταλλεύονται τον τρόπο με τον οποίο τα Windows εμφανίζουν τα αρχεία συντόμευσης για να αποφύγουν τον εντοπισμό και την εκτέλεση κώδικα σε ευάλωτες συσκευές χωρίς τη γνώση του χρήστη. Οι παράγοντες απειλών εκμεταλλεύονται αυτό το ελάττωμα αποκρύπτοντας κακόβουλα ορίσματα γραμμής εντολών μέσα στα αρχεία συντόμευσης .LNK στη δομή COMMAND_LINE_ARGUMENTS χρησιμοποιώντας κενά με συμπλήρωση.

Τον Μάρτιο του 2025, οι αναλυτές απειλών της Trend Micro ανακάλυψαν ότι το CVE-2025-9491 είχε ήδη γίνει ευρέως αντικείμενο εκμετάλλευσης από 11 κρατικές ομάδες και συμμορίες εγκλήματος στον κυβερνοχώροσυμπεριλαμβανομένων των Evil Corp, APT43 (γνωστό και ως Kimsuky), Bitter, APT37, Mustang Panda, SideWinder, RedHotel, Konni και άλλων.

“Διάφορα ωφέλιμα φορτία κακόβουλου λογισμικού και φορτωτές όπως Ursnif, Gh0st RAT και Trickbot έχουν εντοπιστεί σε αυτές τις καμπάνιες, με πλατφόρμες κακόβουλου λογισμικού ως υπηρεσία (MaaS) που περιπλέκουν το τοπίο απειλών.” είπε η Trend Micro την εποχή εκείνη.

Ενώ η Microsoft είπε στο BleepingComputer τον Μάρτιο ότι θα “εξετάσει το ενδεχόμενο να αντιμετωπίσει” αυτό το ελάττωμα zero-day, παρόλο που “δεν πληροί τις προϋποθέσεις για άμεση εξυπηρέτηση”, δεν έχει ακόμη κυκλοφορήσει ενημερώσεις ασφαλείας για να επιδιορθώσει αυτήν την ευπάθεια των Windows που έχει υποστεί μεγάλη εκμετάλλευση.

Δεδομένου ότι δεν υπάρχει επίσημη ενημέρωση κώδικα CVE-2025-9491 για τον αποκλεισμό των συνεχιζόμενων επιθέσεων, συνιστάται στους υπερασπιστές δικτύου να περιορίζουν ή να αποκλείουν τη χρήση αρχείων Windows .LNK και να αποκλείουν συνδέσεις από την υποδομή C2 που προσδιορίζεται από την Arctic Wolf Labs.

VIA: bleepingcomputer.com