Ερευνητές ασφαλείας στο Εθνικό Ινστιτούτο Προτύπων και Τεχνολογίας (NIST) ανακάλυψαν κρίσιμα ελαττώματα ασφαλείας στον διακομιστή αλληλογραφίας Exim. Αυτό θα μπορούσε να επιτρέψει στους απομακρυσμένους εισβολείς να αναλάβουν τον πλήρη έλεγχο των ευάλωτων συστημάτων.

Τα τρωτά σημεία επηρεάζουν την έκδοση Exim 4.99 όταν διαμορφώνονται με υποστήριξη βάσης δεδομένων υποδείξεων SQLite, εκθέτοντας χιλιάδες διακομιστές αλληλογραφίας σε ενδεχόμενο συμβιβασμό.

Ανακαλύφθηκαν δύο κρίσιμα ελαττώματα

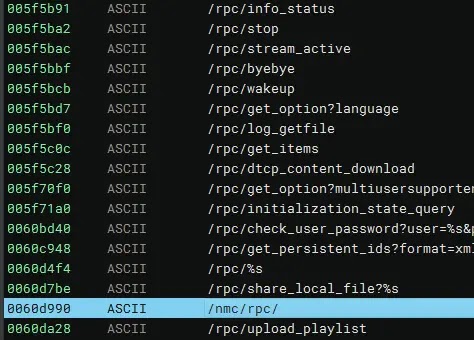

Η ερευνητική ομάδα εντόπισε δύο διακριτά τρωτά σημεία στην υλοποίηση της βάσης δεδομένων SQLite της Exim.

Η πρώτη είναι μια ελλιπής επιδιόρθωση ένεσης SQL για το CVE-2025-26794 που αποτυγχάνει να διαφύγει σωστά από τους χαρακτήρες ενός εισαγωγικού στα ερωτήματα της βάσης δεδομένων.

Οι εισβολείς μπορούν να εκμεταλλευτούν αυτήν την αδυναμία στέλνοντας ειδικά διαμορφωμένες εντολές SMTP με κακόβουλες διευθύνσεις email που περιέχουν ωφέλιμα φορτία SQL injection.

Η δεύτερη ευπάθεια περιλαμβάνει μια υπερχείλιση buffer σωρού που προκαλείται από μη επικυρωμένα πεδία βάσης δεδομένων που χρησιμοποιούνται ως όρια πίνακα.

Όταν ο κώδικας φίλτρου bloom επεξεργάζεται μη αξιόπιστα δεδομένα από τη βάση δεδομένων, μπορεί να γράψει πολύ πέρα από τα εκχωρημένα buffer μνήμης, καταστρέφοντας δυνητικά έως και 1,5 megabyte μνήμης σωρού.

| Αναγνωριστικό CVE | Τύπος ευπάθειας | CWE | Αυστηρότητα | Διάνυσμα επίθεσης | Σύγκρουση |

|---|---|---|---|---|---|

| Σχετίζεται με το CVE-2025-26794 | SQL Injection (ημιτελής επιδιόρθωση) | CWE-89 | Ψηλά | Τηλεχειριστήριο (SMTP) | Αυθαίρετη εκτέλεση ερωτήματος SQL, εξαγωγή δεδομένων |

| Εκκρεμή ανάθεση | Υπερχείλιση buffer σωρού | CWE-122, CWE-787, CWE-843 | Κρίσιμος | Τηλεχειριστήριο (SMTP) | Καταστροφή σωρού, πιθανή απομακρυσμένη εκτέλεση κώδικα |

Αυτό παρέχει στους εισβολείς ακριβή έλεγχο της καταστροφής της μνήμης, συμπεριλαμβανομένης της δυνατότητας να στοχεύουν συγκεκριμένες τοποθεσίες σωρών και να γράφουν αυθαίρετες τιμές byte.

Αυτά τα τρωτά σημεία απαιτούν συγκεκριμένες διαμορφώσεις για να είναι εκμεταλλεύσιμα. Οι διακομιστές πρέπει να έχουν μεταγλωττιστεί με υποστήριξη SQLite και να χρησιμοποιούν λίστες ελέγχου πρόσβασης περιορισμένης ταχύτητας (ACL) που ενσωματώνουν δεδομένα ελεγχόμενα από τους εισβολείς, όπως διευθύνσεις αποστολέα.

Οι πιο ευάλωτες διαμορφώσεις περιλαμβάνουν τη λειτουργία “per_addr” με ρητά κλειδιά διεύθυνσης αποστολέα ή “μοναδικές” παραμέτρους που περιέχουν τιμές ελεγχόμενες από τον εισβολέα.

Ενώ οι ερευνητές απέδειξαν επιτυχώς διαφθορά σωρού και χειραγώγηση μνήμης. Δεν μπόρεσαν να αναπτύξουν μια πλήρη εκμετάλλευση απομακρυσμένης εκτέλεσης κώδικα λόγω των σύγχρονων προστασιών ασφαλείας, όπως η τυχαιοποίηση διάταξης χώρου διευθύνσεων (ASLR).

Ωστόσο, οι ειδικοί προειδοποιούν ότι αποφασισμένοι εισβολείς με πρόσθετο χρόνο και πόρους ενδέχεται να είναι σε θέση να επιτύχουν πλήρη συμβιβασμό του συστήματος.

Οι συντηρητές της Exim έχουν ειδοποιηθεί και εργάζονται για ενημερώσεις κώδικα ασφαλείας. Ο συνιστάται Οι διορθώσεις περιλαμβάνουν την προσθήκη κατάλληλης διαφυγής μεμονωμένου εισαγωγικού για την αποφυγή της ένεσης SQL.

Εφαρμογή ελέγχων επικύρωσης για μεγέθη πεδίων βάσης δεδομένων πριν από τη χρήση τους ως όρια πίνακα.

Οι διαχειριστές διακομιστών που χρησιμοποιούν βάσεις δεδομένων Exim με υποδείξεις SQLite θα πρέπει να παρακολουθούν για ενημερώσεις και να εφαρμόζουν ενημερώσεις κώδικα αμέσως μετά την κυκλοφορία.

Οι οργανισμοί που εκτελούν δυνητικά ευάλωτες διαμορφώσεις θα πρέπει να εξετάσουν το ενδεχόμενο να απενεργοποιήσουν προσωρινά την υποστήριξη βάσης δεδομένων υποδείξεων SQLite.

Περιορισμός διαμορφώσεων ACL ορίου ρυθμού που χρησιμοποιούν διευθύνσεις αποστολέα μέχρι να είναι διαθέσιμες οι ενημερώσεις κώδικα.

Η ερευνητική ομάδα έχει δεσμευτεί για συντονισμένη αποκάλυψη, δίνοντας στους προγραμματιστές χρόνο να δημιουργήσουν διορθώσεις πριν δημοσιοποιήσουν πλήρεις λεπτομέρειες εκμετάλλευσης.

.webp.jpeg)

.web.jpeg)

.webp.jpeg)

.webp.jpeg)

.webp.jpeg)

.webp.jpeg)