Το Varonis Threat Labs στρέφει τα φώτα της δημοσιότητας σε μια ευπάθεια δεκαετιών που ανοίγει την πόρτα στην πλαστογράφηση URL.

Εκμεταλλευόμενοι τον τρόπο με τον οποίο τα προγράμματα περιήγησης χειρίζονται τα σενάρια από τα δεξιά προς τα αριστερά (RTL) και από τα αριστερά προς τα δεξιά (LTR), οι εισβολείς μπορούν να δημιουργήσουν διευθύνσεις URL που φαίνονται αξιόπιστες αλλά στην πραγματικότητα οδηγούν κάπου αλλού, επομένως αυτή η μέθοδος, γνωστή ως BiDi Swap, μπορεί συχνά να γίνει κατάχρηση σε επιθέσεις phishing.

Προηγούμενες επιθέσεις Unicode και πλαστογράφηση

Πριν από το BiDi Swap, χρησιμοποιήθηκαν πολλά κόλπα που βασίζονταν στο Unicode για να ξεγελάσουν τόσο τους χρήστες όσο και τα προγράμματα περιήγησης ώστε να εμφανίζουν παραπλανητικό κείμενο ή διευθύνσεις URL. Δύο χαρακτηριστικά παραδείγματα είναι:

- Punycode Επιθέσεις ομογράφων: Τα διεθνοποιημένα ονόματα τομέα (IDN) επιτρέπουν στους ιστότοπους να χρησιμοποιούν μη λατινικούς χαρακτήρες (π.χ. ρωσικά “а”, κυριλλικά “с” ή ελληνικά “ο”) που μοιάζουν σχεδόν πανομοιότυποι με γνωστά λατινικά γράμματα. Αυτό μπορεί να δημιουργήσει πλαστούς τομείς όπως “аpple.com” ή “рayрal.com” με μικρές μόνο διαφορές χαρακτήρων. Τα προγράμματα περιήγησης τα μετατρέπουν για συνεπή χειρισμό (π.χ. “xn--κάτι”), αλλά οι επιτιθέμενοι συχνά εισχωρούν κρυφά σε οπτικά πανομοιότυπους χαρακτήρες, ξεγελώντας τους ανθρώπους ώστε να πιστέψουν ότι βρίσκονται σε μια νόμιμη τοποθεσία.

- RTL Override Exploits: Ορισμένοι εισβολείς ενσωματώνουν ειδικούς χαρακτήρες Unicode (π.χ. U+202E) που αναστρέφουν την κατεύθυνση κειμένου στη μέση της συμβολοσειράς. Αυτό μπορεί να συγκαλύψει διαδρομές URL, να κάνει τις επεκτάσεις αρχείων να φαίνονται αβλαβείς ή να αναδιατάξει το κείμενο για να κρύψει κακόβουλες καταλήξεις όπως: “blafdp.exe” -> “blaexe.pdf”

Ενώ αυτοί οι χαρακτήρες ελέγχου είναι απαραίτητοι για τον σωστό χειρισμό γλωσσών από τα δεξιά προς τα αριστερά, μπορούν επίσης να καλύψουν επικίνδυνο περιεχόμενο ή να αναδιατάξουν τη διάταξη, έτσι ώστε ένα όνομα τοποθεσίας ή αρχείου να φαίνεται ασφαλές με μια γρήγορη ματιά.

Αυτές οι προηγούμενες επιθέσεις έθεσαν το σκηνικό για το BiDi Swap αποκαλύπτοντας πώς μικροσκοπικές αποχρώσεις στον χειρισμό κειμένου μπορούν να έχουν μεγάλες συνέπειες για την ασφάλεια και πόσο συνεχής επαγρύπνηση απαιτείται για την αποτροπή αυτών των πλαστών τεχνασμάτων.

LTR, RTL και BiDi ποιος;

Όσον αφορά την κατεύθυνση κειμένου, πολλές γλώσσες, όπως τα αγγλικά ή τα ισπανικά, ρέουν από αριστερά προς τα δεξιά (LTR), ενώ άλλες, όπως τα αραβικά ή τα εβραϊκά, πηγαίνουν από δεξιά προς τα αριστερά (RTL). Αυτή η μίξη μπορεί να είναι μια πρόκληση για τους υπολογιστές, οι οποίοι πρέπει να διατηρούν τα πάντα ευθυγραμμισμένα, ώστε το κείμενο να μην γίνεται ανακατεμένο χάος.

Εκεί είναι που το Αμφίδρομος (Bidi) Αλγόριθμος μπαίνει μέσα.

Μέρος του προτύπου Unicode, το Bidi βοηθά τους υπολογιστές να εμφανίζουν σωστά τα σενάρια LTR και RTL στο ίδιο κείμενο.

Ωστόσο, ενώ ο αλγόριθμος Bidi συνήθως χειρίζεται τους τομείς αξιοπρεπώς, παλεύει με τους υποτομείς και τις παραμέτρους URL. Αυτό το κενό σημαίνει ότι οι μικτές διευθύνσεις URL LTR–RTL ενδέχεται να μην εμφανίζονται όπως προβλέπεται, δημιουργώντας μια ανοιχτή πόρτα για αταξίες.

Η ομάδα μας ανέλυσε δεδομένα από 1.000 περιβάλλοντα πληροφορικής του πραγματικού κόσμου και διαπίστωσε ότι κανένας οργανισμός δεν ήταν ασφαλής για παραβιάσεις.

Στην πραγματικότητα, το 99% των οργανισμών έχουν εκθέσει ευαίσθητα δεδομένα που μπορούν εύκολα να εμφανιστούν από την τεχνητή νοημοσύνη.

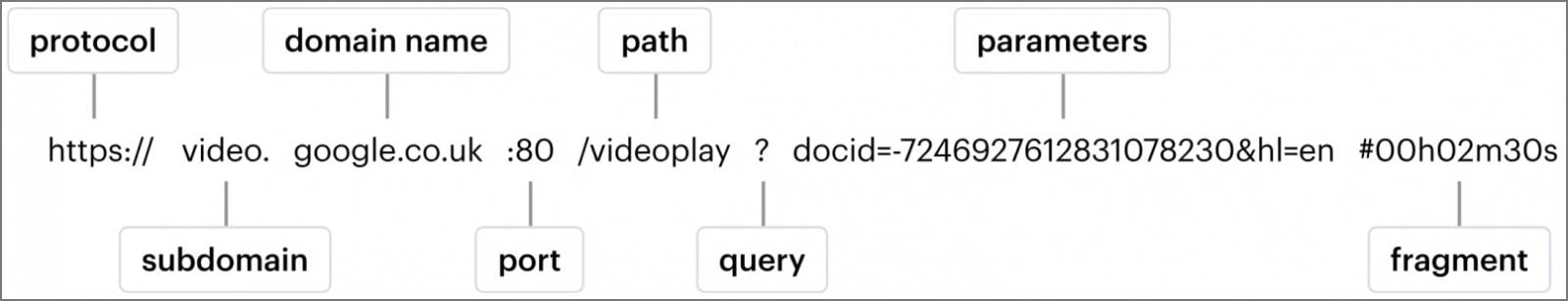

Δομή διεύθυνσης URL

Ακολουθεί μια γρήγορη ανανέωση σχετικά με το τι είναι μια διεύθυνση URL και πώς είναι δομημένη: Η διεύθυνση URL (Uniform Resource Locator) είναι ένας τυποποιημένος τρόπος για να οδηγείτε σε πόρους στον ιστό και συνήθως περιέχει πολλά βασικά στοιχεία:

- Πρωτόκολλο (Σχέδιο): Αυτό καθορίζει τον τρόπο πρόσβασης στον πόρο, για παράδειγμα “http://” ή “https://”.

- Υποτομέας: Ένα προαιρετικό τμήμα πριν από τον κύριο τομέα (π.χ. “www.” στο “www.example.com”), το οποίο μπορεί να οργανώσει περιεχόμενο σε μεγαλύτερους ιστότοπους

- Πεδίο ορισμού: Το βασικό μέρος της διεύθυνσης (π.χ. “παράδειγμα”)

- Τομέας ανώτατου επιπέδου (TLD): Η κατάληξη του ονόματος τομέα (π.χ. “.com”, “.org”, “.net”) που συχνά υποδεικνύει τον σκοπό ή τη γεωγραφική τοποθεσία

- Μονοπάτι: Ο κατάλογος ή η δομή του αρχείου που εμφανίζεται μετά τον τομέα (π.χ. “/blog/posts”)

- Συμβολοσειρά ερωτήματος/Παράμετροι: Ζεύγη κλειδιών-τιμών που χρησιμοποιούνται για τη διαβίβαση επιπλέον πληροφοριών στον διακομιστή, συνήθως ξεκινώντας με ένα ερωτηματικό (π.χ. “?id=123”)

Ανταλλαγή Bidi

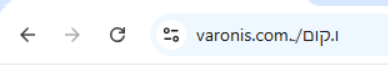

Ας ξεκινήσουμε με κάτι απλό: ένας κανονικός κεντρικός υπολογιστής από τα δεξιά προς τα αριστερά (RTL) (τομέας + TLD) μπορεί να μοιάζει με αυτό (Ναι, έχουμε έναν κεντρικό υπολογιστή ενός γράμματος):

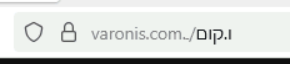

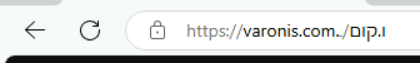

Τώρα, ας προσθέσουμε ένα πρωτόκολλο και ας αναμίξουμε και τις δύο παραμέτρους RTL και LTR:

Παρατηρήστε πώς η τοποθέτηση παραμέτρων στα δεξιά γίνεται γρήγορα μπερδεμένη. Στη συνέχεια, ας προσπαθήσουμε να προσθέσουμε μια αγγλική παράμετρο που μοιάζει με άλλο όνομα τομέα:

Αυτό εξακολουθεί να μην αποδίδει την αναμενόμενη συμπεριφορά. Τώρα, ας δούμε τι συμβαίνει όταν προσπαθούμε να μιμηθούμε έναν υποτομέα:

Συνδυάζοντας έναν υποτομέα LTR με ορισμένες παραμέτρους RTL:

Περισσότερα ωφέλιμα φορτία

Δοκιμάστε το μόνοι σας: Αλλάξτε το varonis υποτομέας σε οποιοδήποτε domain σας αρέσει και παρακολουθήστε τη μαγεία να συμβαίνει!

Αρνηση: Αυτός ο ιστότοπος παρέχεται ως έχει και προορίζεται αποκλειστικά για εκπαιδευτικούς και ενημερωτικούς σκοπούς. Επιδεικνύει μια απόδειξη της ιδέας που σχετίζεται με τη συμπεριφορά του προγράμματος περιήγησης και την πιθανή κακή χρήση. Ο χρήστης αναλαμβάνει την πλήρη ευθύνη για οποιαδήποτε χρήση του κώδικα ή των τεχνικών που παρουσιάζονται στο παρόν, συμπεριλαμβανομένων τυχόν συνεπειών που μπορεί να προκύψουν. Οι συντάκτες και οι συντηρητές αυτού του ιστότοπου δεν υποστηρίζουν ούτε ενθαρρύνουν την κακή χρήση και δεν φέρουν καμία ευθύνη για τυχόν ενέργειες που πραγματοποιούνται με βάση αυτό το περιεχόμενο.

Μετριασμούς προγράμματος περιήγησης

Χρώμιο

Το Bidi Swap είναι ένα γνωστό ζήτημα στο Chrome για πάνω από μια δεκαετία. Ενώ η λειτουργία “Πρόταση πλοήγησης για όμοιες διευθύνσεις URL” του Chrome παρέχει μερική προστασία, η δοκιμή μας δείχνει ότι επισημαίνει μόνο ορισμένους τομείς (π.χ. “google.com”), επιτρέποντας σε πολλούς άλλους να πετούν κάτω από το ραντάρ.

Firefox

Ο Firefox έχει επίσης αναγνωρίσει αυτό ως ένα μακροχρόνιο ζήτημα. Ωστόσο, αντί να βασίζεται σε προτάσεις για όμοιες διευθύνσεις URL, ο Firefox ακολουθεί μια διαφορετική προσέγγιση διεπαφής χρήστη. Με την επισήμανση βασικών τμημάτων του τομέα στη γραμμή διευθύνσεων, ο Firefox διευκολύνει τους χρήστες να εντοπίζουν πιθανές πλαστογραφίες ή ύποπτους συνδέσμους.

Ακρη

Ενημερώσαμε τη Microsoft και επισήμαναν το πρόβλημα ως επιλυμένο, αλλά η αναπαράσταση της διεύθυνσης URL φαίνεται να παραμένει αμετάβλητη.

ΤΟΞΟ

Το Arc δεν αναπτύσσεται πλέον, αλλά εδώ είναι ένα παράδειγμα προγράμματος περιήγησης που το έκανε σωστά:

Συμπέρασμα και συστάσεις

Για να καταπολεμήσετε το BiDi Swap, ακολουθήστε αυτές τις συστάσεις:

- Η συνειδητοποίηση είναι το κλειδί: Επαληθεύστε πάντα ύποπτες διευθύνσεις URL — ειδικά αυτές που αναμειγνύουν σενάρια ή εμφανίζουν απροσδόκητα μοτίβα

- Πιέστε για βελτίωση: Οι προγραμματιστές προγραμμάτων περιήγησης θα πρέπει να βελτιώσουν τις υπάρχουσες προστασίες, όπως την επισήμανση τομέα και τον εντοπισμό όμοιων στοιχείων, για να καλύψουν αυτά τα κενά ασφαλείας

- Εκπαιδεύστε τους χρήστες και τις ομάδες: Ενθαρρύνετε όλους να τοποθετούν το δείκτη του ποντικιού πάνω από συνδέσμους, να επιβεβαιώνουν τα πιστοποιητικά SSL και να ελέγχουν τη συνοχή του τομέα. Λίγα επιπλέον δευτερόλεπτα μπορούν να αποτρέψουν έναν σημαντικό κίνδυνο ασφάλειας.

Ανακαλύπτω περισσότερα από την ομάδα Varonis Threat Labs στο blog μας.

Προσέγγιση από άκρο σε άκρο για να σταματήσουν οι παραβιάσεις

Προσφέροντας τον απαράμιλλο εντοπισμό απειλών του Varonis Interceptor με το Πλατφόρμα Ασφάλειας Δεδομένων Varonis και Υπηρεσία MDDRεπιταχύνουμε την ικανότητά μας να σταματήσουμε τις προσπάθειες παραβίασης δεδομένων νωρίτερα στην αλυσίδα επίθεσης.

Το Varonis ενσωματώνεται απευθείας με υπηρεσίες email όπως το Microsoft Exchange Online για να ταξινομεί την εισερχόμενη και εξερχόμενη κυκλοφορία που περιέχει ευαίσθητες πληροφορίες, να επιλύει προβλήματα στάσης του σώματος σε εκτεθειμένα γραμματοκιβώτια και να παρακολουθεί την ανώμαλη κίνηση email για κινδύνους εσωτερικών πληροφοριών χρησιμοποιώντας αναλύσεις συμπεριφοράς κορυφαίων στον κλάδο.

Η προσθήκη του Varonis Interceptor αντιπροσωπεύει μια σημαντική πρόοδο στην ασφάλεια ηλεκτρονικού ταχυδρομείου και προγράμματος περιήγησης από άκρο σε άκρο. Αξιοποιώντας τη δύναμη της πολυτροπικής τεχνητής νοημοσύνης, εντοπίζει και μετριάζει πιο αποτελεσματικά τις απειλές phishing από τις τρέχουσες λύσεις στην αγορά. Το Varonis Interceptor επιτρέπει στις επιχειρήσεις να προστατεύουν με σιγουριά τα εισερχόμενά τους και, κατά συνέπεια, τα ευαίσθητα δεδομένα στο ψηφιακό τους κτήμα.

Θέλετε να δείτε τι μπορεί να κάνει το Interceptor πιο γρήγορα; Ζητήστε μια επίδειξη σήμερα.

Χορηγός και γραμμένος από Βαρώνης.

VIA: bleepingcomputer.com