Πάνω από 77.000 εκτεθειμένες στο Διαδίκτυο διευθύνσεις IP είναι ευάλωτες στο κρίσιμο ελάττωμα της απομακρυσμένης εκτέλεσης κώδικα React2Shell (CVE-2025-55182), με τους ερευνητές να επιβεβαιώνουν τώρα ότι οι εισβολείς έχουν ήδη παραβιάσει περισσότερους από 30 οργανισμούς σε πολλούς τομείς.

Το React2Shell είναι ένα θέμα ευπάθειας εκτέλεσης απομακρυσμένου κώδικα χωρίς έλεγχο ταυτότητας, το οποίο μπορεί να χρησιμοποιηθεί μέσω ενός μόνο αιτήματος HTTP και επηρεάζει όλα τα πλαίσια που υλοποιούν τα στοιχεία του διακομιστή React, συμπεριλαμβανομένου του Next.js, το οποίο χρησιμοποιεί την ίδια λογική αποσυναρμολόγησης.

Η React αποκάλυψε την ευπάθεια στις 3 Δεκεμβρίου, εξηγώντας ότι η μη ασφαλής αποσειριοποίηση δεδομένων που ελέγχονται από τον πελάτη μέσα στα React Server Components επιτρέπει στους εισβολείς να ενεργοποιούν την απομακρυσμένη, μη επικυρωμένη εκτέλεση αυθαίρετων εντολών.

Οι προγραμματιστές πρέπει να ενημερώσουν το React στην πιο πρόσφατη έκδοση, να δημιουργήσουν εκ νέου τις εφαρμογές τους και, στη συνέχεια, να αναδιατάξουν για να διορθώσουν την ευπάθεια.

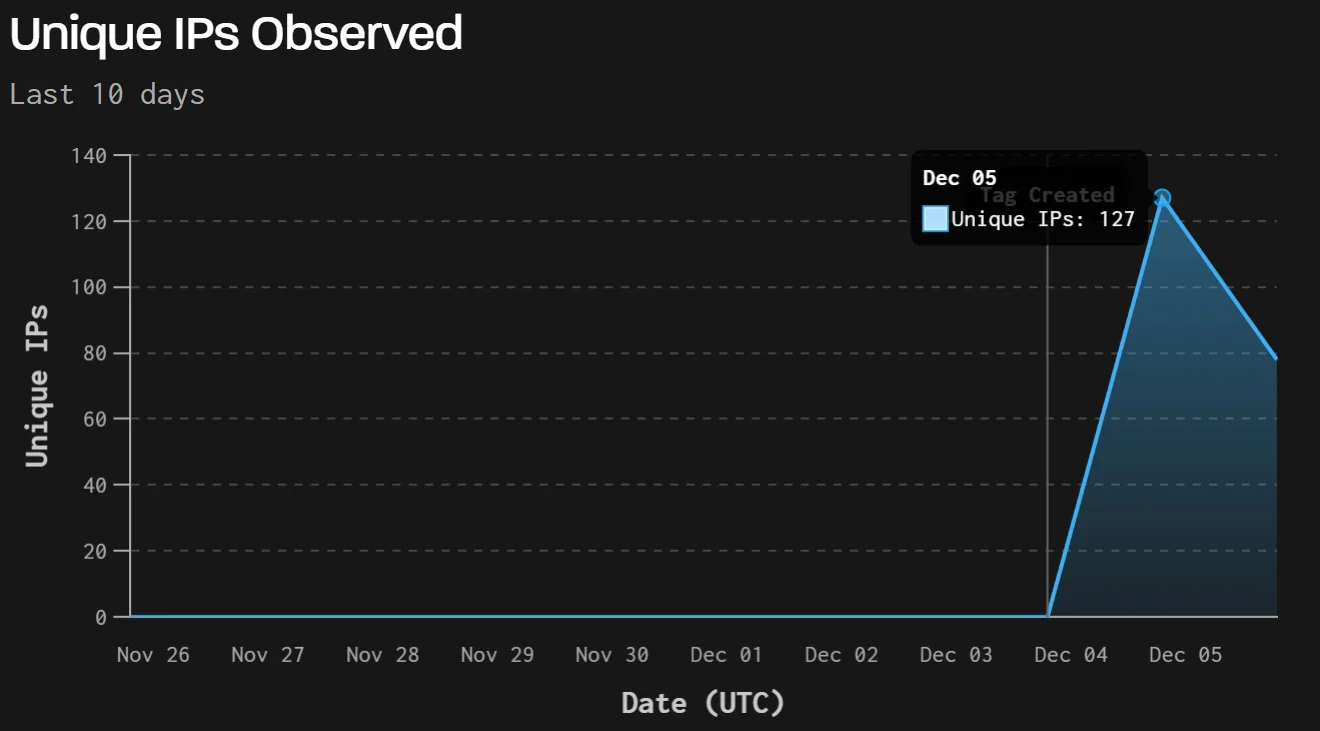

Στις 4 Δεκεμβρίου, ερευνητής ασφάλειας Maple3142 δημοσίευσε ένα λειτουργικό proof-of-concept που δείχνει την απομακρυσμένη εκτέλεση εντολών έναντι μη επιδιορθωμένων διακομιστών. Αμέσως μετά, η σάρωση για το ελάττωμα επιταχύνθηκε καθώς οι εισβολείς και οι ερευνητές άρχισαν να χρησιμοποιούν τη δημόσια εκμετάλλευση με αυτοματοποιημένα εργαλεία.

Πάνω από 77.000 ευάλωτες διευθύνσεις IP

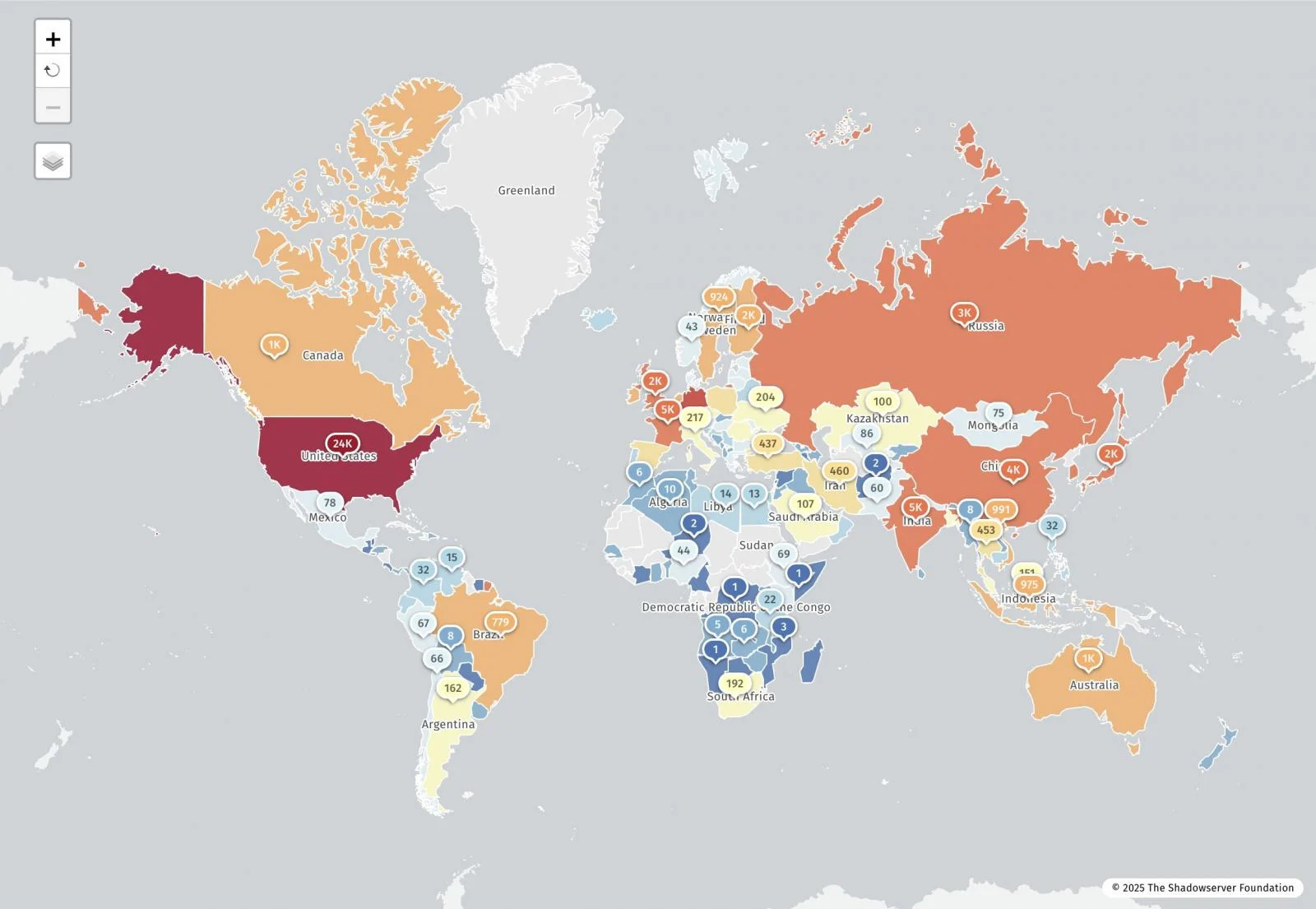

Ομάδα παρακολούθησης του Διαδικτύου Shadowserver τώρα αναφέρει ότι έχει εντοπίσει 77.664 διευθύνσεις IP ευάλωτες στο ελάττωμα του React2Shell, με περίπου 23.700 στις Ηνωμένες Πολιτείες.

Πηγή: ShadowServer

Οι ερευνητές προσδιόρισαν ότι οι διευθύνσεις IP ήταν ευάλωτες χρησιμοποιώντας μια τεχνική ανίχνευσης που αναπτύχθηκε από την Searchlight Cyber/Assetnote, όπου ένα αίτημα HTTP στάλθηκε στους διακομιστές για να εκμεταλλευτεί το ελάττωμα και μια συγκεκριμένη απόκριση ελέγχθηκε για να επιβεβαιωθεί εάν μια συσκευή ήταν ευάλωτη.

GreyNoise επίσης κατέγραψε 181 διακριτές διευθύνσεις IP προσπαθώντας να εκμεταλλευτεί το ελάττωμα τις τελευταίες 24 ώρες, με το μεγαλύτερο μέρος της κυκλοφορίας να εμφανίζεται αυτοματοποιημένο. Οι ερευνητές λένε ότι οι σαρώσεις προέρχονται κυρίως από την Ολλανδία, την Κίνα, τις Ηνωμένες Πολιτείες, το Χονγκ Κονγκ και έναν μικρό αριθμό άλλων χωρών.

Πηγή: Greynoise

Το Palo Alto Networks αναφέρει ότι περισσότεροι από 30 οργανισμοί έχουν ήδη παραβιαστεί μέσω του ελαττώματος του React2Shell, με τους εισβολείς να εκμεταλλεύονται την ευπάθεια για να εκτελέσουν εντολές, να πραγματοποιήσουν αναγνώριση και να προσπαθήσουν να κλέψουν αρχεία διαμόρφωσης και διαπιστευτηρίων AWS.

Αυτοί οι συμβιβασμοί περιλαμβάνουν εισβολές που συνδέονται με γνωστούς κινεζικούς παράγοντες απειλών που σχετίζονται με το κράτος.

Ευρεία εκμετάλλευση του React2Shell

Από την αποκάλυψή του, ερευνητές και εταιρείες πληροφοριών απειλών έχουν παρατηρήσει ευρεία εκμετάλλευση του ελαττώματος CVE-2025-55182.

Το GreyNoise αναφέρει ότι οι εισβολείς συχνά ξεκινούν με εντολές PowerShell που εκτελούν μια βασική μαθηματική λειτουργία για να επιβεβαιώσουν ότι η συσκευή είναι ευάλωτη στο ελάττωμα της απομακρυσμένης εκτέλεσης κώδικα.

Αυτές οι δοκιμές επιστρέφουν προβλέψιμα αποτελέσματα ενώ αφήνουν ελάχιστα σημάδια εκμετάλλευσης:

powershell -c "40138*41979"

powershell -c "40320*43488"Μόλις επιβεβαιώθηκε η απομακρυσμένη εκτέλεση κώδικα, οι εισβολείς εμφανίστηκαν να εκτελούν εντολές PowerShell με κωδικοποίηση base64 που κατεβάζουν πρόσθετα σενάρια απευθείας στη μνήμη.

powershell -enc Μία παρατηρούμενη εντολή εκτελεί ένα σενάριο PowerShell δεύτερου σταδίου από την εξωτερική τοποθεσία (23[.]235[.]188[.]3), το οποίο χρησιμοποιείται για την απενεργοποίηση του AMSI για την παράκαμψη της ασφάλειας τελικού σημείου και την ανάπτυξη πρόσθετων ωφέλιμων φορτίων.

Σύμφωνα με VirusTotalτο σενάριο PowerShell που παρατηρήθηκε από το GreyNoise εγκαθιστά έναν φάρο Cobalt Strike στη στοχευμένη συσκευή, δίνοντας στους παράγοντες απειλών μια βάση στο δίκτυο.

Ομάδες πληροφοριών απειλών Amazon AWS επίσης είδε ταχεία εκμετάλλευση ώρες μετά την αποκάλυψη του ελαττώματος του React CVE-2025-55182, με υποδομή που σχετίζεται με ομάδες hacking APT που συνδέονται με την Κίνα, γνωστές ως Earth Lamia και Jackpot Panda.

Σε αυτήν την εκμετάλλευση, οι παράγοντες απειλών πραγματοποιούν αναγνώριση σε ευάλωτους διακομιστές χρησιμοποιώντας εντολές όπως π.χ. whoami και idπροσπάθεια εγγραφής αρχείων και ανάγνωση /etc/passwd.

Παρόμοια εκμετάλλευση παρατήρησε και η Palo Alto Networks, αποδίδοντας κάποιες από αυτές UNC5174ένας κινεζικός κρατικός παράγοντας απειλών που πιστεύεται ότι συνδέεται με το κινεζικό υπουργείο Κρατικής Ασφάλειας.

«Η παρατηρούμενη δραστηριότητα απειλής της Μονάδας 42 που αξιολογούμε με μεγάλη σιγουριά είναι σύμφωνη με το CL-STA-1015 (γνωστός και ως UNC5174), μια ομάδα που υποπτεύεται ότι ήταν αρχικός μεσίτης πρόσβασης με δεσμούς με το κινεζικό Υπουργείο Κρατικής Ασφάλειας», είπε ο Justin Moore, Ανώτερος Διευθυντής στο Palo Alto Networks Unit 42, στο BleepingComputer μέσω email.

“Σε αυτήν τη δραστηριότητα, παρατηρήσαμε την ανάπτυξη του Snowlight και του κακόβουλου λογισμικού Vshell, και τα δύο εξαιρετικά συνεπή με τη γνώση της Μονάδας 42 για το CL-STA-1015 (γνωστό και ως UNC5174).”

Το κακόβουλο λογισμικό που αναπτύσσεται σε αυτές τις επιθέσεις είναι:

- Χιονόφως: Ένα σταγονόμετρο κακόβουλου λογισμικού που επιτρέπει στους απομακρυσμένους εισβολείς να ρίχνουν επιπλέον ωφέλιμα φορτία σε συσκευές που έχουν παραβιαστεί.

- Vshell: Μια κερκόπορτα που χρησιμοποιείται συνήθως από κινεζικές ομάδες hacking για απομακρυσμένη πρόσβαση, δραστηριότητα μετά την εκμετάλλευση και για πλευρική κίνηση μέσω ενός παραβιασμένου δικτύου.

Η βιασύνη να μπαλώσει

Λόγω της σοβαρότητας του ελαττώματος του React, εταιρείες σε όλο τον κόσμο έσπευσαν να εγκαταστήσουν την ενημερωμένη έκδοση κώδικα και να εφαρμόσουν μέτρα μετριασμού.

Εχθές, Το Cloudflare παρουσίασε ανιχνεύσεις έκτακτης ανάγκης και μετριασμούς για το ελάττωμα του React στο Τείχος προστασίας εφαρμογών Ιστού (WAF) λόγω της εκτεταμένης εκμετάλλευσης και της σοβαρότητάς του.

Ωστόσο, η ενημέρωση προκάλεσε κατά λάθος διακοπή λειτουργίας που επηρέασε πολλούς ιστότοπους προτού διορθωθούν οι κανόνες.

Η CISA έχει επίσης προστέθηκε CVE-2025-55182 στον κατάλογο Known Exploited Vulnerabilities (KEV), ο οποίος απαιτεί από τις ομοσπονδιακές υπηρεσίες να εφαρμόσουν ενημερώσεις κώδικα έως τις 26 Δεκεμβρίου 2025, σύμφωνα με την δεσμευτική επιχειρησιακή οδηγία 22-01.

Συνιστάται στους οργανισμούς που χρησιμοποιούν React Server Components ή πλαίσια που είναι χτισμένα πάνω τους να εφαρμόζουν ενημερώσεις αμέσως, να αναδημιουργούν και να αναδιατάσσουν τις εφαρμογές τους και να ελέγχουν τα αρχεία καταγραφής για ενδείξεις εκτέλεσης εντολών PowerShell ή shell.

Το σπασμένο IAM δεν είναι απλώς ένα πρόβλημα πληροφορικής – ο αντίκτυπος κυματίζεται σε ολόκληρη την επιχείρησή σας.

Αυτός ο πρακτικός οδηγός καλύπτει γιατί οι παραδοσιακές πρακτικές IAM αποτυγχάνουν να συμβαδίζουν με τις σύγχρονες απαιτήσεις, παραδείγματα για το πώς φαίνεται το “καλό” IAM και μια απλή λίστα ελέγχου για τη δημιουργία μιας επεκτάσιμης στρατηγικής.

VIA: bleepingcomputer.com