Ένα νέο κακόβουλο λογισμικό Android ως υπηρεσία (MaaS) με το όνομα Cellik διαφημίζεται σε υπόγεια φόρουμ για το έγκλημα στον κυβερνοχώρο, προσφέροντας ένα ισχυρό σύνολο δυνατοτήτων που περιλαμβάνουν την επιλογή ενσωμάτωσής του σε οποιαδήποτε εφαρμογή διαθέσιμη στο Google Play Store.

Συγκεκριμένα, οι εισβολείς μπορούν να επιλέξουν εφαρμογές από το επίσημο κατάστημα εφαρμογών του Android και να δημιουργήσουν trojanized εκδόσεις που φαίνονται αξιόπιστες και διατηρούν τη διεπαφή και τη λειτουργικότητα της πραγματικής εφαρμογής.

Παρέχοντας τις αναμενόμενες δυνατότητες, οι μολύνσεις Cellik μπορούν να περάσουν απαρατήρητες για μεγαλύτερο χρονικό διάστημα. Επιπλέον, ο πωλητής ισχυρίζεται ότι η ομαδοποίηση του κακόβουλου λογισμικού με αυτόν τον τρόπο μπορεί να βοηθήσει στην παράκαμψη του Play Protect, αν και αυτό δεν έχει επιβεβαιωθεί.

Η εταιρεία ασφάλειας κινητής τηλεφωνίας iVerify ανακάλυψε το Cellik σε υπόγεια φόρουμ όπου προσφέρεται για 150 $/μήνα ή 900 $ για ισόβια πρόσβαση.

Δυνατότητες Cellik

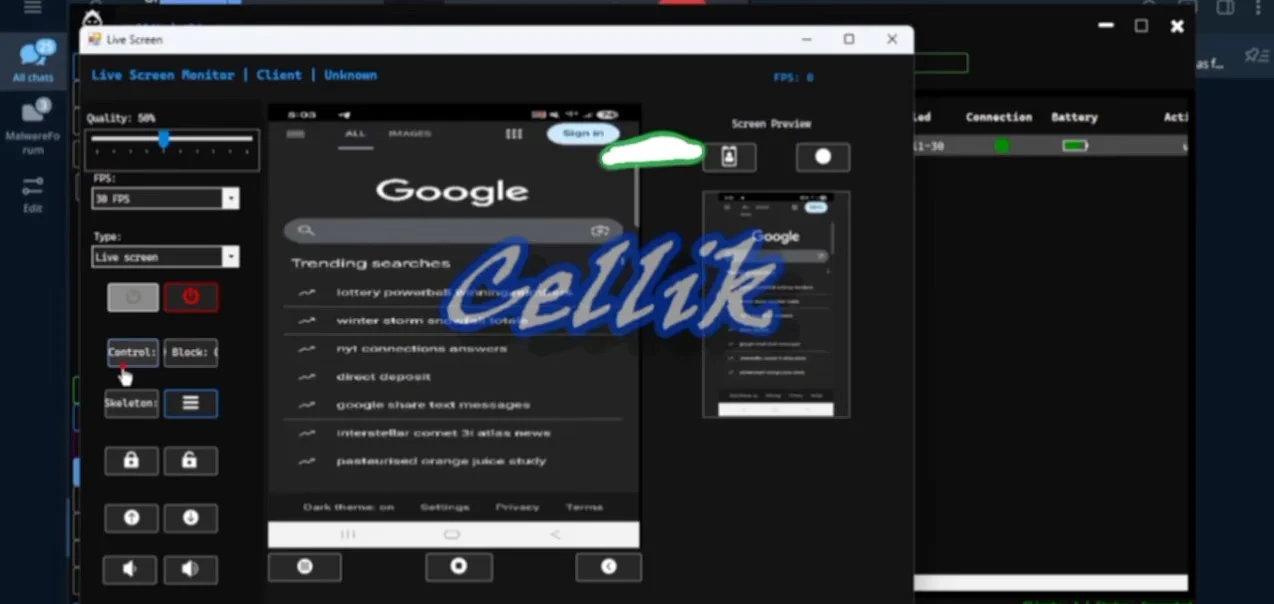

Το Cellik είναι ένα πλήρως ανεπτυγμένο κακόβουλο λογισμικό Android που μπορεί να καταγράψει και να μεταδώσει την οθόνη του θύματος σε πραγματικό χρόνο, να υποκλέψει ειδοποιήσεις εφαρμογών, να περιηγηθεί στο σύστημα αρχείων, να εκτοπίσει αρχεία, να σκουπίσει δεδομένα και να επικοινωνήσει με τον διακομιστή εντολών και ελέγχου μέσω κρυπτογραφημένου καναλιού.

Πηγή: iVerify

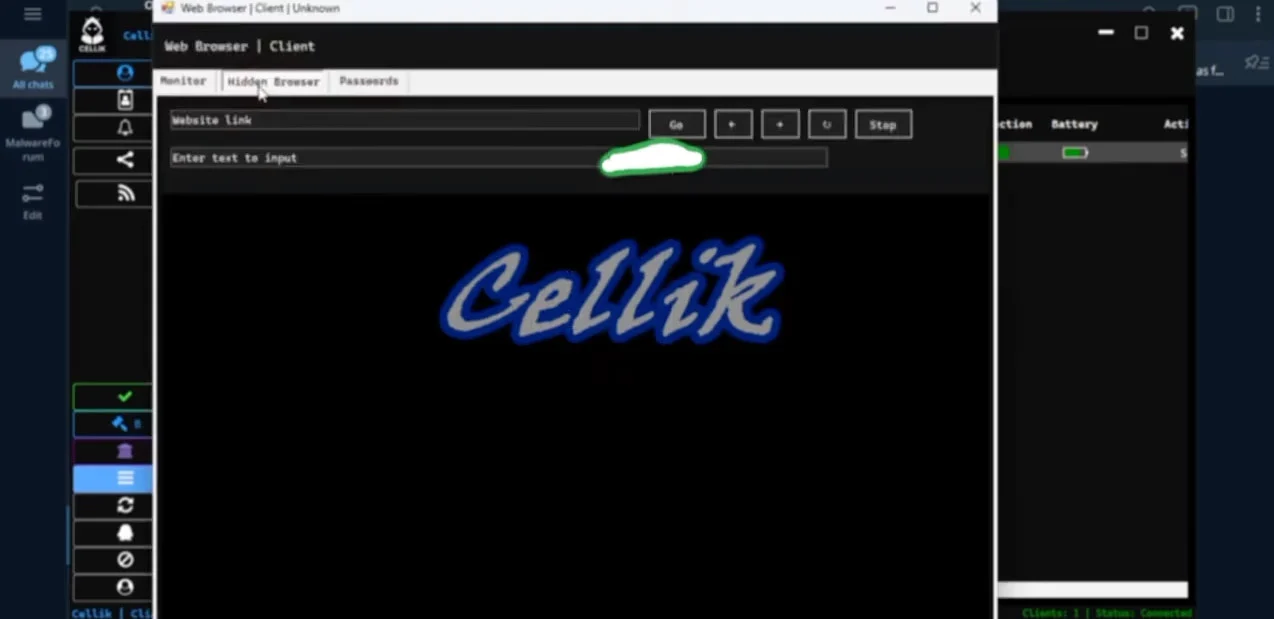

Το κακόβουλο λογισμικό διαθέτει επίσης μια κρυφή λειτουργία προγράμματος περιήγησης που μπορούν να χρησιμοποιήσουν οι εισβολείς για να αποκτήσουν πρόσβαση σε ιστότοπους από τη μολυσμένη συσκευή χρησιμοποιώντας τα αποθηκευμένα cookies του θύματος.

Ένα σύστημα έγχυσης εφαρμογής επιτρέπει στους εισβολείς να επικαλύπτουν ψεύτικες οθόνες σύνδεσης ή να εισάγουν κακόβουλο κώδικα σε οποιαδήποτε εφαρμογή για να κλέψουν τα διαπιστευτήρια του λογαριασμού του θύματος.

Οι αναφερόμενες δυνατότητες περιλαμβάνουν επίσης την επιλογή εισαγωγής ωφέλιμου φορτίου σε εγκατεστημένες εφαρμογές, κάτι που θα καθιστούσε τον εντοπισμό της μόλυνσης ακόμη πιο δύσκολο, καθώς οι εφαρμογές που χρησιμοποιούνται από καιρό γίνονται ξαφνικά απατεώνες.

Πηγή: iVerify

Το αποκορύφωμα, ωστόσο, είναι η ενσωμάτωση του Play Store στο πρόγραμμα δημιουργίας APK της Cellik, το οποίο επιτρέπει στους εγκληματίες του κυβερνοχώρου να περιηγούνται στο κατάστημα για εφαρμογές, να επιλέγουν αυτές που θέλουν και να δημιουργούν μια κακόβουλη παραλλαγή τους.

“Ο πωλητής ισχυρίζεται ότι το Cellik μπορεί να παρακάμψει τις λειτουργίες ασφαλείας του Google Play τυλίγοντας το ωφέλιμο φορτίο του σε αξιόπιστες εφαρμογές, απενεργοποιώντας ουσιαστικά τον εντοπισμό του Play Protect.” εξηγεί το iVerify.

“Ενώ το Google Play Protect συνήθως επισημαίνει άγνωστες ή κακόβουλες εφαρμογές, τα trojans που είναι κρυμμένα μέσα σε δημοφιλή πακέτα εφαρμογών ενδέχεται να περάσουν από αυτοματοποιημένες κριτικές ή σαρωτές σε επίπεδο συσκευής.”

Το BleepingComputer επικοινώνησε με την Google για να ρωτήσει εάν οι εφαρμογές που συνοδεύουν το Cellik μπορούν πράγματι να αποφύγουν το Play Protect, αλλά ένα σχόλιο δεν ήταν άμεσα διαθέσιμο.

Για να παραμείνουν ασφαλείς, οι χρήστες Android θα πρέπει να αποφεύγουν την παράπλευρη φόρτωση APK από αμφίβολους ιστότοπους, εκτός εάν εμπιστεύονται τον εκδότη, διασφαλίζουν ότι το Play Protect είναι ενεργό στη συσκευή, ελέγχουν τα δικαιώματα εφαρμογών και παρακολουθούν για ασυνήθιστη δραστηριότητα.

Το σπασμένο IAM δεν είναι απλώς ένα πρόβλημα πληροφορικής – ο αντίκτυπος κυματίζεται σε ολόκληρη την επιχείρησή σας.

Αυτός ο πρακτικός οδηγός καλύπτει γιατί οι παραδοσιακές πρακτικές IAM αποτυγχάνουν να συμβαδίζουν με τις σύγχρονες απαιτήσεις, παραδείγματα για το πώς φαίνεται το “καλό” IAM και μια απλή λίστα ελέγχου για τη δημιουργία μιας επεκτάσιμης στρατηγικής.

VIA: bleepingcomputer.com