Το κακόβουλο λογισμικό WebRAT διανέμεται τώρα μέσω αποθετηρίων GitHub που ισχυρίζονται ότι φιλοξενούν εκμεταλλεύσεις απόδειξης της ιδέας για τρωτά σημεία που αποκαλύφθηκαν πρόσφατα.

Το WebRAT, που προηγουμένως διαδόθηκε μέσω πειρατικού λογισμικού και εξαπατήσεων για παιχνίδια όπως το Roblox, το Counter Strike και το Rust, είναι μια κερκόπορτα με δυνατότητες κλοπής πληροφοριών που εμφανίστηκε στις αρχές του έτους.

Σύμφωνα με α έκθεση από το Solar 4RAYS τον Μάιο, το WebRAT μπορεί να κλέψει διαπιστευτήρια για λογαριασμούς Steam, Discord και Telegram, καθώς και δεδομένα πορτοφολιού κρυπτονομισμάτων. Μπορεί επίσης να κατασκοπεύει τα θύματα μέσω webcam και να καταγράφει στιγμιότυπα οθόνης.

Τουλάχιστον από τον Σεπτέμβριο, οι χειριστές άρχισαν να παραδίδουν το κακόβουλο λογισμικό μέσω προσεκτικά δημιουργημένων αποθετηρίων που ισχυρίζονται ότι παρέχουν εκμετάλλευση για πολλά τρωτά σημεία που είχαν καλυφθεί σε αναφορές μέσων. Μεταξύ αυτών ήταν:

- CVE-2025-59295 – Μια υπερχείλιση buffer βασισμένη σε σωρό στο στοιχείο MSHTML/Internet Explorer των Windows, που επιτρέπει την αυθαίρετη εκτέλεση κώδικα μέσω ειδικά δημιουργημένων δεδομένων που αποστέλλονται μέσω του δικτύου.

- CVE-2025-10294 – Μια κρίσιμη παράκαμψη ελέγχου ταυτότητας στην προσθήκη σύνδεσης χωρίς κωδικό πρόσβασης OwnID για WordPress. Λόγω ακατάλληλης επικύρωσης ενός κοινόχρηστου μυστικού, οι εισβολείς χωρίς έλεγχο ταυτότητας θα μπορούσαν να συνδεθούν ως αυθαίρετοι χρήστες, συμπεριλαμβανομένων των διαχειριστών, χωρίς διαπιστευτήρια.

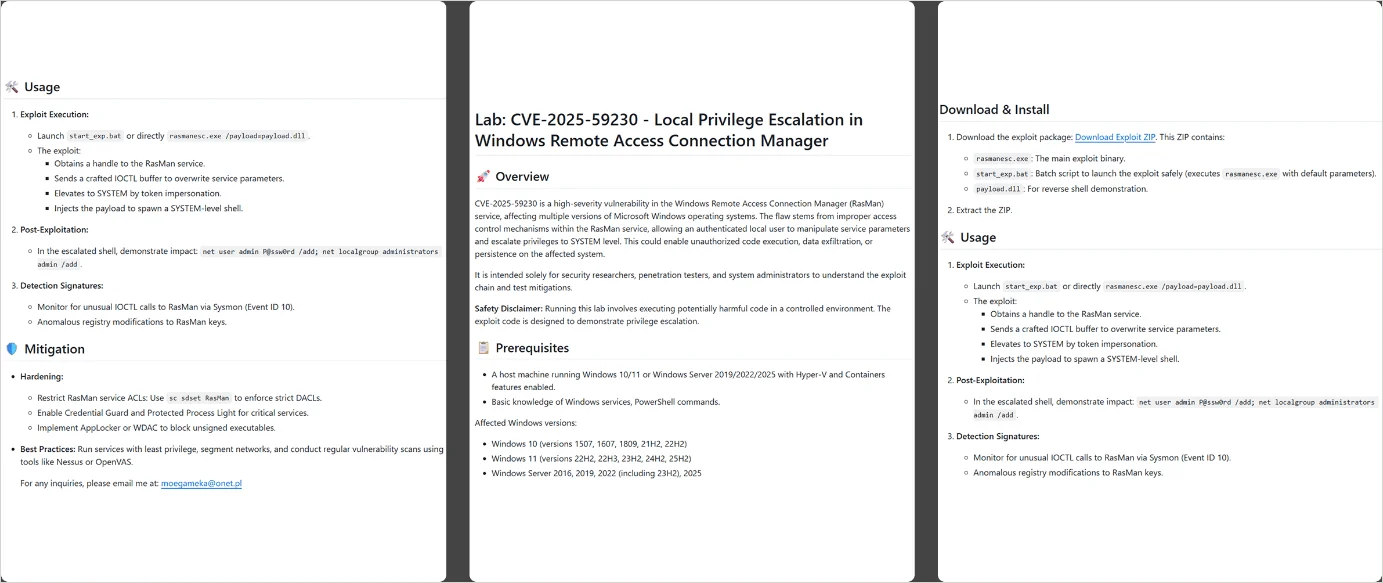

- CVE-2025-59230 – Μια ευπάθεια elevation-of-privilege (EoP) στην υπηρεσία Remote Access Connection Manager (RasMan) των Windows. Ένας τοπικά πιστοποιημένος εισβολέας θα μπορούσε να εκμεταλλευτεί ακατάλληλο έλεγχο πρόσβασης για να κλιμακώσει τα προνόμιά του σε επίπεδο SYSTEM σε επηρεαζόμενες εγκαταστάσεις των Windows.

Οι ερευνητές ασφαλείας της Kaspersky ανακάλυψαν 15 αποθετήρια που διανέμουν το WebRAT, όλα παρέχοντας πληροφορίες σχετικά με το ζήτημα, τι κάνει η υποτιθέμενη εκμετάλλευση και τους διαθέσιμους μετριασμούς.

Λόγω του τρόπου δομής των πληροφοριών, η Kaspersky πιστεύει ότι το κείμενο δημιουργήθηκε χρησιμοποιώντας ένα μοντέλο τεχνητής νοημοσύνης.

Πηγή: Kaspersky

Το κακόβουλο λογισμικό έχει πολλαπλές μεθόδους για τη δημιουργία εμμονής, συμπεριλαμβανομένων των τροποποιήσεων του μητρώου των Windows, του Προγραμματιστή εργασιών και της έγχυσης σε τυχαίους καταλόγους συστήματος.

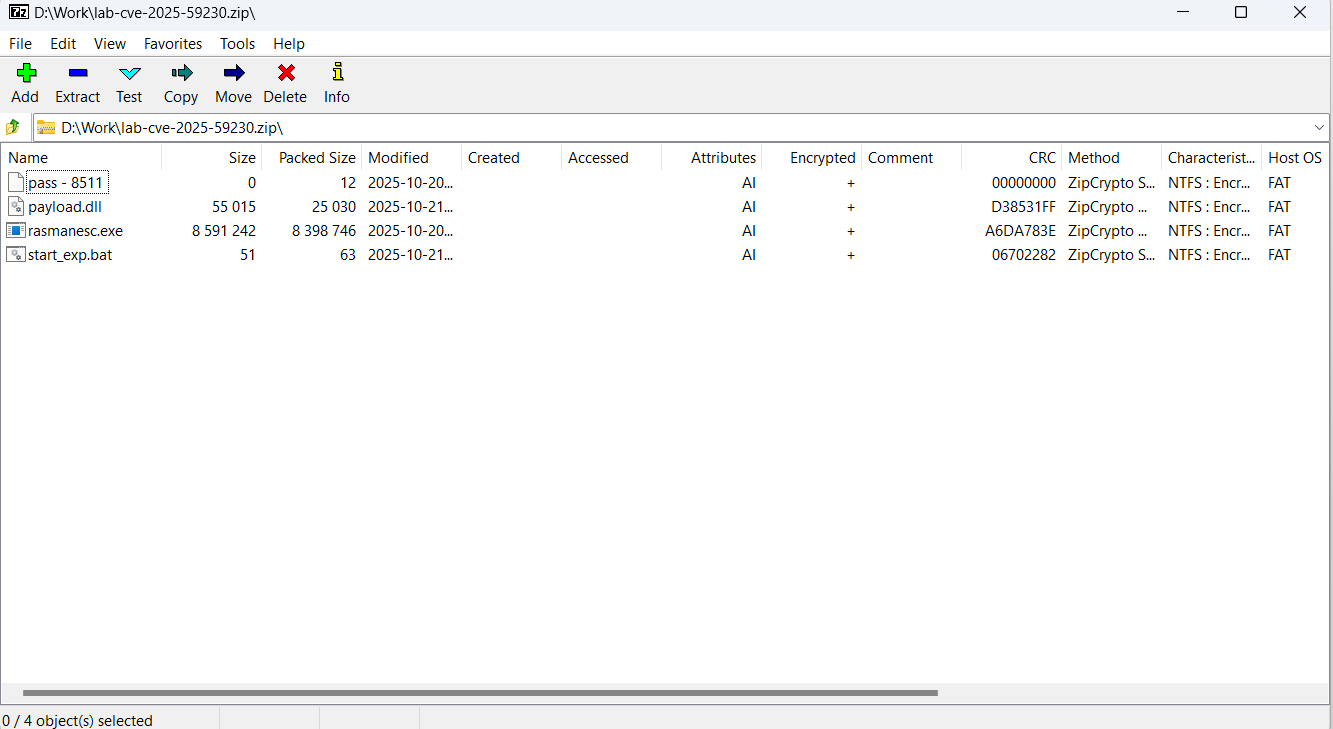

Οι ερευνητές της Kaspersky λένε ότι τα ψεύτικα exploit παραδίδονται με τη μορφή ενός αρχείου ZIP που προστατεύεται με κωδικό πρόσβασης που περιέχει ένα κενό αρχείο με τον κωδικό πρόσβασης ως όνομα, ένα κατεστραμμένο αρχείο DLL decoy που λειτουργεί ως δόλωμα, ένα αρχείο δέσμης που χρησιμοποιείται στην αλυσίδα εκτέλεσης και το κύριο σταγονόμετρο με το όνομα rasmanesc.exe.

Πηγή: Kaspersky

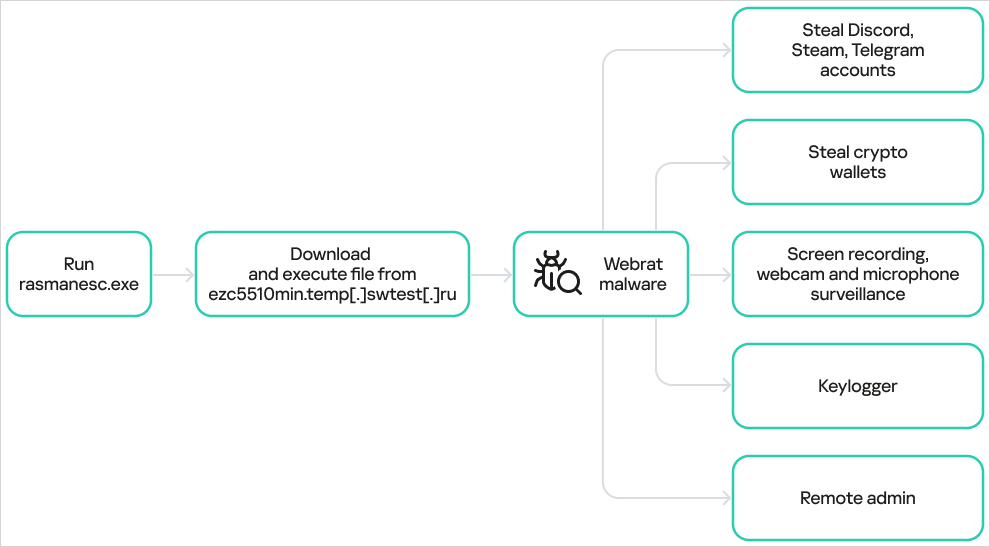

Σύμφωνα με τους αναλυτές, το dropper αυξάνει τα προνόμια, απενεργοποιεί το Windows Defender και στη συνέχεια κατεβάζει και εκτελεί το WebRAT από μια διεύθυνση URL με σκληρό κώδικα.

Kaspersky σημειώσεις ότι η παραλλαγή WebRAT που χρησιμοποιείται σε αυτήν την καμπάνια δεν διαφέρει από προηγούμενα τεκμηριωμένα δείγματα και παραθέτει τις ίδιες δυνατότητες που περιγράφονται σε προηγούμενες αναφορές.

Πηγή: Kaspersky

Η χρήση ψεύτικων εκμεταλλεύσεων στο GitHub για να δελεάσουν ανυποψίαστους χρήστες να εγκαταστήσουν κακόβουλο λογισμικό δεν είναι νέα τακτική, όπως έχει τεκμηριωθεί εκτενώς στο παρελθόν [1, 2, 3, 4]. Πιο πρόσφατα, οι φορείς απειλών προώθησαν ένα ψεύτικο εκμεταλλεύσιμο “LDAPNightmare” στο GitHub για τη διάδοση κακόβουλου λογισμικού κλοπής πληροφοριών.

Όλα τα κακόβουλα αποθετήρια GitHub που σχετίζονται με την καμπάνια WebRAT που αποκάλυψε η Kaspersky έχουν αφαιρεθεί. Ωστόσο, οι προγραμματιστές και οι λάτρεις της infosec θα πρέπει να είναι προσεκτικοί σχετικά με τις πηγές που χρησιμοποιούν, καθώς οι φορείς απειλών μπορούν να υποβάλουν νέα θέλγητρα με διαφορετικά ονόματα εκδοτών.

Ο γενικός κανόνας κατά τη δοκιμή εκμεταλλεύσεων ή κώδικα που προέρχεται από μια δυνητικά αναξιόπιστη πηγή είναι η εκτέλεση τους σε ένα ελεγχόμενο, απομονωμένο περιβάλλον.

Το σπασμένο IAM δεν είναι απλώς ένα πρόβλημα πληροφορικής – ο αντίκτυπος κυματίζεται σε ολόκληρη την επιχείρησή σας.

Αυτός ο πρακτικός οδηγός καλύπτει γιατί οι παραδοσιακές πρακτικές IAM αποτυγχάνουν να συμβαδίζουν με τις σύγχρονες απαιτήσεις, παραδείγματα για το πώς φαίνεται το “καλό” IAM και μια απλή λίστα ελέγχου για τη δημιουργία μιας επεκτάσιμης στρατηγικής.

VIA: bleepingcomputer.com