Το κιτ phishing-as-a-service (PhaaS) Sneaky2FA έχει προσθέσει δυνατότητες προγράμματος περιήγησης στο πρόγραμμα περιήγησης (BitB) που χρησιμοποιούνται σε επιθέσεις για την κλοπή διαπιστευτηρίων της Microsoft και ενεργών περιόδων σύνδεσης.

Το Sneaky2FA είναι μια ευρέως χρησιμοποιούμενη πλατφόρμα PhaaS αυτή τη στιγμή, μαζί με τους Tycoon2FA και Mamba2FA, που στοχεύουν κυρίως λογαριασμούς Microsoft 365.

Το κιτ ήταν γνωστό για τις επιθέσεις που βασίζονται σε SVG και τις τακτικές του επιτιθέμενου στη μέση (AitM), όπου η διαδικασία ελέγχου ταυτότητας αποστέλλεται με μεσολάβηση στη νόμιμη υπηρεσία μέσω μιας σελίδας phishing που μεταδίδει έγκυρα διακριτικά περιόδου λειτουργίας στους εισβολείς.

Σύμφωνα με μια αναφορά από την Push Security, το Sneaky2FA έχει πλέον προσθέσει ένα αναδυόμενο παράθυρο BitB που μιμείται ένα νόμιμο παράθυρο σύνδεσης της Microsoft. Για να προσθέσετε στην εξαπάτηση, η ψεύτικη σελίδα σύνδεσης προσαρμόζεται δυναμικά στο λειτουργικό σύστημα και το πρόγραμμα περιήγησης του θύματος.

Ένας εισβολέας που κλέβει διαπιστευτήρια και ενεργά διακριτικά περιόδου λειτουργίας μπορεί να πραγματοποιήσει έλεγχο ταυτότητας στον λογαριασμό του θύματος, ακόμη και όταν είναι ενεργή η προστασία ελέγχου ταυτότητας δύο παραγόντων (2FA).

Το BitB είναι μια τεχνική phishing που επινοήθηκε από τον ερευνητή mr.d0x το 2022 και έκτοτε έχει υιοθετηθεί από παράγοντες απειλών για πραγματικές επιθέσεις που στοχεύουν λογαριασμούς Facebook και Steam, μεταξύ άλλων υπηρεσιών.

Κατά τη διάρκεια της επίθεσης, οι χρήστες που προσγειώνονται σε μια ιστοσελίδα που ελέγχεται από τους εισβολείς βλέπουν ένα ψεύτικο αναδυόμενο παράθυρο του προγράμματος περιήγησης με μια φόρμα σύνδεσης.

Το πρότυπο για το αναδυόμενο παράθυρο είναι ένα iframe που μιμείται τη μορφή ελέγχου ταυτότητας των νόμιμων υπηρεσιών και μπορεί να προσαρμοστεί με μια συγκεκριμένη διεύθυνση URL και τίτλο παραθύρου.

Επειδή το ψεύτικο παράθυρο εμφανίζει μια γραμμή URL με την επίσημη διεύθυνση τομέα της στοχευμένης υπηρεσίας, μοιάζει με αξιόπιστο αναδυόμενο παράθυρο OAuth.

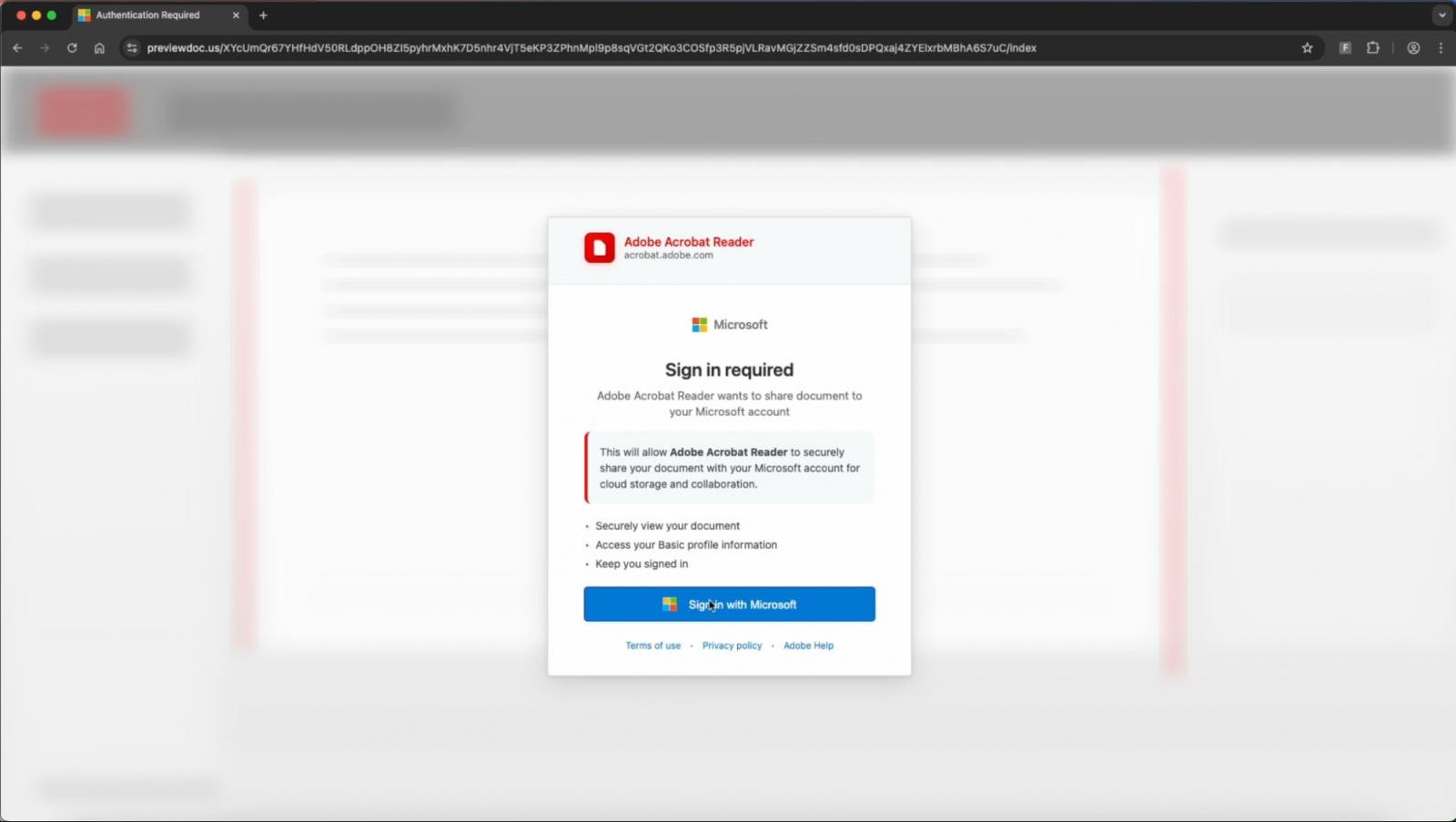

Στην περίπτωση του Sneaky2FA, το θύμα ανοίγει έναν σύνδεσμο phishing στο ‘previewdoc[.]comκαι περνά από έναν έλεγχο bot Cloudflare Turnstile προτού τους ζητηθεί να συνδεθούν με τη Microsoft για να προβάλουν ένα έγγραφο.

Πηγή: Push Security

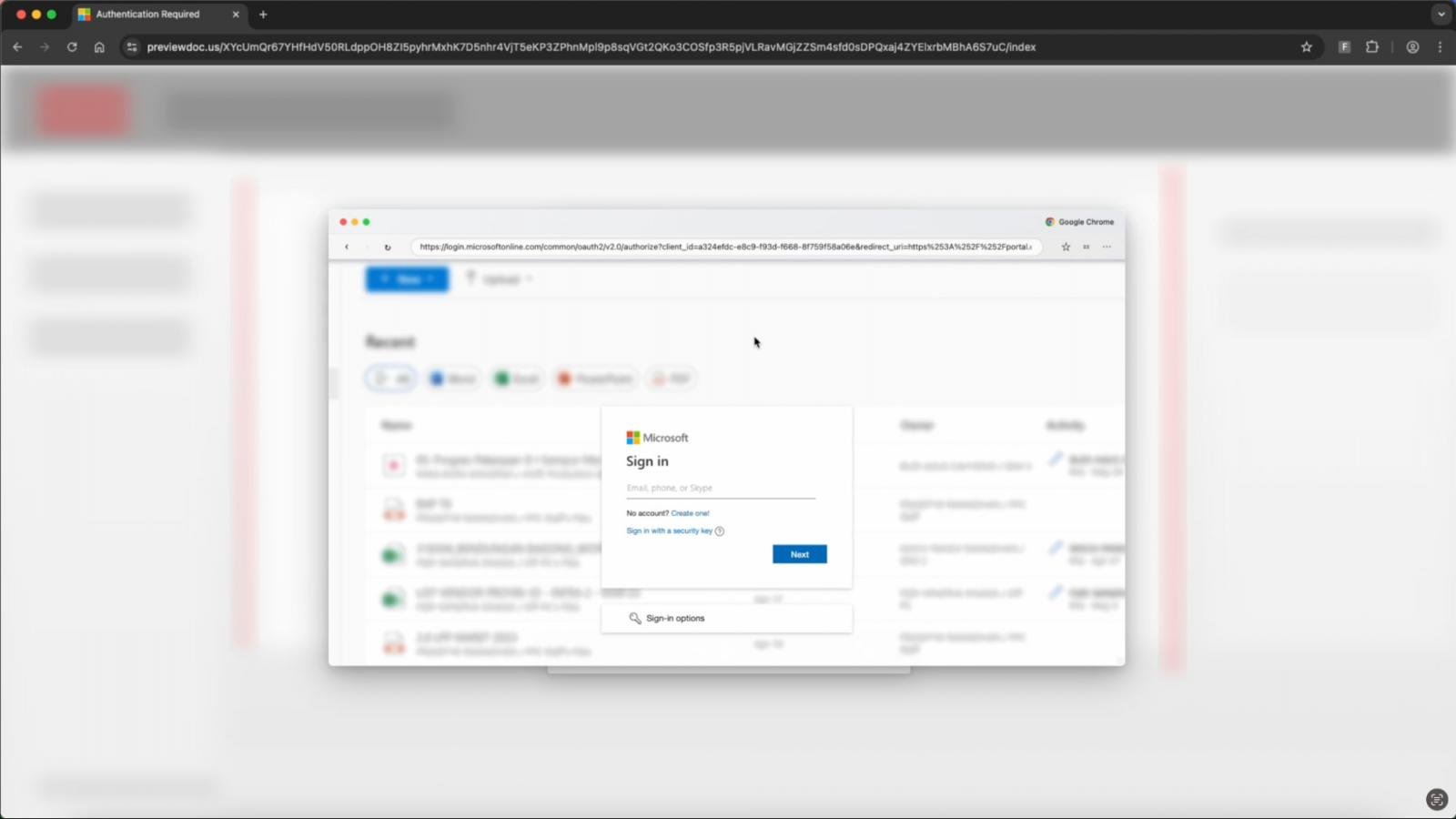

Εάν κάνετε κλικ στην επιλογή “Σύνδεση με τη Microsoft”, αποδίδεται το ψεύτικο παράθυρο BitB, το οποίο διαθέτει μια ψεύτικη γραμμή URL της Microsoft, το μέγεθος και το κατάλληλο στυλ για το Edge στα Windows ή το Safari στο macOS.

Μέσα στο ψεύτικο αναδυόμενο παράθυρο, το Sneaky2FA φορτώνει τη σελίδα phishing της Microsoft με αντίστροφο διακομιστή μεσολάβησης, ώστε να αξιοποιεί την πραγματική ροή σύνδεσης για να κλέψει τόσο τα διαπιστευτήρια του λογαριασμού όσο και το διακριτικό περιόδου λειτουργίας μέσω του συστήματος AitM.

Πηγή: Push Security

Ουσιαστικά, το BitB χρησιμοποιείται ως καλλυντικό στρώμα εξαπάτησης πάνω από τις υπάρχουσες δυνατότητες AitM του Sneaky2FA, προσθέτοντας περισσότερο ρεαλισμό στην αλυσίδα επίθεσης.

Το κιτ phishing χρησιμοποιεί επίσης φόρτωση υπό όρους, στέλνοντας ρομπότ και ερευνητές σε μια καλοήθη σελίδα.

Η Push Security αναφέρει ότι αυτοί οι ιστότοποι ηλεκτρονικού “ψαρέματος” έχουν δημιουργηθεί με γνώμονα τη φοροδιαφυγή και είναι απίθανο να ενεργοποιήσουν προειδοποιήσεις όταν τους επισκέπτεστε.

“Το HTML και η JavaScript των σελίδων Sneaky2FA είναι πολύ ασαφή για να αποφευχθεί η στατική ανίχνευση και η αντιστοίχιση μοτίβων, όπως η διάσπαση του κειμένου διεπαφής χρήστη με αόρατες ετικέτες, η ενσωμάτωση στοιχείων φόντου και διεπαφής ως κωδικοποιημένες εικόνες αντί για κείμενο και άλλες αλλαγές που είναι αόρατες στον χρήστη, αλλά δυσκολεύουν τη σάρωση του εργαλείου δακτυλικών αποτυπωμάτων”. εξηγούν οι ερευνητές.

Ένας τρόπος για να προσδιορίσετε εάν μια αναδυόμενη φόρμα σύνδεσης είναι αυθεντική είναι να προσπαθήσετε να τη σύρετε έξω από το αρχικό παράθυρο του προγράμματος περιήγησης. Αυτό δεν είναι δυνατό με ένα iframe επειδή είναι συνδεδεμένο με το γονικό του παράθυρο.

Επιπλέον, ένα νόμιμο αναδυόμενο παράθυρο εμφανίζεται στη γραμμή εργασιών ως ξεχωριστή παρουσία του προγράμματος περιήγησης.

Η υποστήριξη για το BitB έχει παρατηρηθεί με μια άλλη υπηρεσία PhaaS που ονομάζεται Raccoon0365/Storm-2246, η οποία διακόπηκε πρόσφατα από τη Microsoft και το Cloudflare μετά την κλοπή χιλιάδων διαπιστευτηρίων του Microsoft 365.

Καθώς το MCP (Model Context Protocol) γίνεται το πρότυπο για τη σύνδεση LLM με εργαλεία και δεδομένα, οι ομάδες ασφαλείας προχωρούν γρήγορα για να διατηρήσουν αυτές τις νέες υπηρεσίες ασφαλείς.

Αυτό το δωρεάν φύλλο εξαπάτησης περιγράφει 7 βέλτιστες πρακτικές που μπορείτε να αρχίσετε να χρησιμοποιείτε σήμερα.

VIA: bleepingcomputer.com