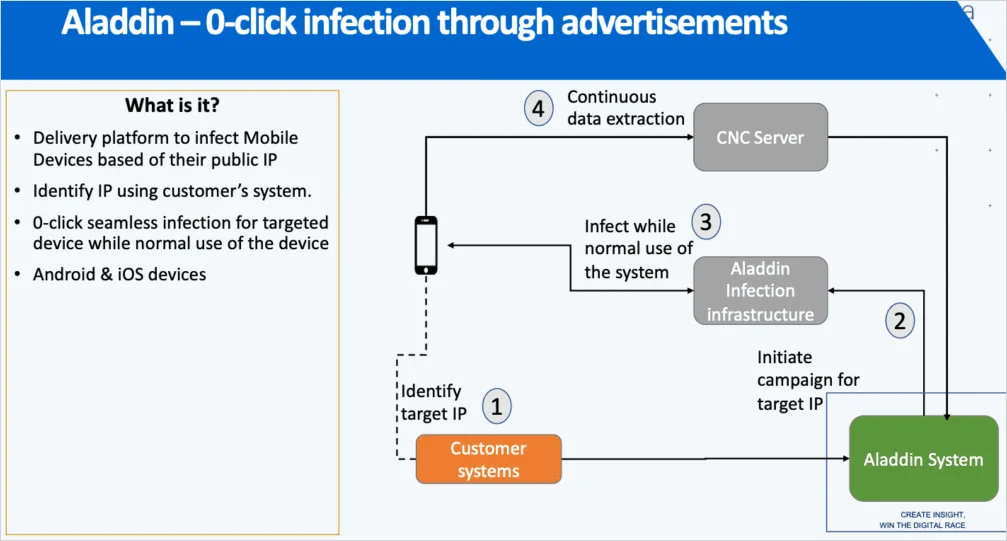

Το λογισμικό κατασκοπείας Predator από την εταιρεία παρακολούθησης Intellexa χρησιμοποιεί έναν μηχανισμό μόλυνσης με μηδενικό κλικ με την ονομασία “Aladdin”, ο οποίος έθετε σε κίνδυνο συγκεκριμένους στόχους με την απλή προβολή μιας κακόβουλης διαφήμισης.

Αυτός ο ισχυρός και προηγουμένως άγνωστος φορέας μόλυνσης κρύβεται σχολαστικά πίσω από εταιρείες κελύφους που είναι διασκορπισμένες σε πολλές χώρες, και τώρα αποκαλύφθηκε σε μια νέα κοινή έρευνα από Inside Story, Haaretzκαι WAV Research Collective.

Η έρευνα βασίζεται στο «Intelexa Leaks» – μια συλλογή εσωτερικών εταιρικών εγγράφων και υλικού μάρκετινγκ που διέρρευσαν, και επιβεβαιώνεται από τεχνική έρευνα από ιατροδικαστές και ειδικούς ασφαλείας της Διεθνούς Αμνηστίας, της Google και της Recorded Future.

Πηγή: Διεθνής Αμνηστία

Παράδοση spyware που βασίζεται σε διαφημίσεις

Αναπτύχθηκε για πρώτη φορά το 2024 και πιστεύεται ότι εξακολουθεί να είναι λειτουργικό και ενεργά αναπτυγμένο, το Aladdin αξιοποιεί το εμπορικό σύστημα διαφημίσεων για κινητά για την παροχή κακόβουλου λογισμικού.

Ο μηχανισμός αναγκάζει τις οπλισμένες διαφημίσεις σε συγκεκριμένους στόχους που προσδιορίζονται από τη δημόσια διεύθυνση IP και άλλα αναγνωριστικά, δίνοντας εντολή στις πλατφόρμες μέσω της Πλατφόρμας Απαίτησης (DSP) να τις προβάλλουν σε οποιονδήποτε ιστότοπο που συμμετέχει στο δίκτυο διαφημίσεων.

“Αυτή η κακόβουλη διαφήμιση θα μπορούσε να προβληθεί σε οποιονδήποτε ιστότοπο που εμφανίζει διαφημίσεις, όπως έναν αξιόπιστο ιστότοπο ειδήσεων ή μια εφαρμογή για κινητά, και θα εμφανίζεται όπως κάθε άλλη διαφήμιση που είναι πιθανό να δει ο στόχος.” εξηγεί το Εργαστήριο Ασφαλείας της Διεθνούς Αμνηστίας.

«Εσωτερικά υλικά της εταιρείας εξηγούν ότι η απλή προβολή της διαφήμισης είναι αρκετή για να προκαλέσει τη μόλυνση στη συσκευή του στόχου, χωρίς να χρειάζεται να κάνετε κλικ στην ίδια τη διαφήμιση».

Πηγή: Διεθνής Αμνηστία

Αν και δεν υπάρχουν διαθέσιμες λεπτομέρειες σχετικά με τον τρόπο λειτουργίας της μόλυνσης, η Google αναφέρει ότι οι διαφημίσεις ενεργοποιούν ανακατευθύνσεις στους διακομιστές παράδοσης εκμετάλλευσης της Intellexa.

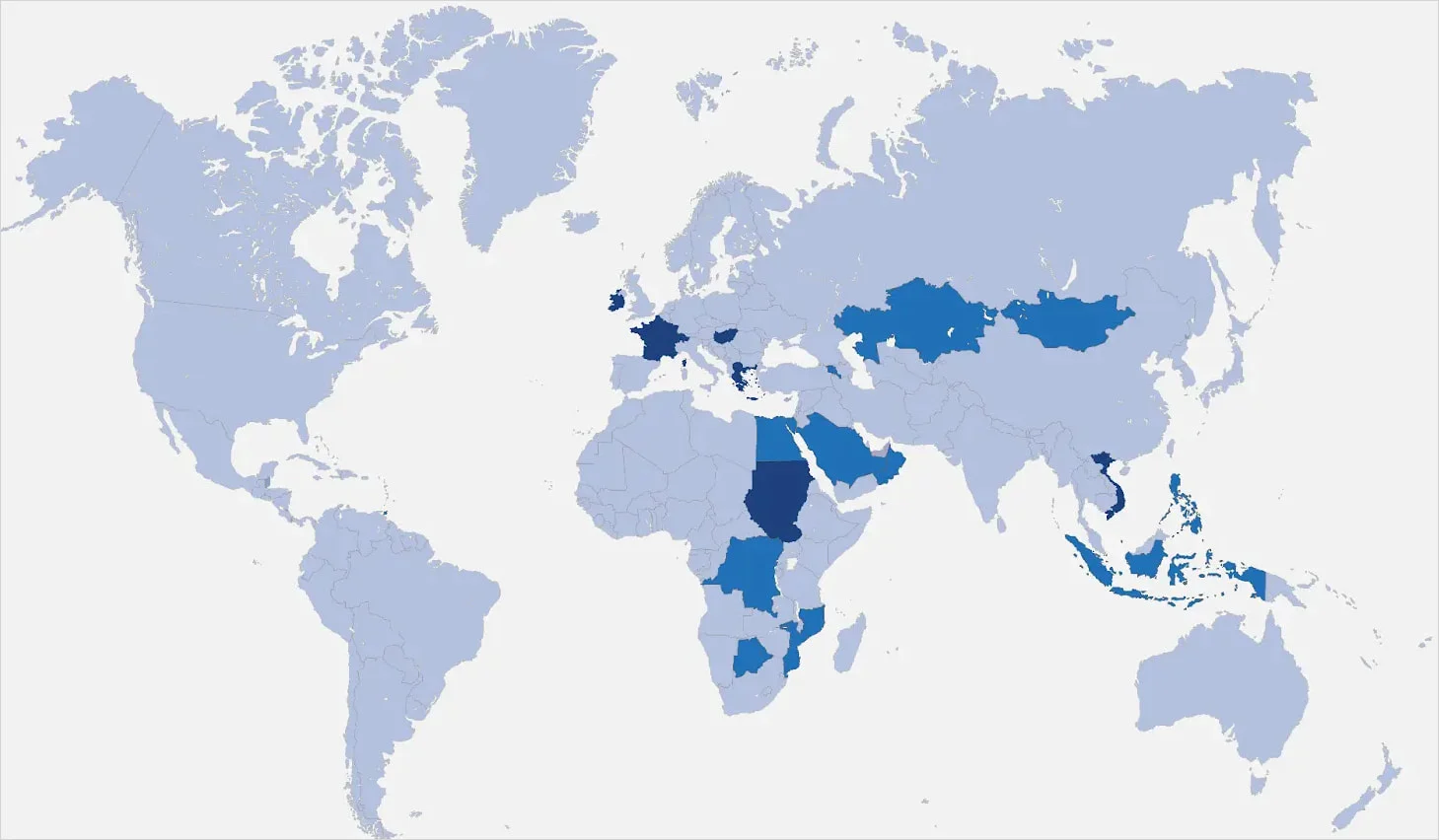

Οι διαφημίσεις διοχετεύονται μέσω ενός πολύπλοκου δικτύου διαφημιστικών εταιρειών που είναι κατανεμημένες σε πολλές χώρες, όπως η Ιρλανδία, η Γερμανία, η Ελβετία, η Ελλάδα, η Κύπρος, τα Ηνωμένα Αραβικά Εμιράτα και η Ουγγαρία.

Το Recorded Future έσκαψε βαθύτερα στο διαφημιστικό δίκτυο, συνδέοντας τις κουκκίδες μεταξύ βασικών ανθρώπων, εταιρειών και υποδομών και ονομάζοντας μερικές από αυτές τις εταιρείες στην έκθεσή της.

Η άμυνα ενάντια σε αυτές τις κακόβουλες διαφημίσεις είναι περίπλοκη, αλλά ο αποκλεισμός διαφημίσεων στο πρόγραμμα περιήγησης θα ήταν ένα καλό σημείο εκκίνησης.

Ένα άλλο πιθανό μέτρο άμυνας θα ήταν η ρύθμιση του προγράμματος περιήγησης ώστε να αποκρύπτει τη δημόσια IP από τους ιχνηλάτες.

Ωστόσο, τα έγγραφα που διέρρευσαν δείχνουν ότι η Intellexa μπορεί ακόμα να λάβει τις πληροφορίες από εγχώριες εταιρείες κινητής τηλεφωνίας στη χώρα του πελάτη της.

Πηγή: Recorded Future

Samsung Exynos και zero-day exploits

Ένα άλλο βασικό εύρημα στη διαρροή είναι η επιβεβαίωση της ύπαρξης ενός άλλου φορέα παράδοσης που ονομάζεται «Triton», ο οποίος μπορεί να στοχεύσει συσκευές με Samsung Exynos με εκμεταλλεύσεις ζώνης βάσης, αναγκάζοντας τις υποβαθμίσεις 2G να δημιουργήσουν το έδαφος για μόλυνση.

Οι αναλυτές της Διεθνούς Αμνηστίας δεν είναι σίγουροι εάν αυτός ο φορέας εξακολουθεί να χρησιμοποιείται και σημειώνουν ότι υπάρχουν δύο άλλοι, πιθανώς παρόμοιοι μηχανισμοί διανομής, με την κωδική ονομασία «Thor» και «Oberon», που πιστεύεται ότι περιλαμβάνουν ραδιοεπικοινωνίες ή επιθέσεις φυσικής πρόσβασης.

Οι ερευνητές της Google όνομα Η Intellexa είναι ένας από τους πιο παραγωγικούς εμπορικούς προμηθευτές spyware όσον αφορά την εκμετάλλευση μηδενικής ημέρας, υπεύθυνος για 15 από τις 70 περιπτώσεις μηδενικής εκμετάλλευσης TAG που ανακαλύφθηκαν και τεκμηριώθηκαν από το 2021.

Η Google λέει ότι η Intellexa αναπτύσσει τα δικά της exploits και επίσης αγοράζει αλυσίδες εκμετάλλευσης από εξωτερικές οντότητες για να καλύψει όλο το φάσμα της απαιτούμενης στόχευσης.

Παρά τις κυρώσεις και τις συνεχιζόμενες έρευνες κατά της Intellexa στην Ελλάδα, η εταιρεία εκμετάλλευσης spyware είναι τόσο ενεργή όσο ποτέ, σύμφωνα με τη Διεθνή Αμνηστία.

Καθώς το Predator εξελίσσεται ώστε να γίνεται πιο κρυφό και πιο δύσκολο να εντοπιστεί, συνιστάται στους χρήστες να εξετάσουν το ενδεχόμενο να ενεργοποιήσουν επιπλέον προστασία στις κινητές συσκευές τους, όπως η Προηγμένη προστασία στο Android και η Λειτουργία κλειδώματος στο iOS.

Το σπασμένο IAM δεν είναι απλώς ένα πρόβλημα πληροφορικής – ο αντίκτυπος κυματίζεται σε ολόκληρη την επιχείρησή σας.

Αυτός ο πρακτικός οδηγός καλύπτει γιατί οι παραδοσιακές πρακτικές IAM αποτυγχάνουν να συμβαδίζουν με τις σύγχρονες απαιτήσεις, παραδείγματα για το πώς φαίνεται το “καλό” IAM και μια απλή λίστα ελέγχου για τη δημιουργία μιας επεκτάσιμης στρατηγικής.

VIA: bleepingcomputer.com