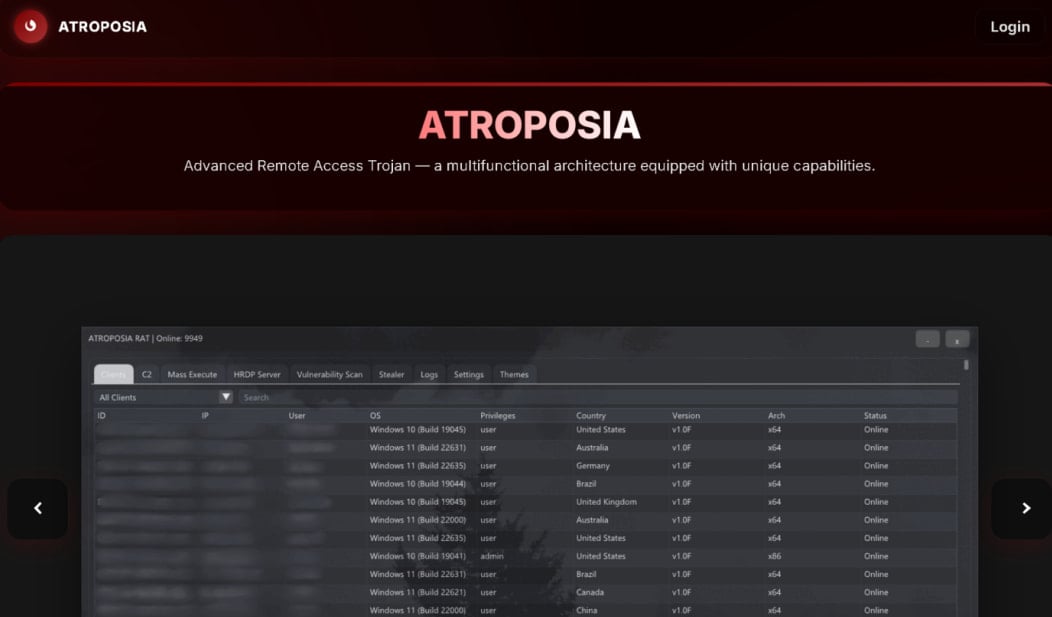

Μια νέα πλατφόρμα κακόβουλου λογισμικού ως υπηρεσία (MaaS) που ονομάζεται Atroposia παρέχει στους εγκληματίες του κυβερνοχώρου ένα trojan απομακρυσμένης πρόσβασης που συνδυάζει δυνατότητες για μόνιμη πρόσβαση, διαφυγή, κλοπή δεδομένων και τοπική σάρωση ευπάθειας.

Το κακόβουλο λογισμικό είναι διαθέσιμο με μηνιαία συνδρομή 200 $ που ξεκλειδώνει προηγμένες λειτουργίες όπως κρυφή απομακρυσμένη επιφάνεια εργασίας, έλεγχος συστήματος αρχείων, εξαγωγή δεδομένων, κλοπή προχείρου, κλοπή διαπιστευτηρίων, κλοπή πορτοφολιού κρυπτονομισμάτων και πειρατεία DNS.

Το Atroposia ανακαλύφθηκε από ερευνητές της εταιρείας ασφάλειας δεδομένων Varonis, οι οποίοι προειδοποίησαν ότι είναι το πιο πρόσφατο παράδειγμα ενός εύχρηστου, προσιτού κιτ εργαλείων “plug and play”, μαζί με SpamGPT και MatrixPDF.

Πηγή: Βαρώνης

Επισκόπηση της Ατροποσίας

Το Atroposia είναι ένα αρθρωτό RAT που επικοινωνεί με την υποδομή εντολών και ελέγχου (C2) μέσω κρυπτογραφημένων καναλιών και μπορεί να παρακάμψει την προστασία Ελέγχου Λογαριασμού Χρήστη (UAC) για να αυξήσει τα προνόμια σε συστήματα Windows.

Σύμφωνα με τους ερευνητές, μπορεί να διατηρήσει μόνιμη, μυστική πρόσβαση σε μολυσμένους ξενιστές και οι κύριες δυνατότητές του περιλαμβάνουν:

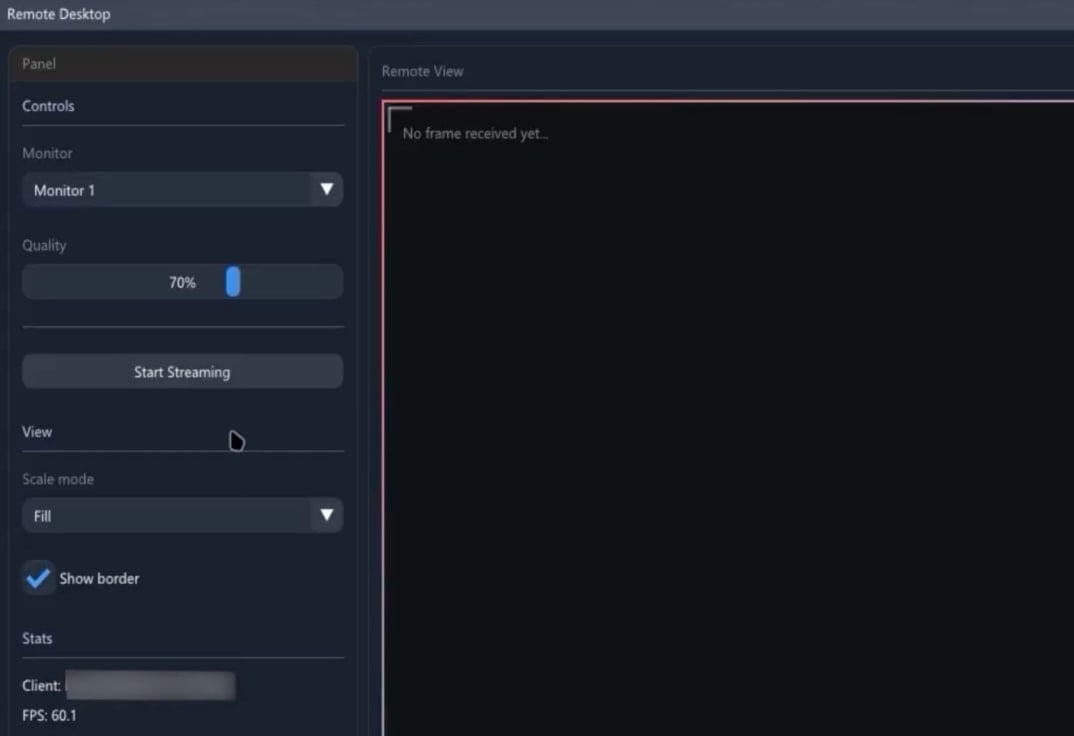

- Σύνδεση HRDP μονάδα που δημιουργεί μια κρυφή συνεδρία επιφάνειας εργασίας στο παρασκήνιο, επιτρέποντας σε έναν εισβολέα να ανοίγει εφαρμογές, να προβάλλει έγγραφα και μηνύματα ηλεκτρονικού ταχυδρομείου και να αλληλεπιδρά με τη συνεδρία του χρήστη χωρίς καμία ορατή ένδειξη. Ο Βαρώνης λέει ότι η τυπική παρακολούθηση απομακρυσμένης πρόσβασης μπορεί να αποτύχει να την ανιχνεύσει.

Πηγή: Βαρώνης

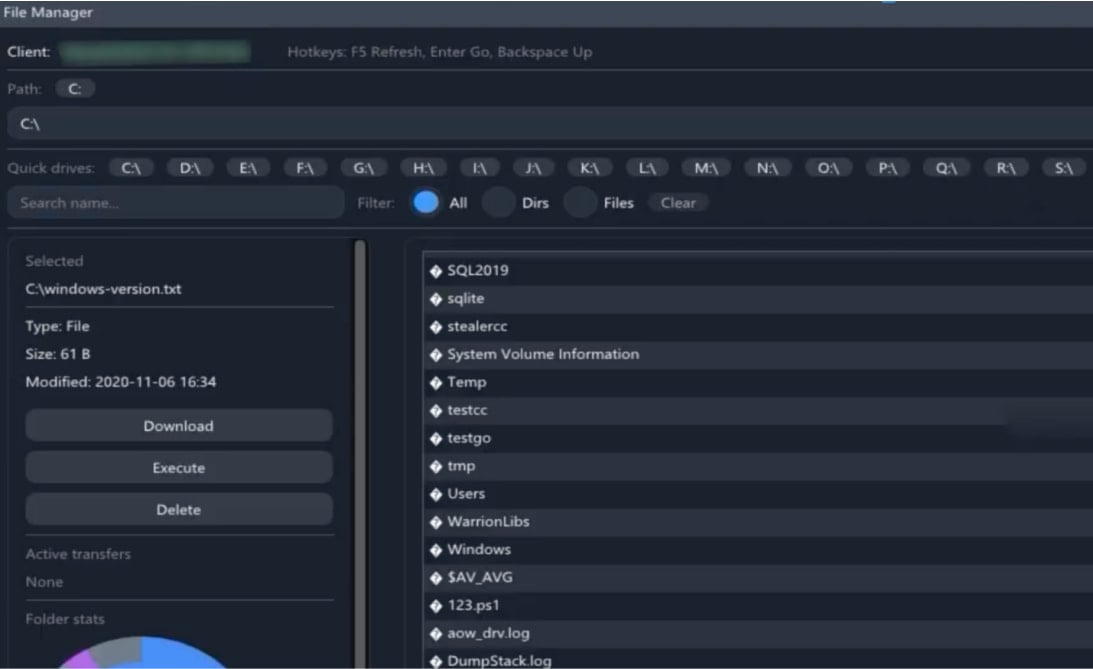

- Διαχείριση αρχείων τύπου Explorer που επιτρέπει δυνατότητες αντιγραφής, διαγραφής και εκτέλεσης απομακρυσμένης περιήγησης αρχείων. Ένα στοιχείο grabber αναζητά συγκεκριμένα αρχεία, φιλτράροντάς τα με βάση την επέκταση ή μια λέξη-κλειδί, συμπιέζει τα δεδομένα σε αρχεία ZIP που προστατεύονται με κωδικό πρόσβασης και τα εξάγει χρησιμοποιώντας τεχνικές στη μνήμη για την ελαχιστοποίηση των ιχνών.

Πηγή: Βαρώνης

- Μονάδα κλέφτη στοχεύει αποθηκευμένες συνδέσεις, πορτοφόλια κρυπτογράφησης και αρχεία συνομιλίας, ενώ ένας διαχειριστής προχείρου καταγράφει ό,τι έχει αντιγραφεί σε πραγματικό χρόνο (κωδικούς πρόσβασης, κλειδιά API, διευθύνσεις πορτοφολιού) και παρουσιάζει ένα ιστορικό στον εισβολέα.

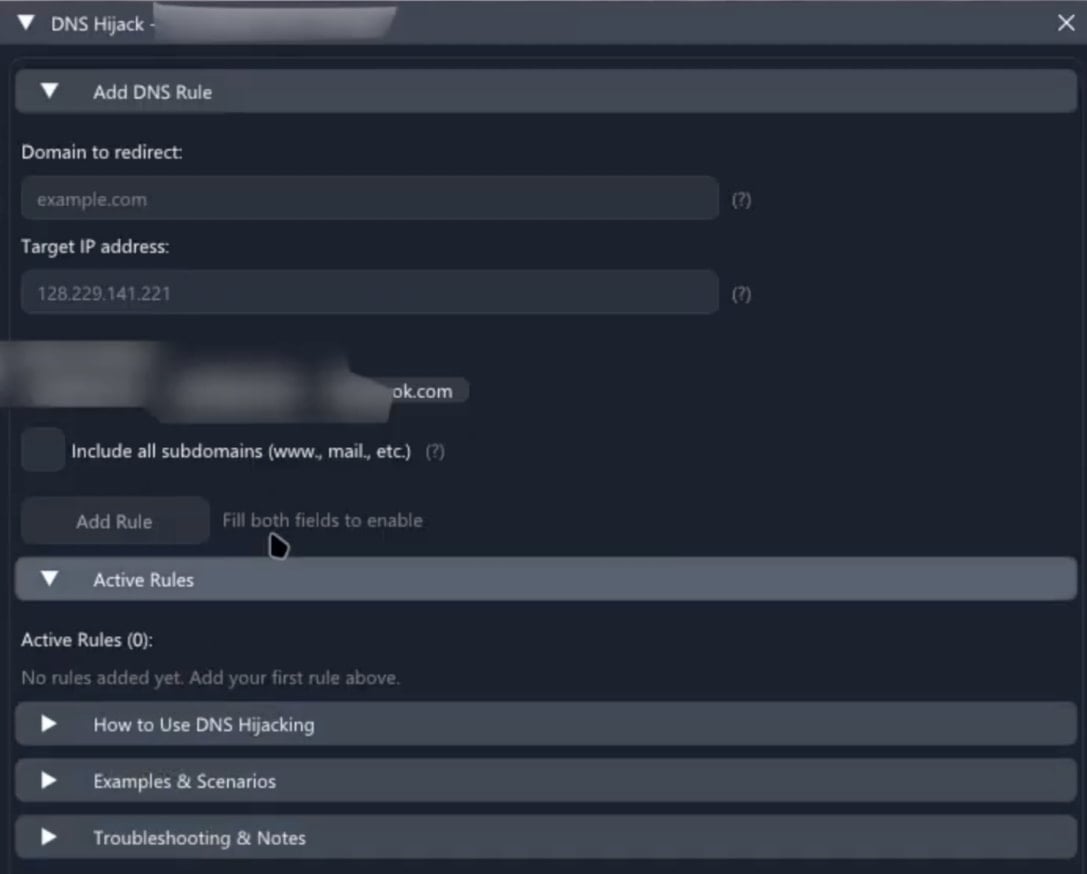

- Επίπεδο κεντρικού υπολογιστή Παραβίαση DNS μονάδα που αντιστοιχίζει τομείς σε IP εισβολέων, έτσι ώστε το θύμα να δρομολογείται σιωπηλά σε αδίστακτους διακομιστές, επιτρέποντας το ηλεκτρονικό ψάρεμα, το MITM, τις ψεύτικες ενημερώσεις, την ένεση διαφημίσεων ή κακόβουλου λογισμικού και την εξαγωγή βάσει DNS.

Πηγή: Βαρώνης

- Ενσωματωμένο τοπικό σαρωτής ευπάθειας που ελέγχει τις ενημερώσεις κώδικα που λείπουν, τις μη ασφαλείς ρυθμίσεις και το ευάλωτο λογισμικό, επιστρέφοντας μια βαθμολογία που επιτρέπει στους εισβολείς να δίνουν προτεραιότητα σε εκμεταλλεύσεις, επιδεικνύοντας τη σπονδυλωτή ροή εργασίας του RAT που βασίζεται σε πρόσθετα.

Οι ερευνητές λένε ότι ο έλεγχος ευπάθειας «είναι επικίνδυνος σε εταιρικά περιβάλλοντα, επειδή το κακόβουλο λογισμικό μπορεί να βρει έναν ξεπερασμένο πελάτη VPN ή ένα μη επιδιορθωμένο σφάλμα κλιμάκωσης προνομίων». Αυτό μπορεί να χρησιμοποιηθεί εύκολα για να αποκτήσετε βαθύτερη πρόσβαση.

Σύμφωνα με α έκθεση από το Varonis, η μονάδα ελέγχει για ενημερώσεις κώδικα που λείπουν, μη ασφαλείς ρυθμίσεις και παρωχημένες εκδόσεις λογισμικού. Η λειτουργία μπορεί επίσης να χρησιμοποιηθεί για την εύρεση κοντινών συστημάτων που μπορούν να αξιοποιηθούν.

Η εμφάνιση του Atroposia προσθέτει μια ακόμη επιλογή MaaS για τους εγκληματίες του κυβερνοχώρου, μειώνοντας το τεχνικό εμπόδιο και δίνοντας τη δυνατότητα σε φορείς απειλών χαμηλής ειδίκευσης να εκτελούν αποτελεσματικές εκστρατείες.

Για να μετριαστεί ο κίνδυνος, συνιστάται στους χρήστες να κατεβάζουν λογισμικό μόνο από επίσημους ιστότοπους και αξιόπιστες πηγές, να αποφεύγουν πειρατικό λογισμικό και torrents, να παραλείπουν τα προωθημένα αποτελέσματα αναζήτησης και να μην εκτελούν ποτέ εντολές που βρίσκουν στο διαδίκτυο και τις οποίες δεν καταλαβαίνουν.

VIA: bleepingcomputer.com