Ένα νέο κακόβουλο λογισμικό Android που ανακαλύφθηκε με το όνομα DroidLock μπορεί να κλειδώσει τις οθόνες των θυμάτων για λύτρα και να αποκτήσει πρόσβαση σε μηνύματα κειμένου, αρχεία καταγραφής κλήσεων, επαφές, ηχογραφήσεις ή ακόμα και να διαγράψει δεδομένα.

Το DroidLLock επιτρέπει στον χειριστή του να αναλάβει τον πλήρη έλεγχο της συσκευής μέσω του συστήματος κοινής χρήσης VNC και μπορεί να κλέψει το μοτίβο κλειδώματος της συσκευής τοποθετώντας μια επικάλυψη στην οθόνη.

Σύμφωνα με ερευνητές της εταιρείας ασφάλειας κινητής τηλεφωνίας Zimperium, το κακόβουλο λογισμικό στοχεύει ισπανόφωνους χρήστες και διανέμεται μέσω κακόβουλων ιστότοπων που προωθούν ψεύτικες εφαρμογές που υποδύονται τα νόμιμα πακέτα.

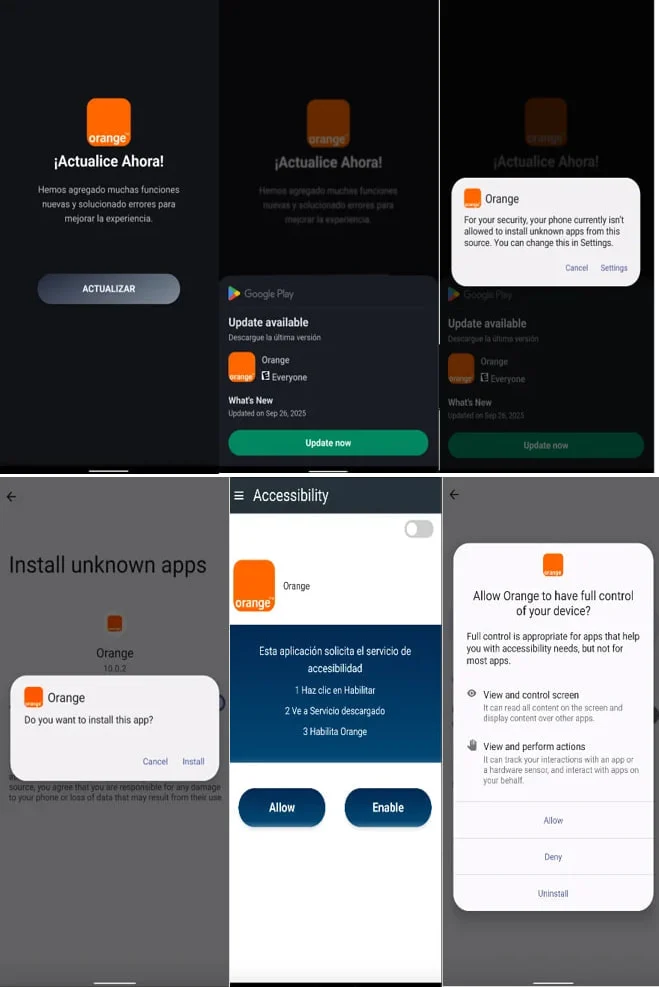

Σε μια σημερινή αναφορά, το Zimperium λέει ότι «η μόλυνση ξεκινά με ένα σταγονόμετρο που εξαπατά τον χρήστη να εγκαταστήσει το δευτερεύον ωφέλιμο φορτίο που περιέχει το πραγματικό κακόβουλο λογισμικό».

Πηγή: Zimperium

Οι κακόβουλες εφαρμογές εισάγουν το κύριο ωφέλιμο φορτίο μέσω ενός αιτήματος ενημέρωσης και στη συνέχεια ζητούν δικαιώματα Διαχειριστή συσκευής και Υπηρεσιών Προσβασιμότητας, τα οποία του επιτρέπουν να εκτελεί δόλιες δραστηριότητες.

Μερικές από τις ενέργειες που μπορεί να κάνει είναι το σκούπισμα της συσκευής, το κλείδωμα, η αλλαγή του PIN, του κωδικού πρόσβασης ή των βιομετρικών δεδομένων για να αποτρέψει την πρόσβαση του χρήστη στη συσκευή.

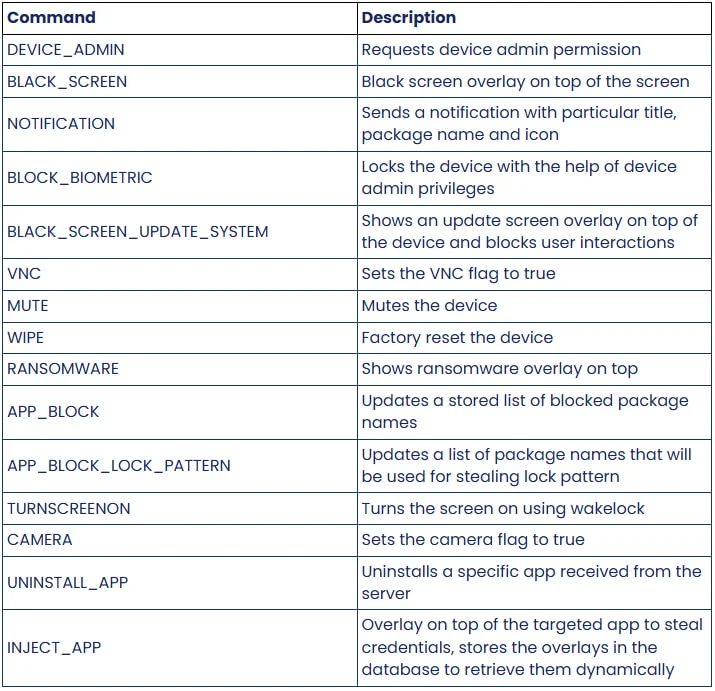

Η ανάλυση του Zimperium ανακάλυψε ότι το DroidLock υποστηρίζει 15 εντολές που του επιτρέπουν να στέλνει ειδοποιήσεις, να τοποθετεί μια επικάλυψη στην οθόνη, να απενεργοποιεί τη συσκευή, να την επαναφέρει στις εργοστασιακές ρυθμίσεις, να ξεκινά την κάμερα ή να απεγκαθιστά εφαρμογές.

Πηγή: Zimperium

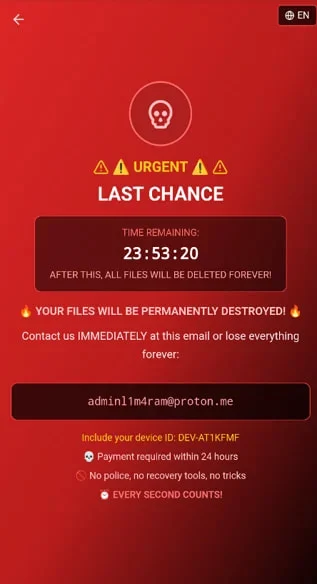

Η επικάλυψη ransomware εξυπηρετείται μέσω WebView αμέσως μετά τη λήψη της αντίστοιχης εντολής, δίνοντας εντολή στο θύμα να επικοινωνήσει με τον παράγοντα απειλής σε μια διεύθυνση email της Proton. Εάν ο χρήστης δεν πληρώσει λύτρα σε 24 ώρες, ο ηθοποιός απειλεί να καταστρέψει οριστικά τα αρχεία.

Πηγή: Zimperium

Το Zimperium διευκρινίζει ότι το DroidLock δεν κρυπτογραφεί αρχεία, αλλά απειλώντας να τα καταστρέψει εάν δεν πληρωθούν λύτρα, επιτυγχάνεται ο ίδιος σκοπός. Επιπλέον, ο παράγοντας απειλής μπορεί να αρνηθεί την πρόσβαση στη συσκευή αλλάζοντας τον κωδικό κλειδώματος.

Το DroidLock μπορεί να κλέψει το μοτίβο κλειδώματος μέσω μιας άλλης επικάλυψης που έχει φορτωθεί από τα στοιχεία του κακόβουλου APK. Όταν ο χρήστης σχεδιάζει το μοτίβο στην κλωνοποιημένη διεπαφή, το στέλνει απευθείας στον εισβολέα. Ο σκοπός αυτής της δυνατότητας είναι να επιτρέπει την απομακρυσμένη πρόσβαση στη συσκευή μέσω VNC σε ώρες αδράνειας.

Ως μέλος της Google App Defense Alliance, το Zimperium μοιράζεται νέα ευρήματα κακόβουλου λογισμικού με την ομάδα ασφαλείας Android, επομένως το Play Protect εντοπίζει και αποκλείει αυτήν την απειλή από ενημερωμένες συσκευές.

Συνιστάται στους χρήστες Android να μην φορτώνουν APK εκτός του Google Play εκτός εάν ο εκδότης είναι αξιόπιστη πηγή. Θα πρέπει πάντα να ελέγχουν εάν τα δικαιώματα που απαιτούνται από μια εφαρμογή εξυπηρετούν τους σκοπούς της και να σαρώνουν περιοδικά τη συσκευή τους με το Play Protect.

Το σπασμένο IAM δεν είναι απλώς ένα πρόβλημα πληροφορικής – ο αντίκτυπος κυματίζεται σε ολόκληρη την επιχείρησή σας.

Αυτός ο πρακτικός οδηγός καλύπτει γιατί οι παραδοσιακές πρακτικές IAM αποτυγχάνουν να συμβαδίζουν με τις σύγχρονες απαιτήσεις, παραδείγματα για το πώς φαίνεται το “καλό” IAM και μια απλή λίστα ελέγχου για τη δημιουργία μιας επεκτάσιμης στρατηγικής.

VIA: bleepingcomputer.com