Μια νέα οικογένεια κακόβουλου λογισμικού Android, η Herodotus, χρησιμοποιεί τυχαία έγχυση καθυστέρησης στις ρουτίνες εισαγωγής της για να μιμηθεί την ανθρώπινη συμπεριφορά σε κινητές συσκευές και να αποφύγει τον εντοπισμό βάσει χρονισμού από λογισμικό ασφαλείας.

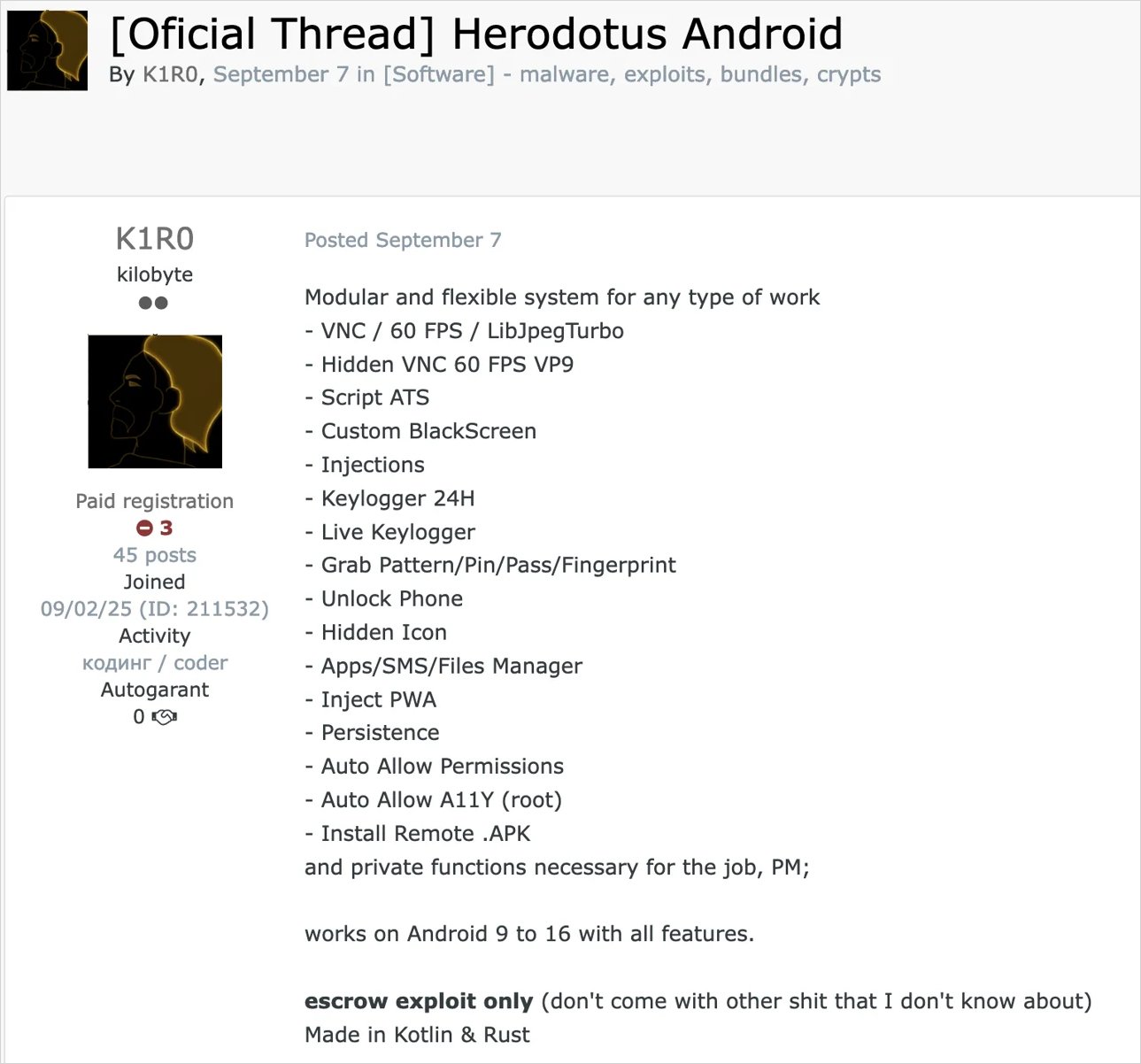

Το Herodotus, σύμφωνα με το Threat Fabric, προσφέρεται ως κακόβουλο λογισμικό ως υπηρεσία (MaaS) σε εγκληματίες του κυβερνοχώρου με οικονομικά κίνητρα, που πιστεύεται ότι είναι οι ίδιοι χειριστές πίσω από το Brokewell.

Παρόλο που το κακόβουλο λογισμικό βρίσκεται ακόμη σε εξέλιξη, οι πελάτες της νέας πλατφόρμας MaaS το αναπτύσσουν αυτήν τη στιγμή εναντίον Ιταλών και Βραζιλιάνων χρηστών μέσω μηνυμάτων κειμένου SMS phishing (smishing).

Πηγή: Threat Fabric

Το κακόβουλο SMS περιέχει έναν σύνδεσμο προς ένα προσαρμοσμένο σταγονόμετρο που εγκαθιστά το κύριο ωφέλιμο φορτίο και επιχειρεί να παρακάμψει τους περιορισμούς αδειών προσβασιμότητας που υπάρχουν στο Android 13 και νεότερες εκδόσεις.

Το σταγονόμετρο ανοίγει τις ρυθμίσεις προσβασιμότητας, ζητά από τον χρήστη να ενεργοποιήσει την υπηρεσία και, στη συνέχεια, εμφανίζει ένα παράθυρο επικάλυψης που δείχνει μια ψεύτικη οθόνη φόρτωσης, κρύβοντας τα βήματα χορήγησης άδειας στο παρασκήνιο.

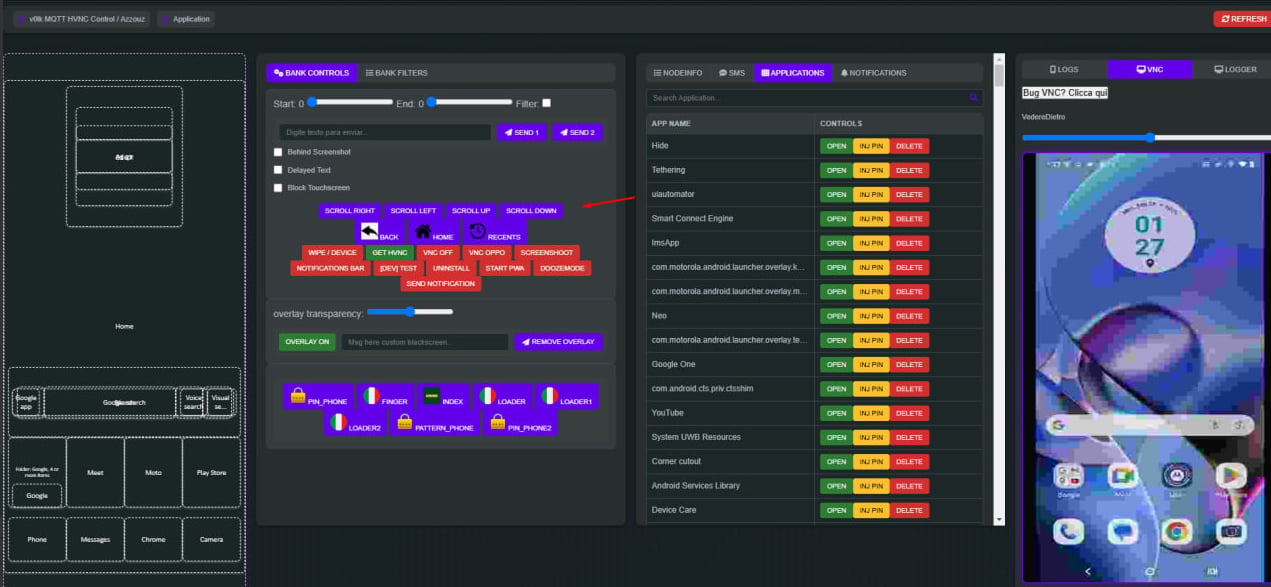

Έχοντας παραχωρήσει στον εαυτό του πρόσβαση σε αυτές τις ευαίσθητες άδειες, ο Herodotus μπορεί πλέον να αλληλεπιδρά με τη διεπαφή χρήστη Android, όπως να πατήσει συγκεκριμένες συντεταγμένες οθόνης, να σύρει, να επιστρέψει και να εισαγάγει κείμενο (επικόλληση στο πρόχειρο ή πληκτρολόγηση).

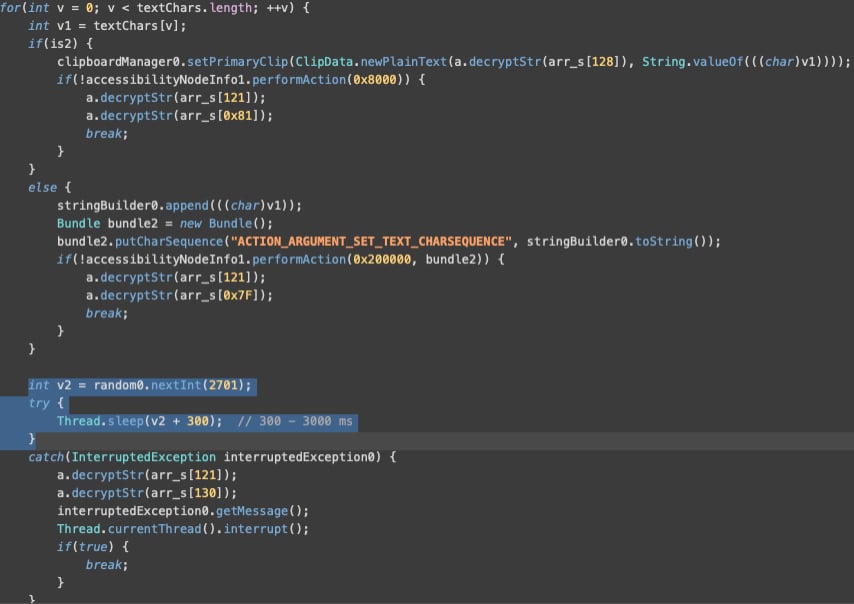

Ωστόσο, οι αυτοματοποιημένες ενέργειες, όπως η πληκτρολόγηση, στη διεπαφή χρήστη ενδέχεται να μην ταιριάζουν με τον ίδιο ρυθμό ή ρυθμό με τους ανθρώπους, γεγονός που τις καθιστά αισθητές στο λογισμικό ασφαλείας που αναζητά ασυνήθιστα μοτίβα συμπεριφοράς.

Για να αποφύγει τον εντοπισμό, το κακόβουλο λογισμικό περιλαμβάνει έναν μηχανισμό «εξανθρωπιστή» για την ενέργεια εισαγωγής κειμένου, ο οποίος το αναγκάζει να πληκτρολογεί με τυχαίες καθυστερήσεις από 0,3 έως 3 δευτερόλεπτα, μιμούμενος την ανθρώπινη πληκτρολόγηση και αποφεύγοντας τον εντοπισμό.

“Μια τέτοια τυχαιοποίηση της καθυστέρησης μεταξύ των συμβάντων εισαγωγής κειμένου ευθυγραμμίζεται με τον τρόπο με τον οποίο ένας χρήστης θα εισαγάγει κείμενο.” εξηγεί η Threat Fabric.

“Με την συνειδητή καθυστέρηση της εισαγωγής κατά τυχαία διαστήματα, οι ηθοποιοί πιθανότατα προσπαθούν να αποφύγουν τον εντοπισμό τους από λύσεις κατά της απάτης που βασίζονται μόνο στη συμπεριφορά, εντοπίζοντας την ταχύτητα εισαγωγής κειμένου που μοιάζει με μηχανή.”

Πηγή: Threat Fabric

Η Threat Fabric λέει ότι οι καθυστερήσεις στο κακόβουλο λογισμικό Android χρησιμοποιούνται συνήθως για να επιτραπεί η διεπαφή χρήστη της εφαρμογής να ανταποκρίνεται στις εισόδους πριν προχωρήσει στην επόμενη ενέργεια, προσθέτοντας ότι οι τυχαιοποιημένες καθυστερήσεις του Ηρόδοτου είναι μια εντελώς πρωτότυπη λήψη, που πιθανότατα εφαρμόζεται για την αποφυγή συστημάτων ανίχνευσης συμπεριφοράς.

Εκτός από τα παραπάνω χαρακτηριστικά, ο Ηρόδοτος παρέχει στους χειριστές και τα ακόλουθα:

- Πίνακας ελέγχου με επιλογές για προσαρμοσμένο κείμενο SMS

- Επικάλυψη σελίδων που μιμούνται τραπεζικές και κρυπτογραφικές εφαρμογές για κλοπή διαπιστευτηρίων λογαριασμού

- Αδιαφανείς επικαλύψεις που κρύβουν την απάτη από το θύμα

- Κλέφτης SMS για υποκλοπή κωδικού ελέγχου ταυτότητας δύο παραγόντων

- Λήψη περιεχομένου οθόνης

Πηγή: Threat Fabric

Επί του παρόντος, η Threat Fabric αναφέρει ότι το Herodotus εξαπλώνεται από διάφορους παράγοντες απειλών, με βάση τον εντοπισμό επτά διακριτών υποτομέων, υποδεικνύοντας ότι η υιοθέτησή του στη φύση έχει ήδη ξεκινήσει.

Για να μετριάσουν αυτόν τον κίνδυνο, οι χρήστες Android θα πρέπει να αποφεύγουν τη λήψη αρχείων APK εκτός του Google Play, εκτός εάν εμπιστεύονται ρητά τον εκδότη και διασφαλίζουν ότι το Play Protect είναι ενεργό στη συσκευή τους.

Ακόμη και με αυτές τις προφυλάξεις, είναι σημαντικό να ελέγχετε και να ανακαλείτε επικίνδυνες άδειες, όπως η Προσβασιμότητα, για εφαρμογές που έχουν εγκατασταθεί πρόσφατα.

VIA: bleepingcomputer.com