Ένα νέο κύμα επιθέσεων κακόβουλου λογισμικού botnet GoBruteforcer στοχεύει βάσεις δεδομένων κρυπτονομισμάτων και έργων blockchain σε εκτεθειμένους διακομιστές που πιστεύεται ότι έχουν διαμορφωθεί χρησιμοποιώντας παραδείγματα που δημιουργούνται από AI.

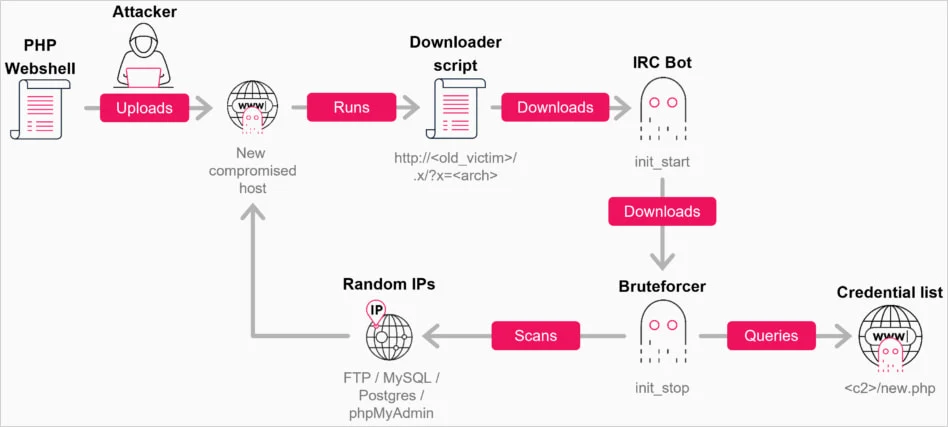

Το GoBrutforcer είναι επίσης γνωστό ως GoBrut. Είναι ένα botnet που βασίζεται στο Golang και στοχεύει συνήθως εκτεθειμένες υπηρεσίες FTP, MySQL, PostgreSQL και phpMyAdmin.

Το κακόβουλο λογισμικό βασίζεται συχνά σε παραβιασμένους διακομιστές Linux για τη σάρωση τυχαίων δημόσιων IP και την πραγματοποίηση επιθέσεων σύνδεσης με ωμή βία.

Κυνηγώντας τις αδύναμες άμυνες

Οι ερευνητές του Check Point εκτιμούν ότι υπάρχουν περισσότεροι από 50.000 διακομιστές που αντιμετωπίζουν το Διαδίκτυο που μπορεί να είναι ευάλωτοι στις επιθέσεις GoBrut.

Λένε ότι ο αρχικός συμβιβασμός επιτυγχάνεται συχνά μέσω των διακομιστών FTP σε διακομιστές που εκτελούν XAMPP, επειδή πολλές φορές η διαμόρφωση έχει έναν αδύναμο προεπιλεγμένο κωδικό πρόσβασης, εκτός εάν ο διαχειριστής περάσει από τη ρύθμιση παραμέτρων ασφαλείας.

“Όταν οι εισβολείς αποκτούν πρόσβαση στο XAMPP FTP χρησιμοποιώντας έναν τυπικό λογαριασμό (συνήθως δαίμονας ή κανείς) και έναν αδύναμο προεπιλεγμένο κωδικό πρόσβασης, το τυπικό επόμενο βήμα είναι να ανεβάσετε ένα κέλυφος ιστού στο webroot.” Σημείο ελέγχου

Ο εισβολέας μπορεί να ανεβάσει το κέλυφος Ιστού με άλλα μέσα, όπως έναν εσφαλμένο διακομιστή MySQL ή πίνακα phpMyAdmin. Η αλυσίδα μόλυνσης συνεχίζεται με ένα πρόγραμμα λήψης, που παίρνει ένα IRC bot και τη μονάδα bruteforcer.

Η δραστηριότητα κακόβουλου λογισμικού ξεκινά μετά από καθυστέρηση 10-400 δευτερολέπτων, εκκινώντας έως και 95 brute-forcing threads σε αρχιτεκτονικές x86_64, σαρώνοντας τυχαίες δημόσιες περιοχές IP, παρακάμπτοντας παράλληλα ιδιωτικά δίκτυα, περιοχές cloud AWS και κυβερνητικά δίκτυα των ΗΠΑ.

Κάθε εργαζόμενος δημιουργεί μια ενιαία τυχαία δημόσια διεύθυνση IPv4, εξετάζει τη σχετική θύρα υπηρεσίας, περνά από τη λίστα διαπιστευτηρίων που παρέχεται και, στη συνέχεια, εξέρχεται. Νέοι εργάτες γεννιούνται συνεχώς για να διατηρηθεί το καθορισμένο επίπεδο ταυτόχρονης λειτουργίας.

Η μονάδα FTP βασίζεται σε μια κωδικοποιημένη λίστα 22 ζευγών ονόματος χρήστη-κωδικού πρόσβασης που είναι ενσωματωμένα απευθείας στο δυαδικό αρχείο. Αυτά τα διαπιστευτήρια αντιστοιχίζονται στενά με προεπιλεγμένους ή συνήθως αναπτυσσόμενους λογαριασμούς σε στοίβες φιλοξενίας ιστού όπως το XAMPP.

Πηγή: Check Point

Το Check Point λέει ότι στις πρόσφατες καμπάνιες, η δραστηριότητα GoBruteforcer τροφοδοτείται από την επαναχρησιμοποίηση κοινών αποσπασμάτων διαμόρφωσης διακομιστή που δημιουργούνται από μοντέλα μεγάλων γλωσσών (LLM), γεγονός που οδηγεί σε πολλαπλασιασμό αδύναμων, προβλέψιμων προεπιλεγμένων ονομάτων χρήστη, όπως π.χ. χρήστης, myuserκαι χειριστής.

Αυτά τα ονόματα χρήστη εμφανίζονται συχνά σε οδηγίες Docker και DevOps που δημιουργούνται από AI, με αποτέλεσμα οι ερευνητές να πιστεύουν ότι οι διαμορφώσεις προστέθηκαν σε συστήματα πραγματικού κόσμου, καθιστώντας τα έτσι ευάλωτα σε επιθέσεις ψεκασμού κωδικών πρόσβασης.

Η δεύτερη τάση που τροφοδοτεί την πρόσφατη καμπάνια του botnet είναι οι ξεπερασμένες στοίβες διακομιστών όπως το XAMPP που συνεχίζουν να αποστέλλονται με προεπιλεγμένα διαπιστευτήρια και ανοιχτές υπηρεσίες FTP. Αυτές οι αναπτύξεις εκθέτουν ευάλωτους καταλόγους webroot, επιτρέποντας στους εισβολείς να απορρίψουν κελύφη ιστού.

Η αναφορά του Check Point επισημαίνει μια καμπάνια όπου ένας παραβιασμένος κεντρικός υπολογιστής μολύνθηκε με εργαλεία σάρωσης πορτοφολιού TRON που εκτελούν σαρώσεις σε TRON και Binance Smart Chain (BSC). Οι εισβολείς χρησιμοποίησαν ένα αρχείο που περιείχε περίπου 23.000 διευθύνσεις TRON, στοχεύοντάς τους με αυτοματοποιημένα βοηθητικά προγράμματα για τον εντοπισμό και την αποστράγγιση πορτοφολιών με μη μηδενικά υπόλοιπα.

Οι διαχειριστές που υπερασπίζονται το GoBruteforcer θα πρέπει να αποφεύγουν τη χρήση οδηγών ανάπτυξης που δημιουργούνται από AI και να βασίζονται σε μη προεπιλεγμένα ονόματα χρήστη με ισχυρούς, μοναδικούς κωδικούς πρόσβασης.

Συνιστάται επίσης να ελέγξετε τα FTP, phpMyAdmin, MySQL και PostgreSQL για εκτεθειμένες υπηρεσίες και να αντικαταστήσετε παλιές στοίβες λογισμικού όπως το XAMPP με πιο ασφαλείς εναλλακτικές λύσεις.

Καθώς το MCP (Model Context Protocol) γίνεται το πρότυπο για τη σύνδεση LLM με εργαλεία και δεδομένα, οι ομάδες ασφαλείας προχωρούν γρήγορα για να διατηρήσουν αυτές τις νέες υπηρεσίες ασφαλείς.

Αυτό το δωρεάν φύλλο εξαπάτησης περιγράφει 7 βέλτιστες πρακτικές που μπορείτε να αρχίσετε να χρησιμοποιείτε σήμερα.

VIA: bleepingcomputer.com