Ένα τέταρτο κύμα της καμπάνιας “GlassWorm” στοχεύει προγραμματιστές macOS με κακόβουλες επεκτάσεις VSCode/OpenVSX που παρέχουν τρωανοποιημένες εκδόσεις εφαρμογών πορτοφολιών κρυπτογράφησης.

Οι επεκτάσεις στο μητρώο OpenVSX και στο Microsoft Visual Studio Marketplace επεκτείνουν τις δυνατότητες ενός προγράμματος επεξεργασίας συμβατού με κώδικα VS προσθέτοντας δυνατότητες και βελτιώσεις παραγωγικότητας με τη μορφή εργαλείων ανάπτυξης, υποστήριξης γλώσσας ή θεμάτων.

Η αγορά της Microsoft είναι το επίσημο κατάστημα επέκτασης για τον κώδικα Visual Studio, ενώ το OpenVSX χρησιμεύει ως μια ανοιχτή, ουδέτερη από τον προμηθευτή εναλλακτική λύση, που χρησιμοποιείται κυρίως από συντάκτες που δεν υποστηρίζουν ή επιλέγουν να μην βασίζονται στην αποκλειστική αγορά της Microsoft.

Το κακόβουλο λογισμικό GlassWorm εμφανίστηκε για πρώτη φορά στις αγορές τον Οκτώβριο, κρυμμένο μέσα σε κακόβουλες επεκτάσεις χρησιμοποιώντας «αόρατους» χαρακτήρες Unicode.

Μόλις εγκατασταθεί, το κακόβουλο λογισμικό προσπάθησε να κλέψει διαπιστευτήρια για λογαριασμούς GitHub, npm και OpenVSX, καθώς και δεδομένα πορτοφολιού κρυπτονομισμάτων από πολλές επεκτάσεις. Επιπλέον, υποστήριζε απομακρυσμένη πρόσβαση μέσω VNC και μπορεί να δρομολογήσει την κυκλοφορία μέσω του μηχανήματος του θύματος μέσω ενός διακομιστή μεσολάβησης SOCKS.

Παρά τη δημόσια έκθεση και την αυξημένη άμυνα, το GlassWorm επέστρεψε στις αρχές Νοεμβρίου στο OpenVSX και μετά ξανά στις αρχές Δεκεμβρίου στο VSCode.

Το GlassWorm επιστρέφει στο OpenVSX

Οι ερευνητές της Koi Security ανακάλυψαν μια νέα καμπάνια GlassWorm που στοχεύει αποκλειστικά συστήματα macOS, μια απόκλιση από τις προηγούμενες που επικεντρώνονταν μόνο στα Windows.

Αντί για το αόρατο Unicode που εμφανίζεται στα δύο πρώτα κύματα ή τα μεταγλωττισμένα δυαδικά Rust που χρησιμοποιήθηκαν στο τρίτο, οι πιο πρόσφατες επιθέσεις GlassWorm χρησιμοποιούν ένα κρυπτογραφημένο ωφέλιμο φορτίο AES-256-CBC ενσωματωμένο σε μεταγλωττισμένη JavaScript στις επεκτάσεις OpenVSX:

- studio-velte-distributor.pro-svelte-extension

- cudra-production.vsce-prettier-pro

- Puccin-development.full-access-catppuccin-pro-extension

Η κακόβουλη λογική εκτελείται μετά από καθυστέρηση 15 λεπτών, πιθανότατα σε μια προσπάθεια αποφυγής ανάλυσης σε περιβάλλοντα sandbox.

Αντί για το PowerShell, χρησιμοποιεί πλέον AppleScript και αντί για τροποποίηση μητρώου, χρησιμοποιεί LaunchAgents για επιμονή. Ο μηχανισμός εντολής και ελέγχου (C2) που βασίζεται στην αλυσίδα μπλοκ Solana παραμένει αμετάβλητος, ωστόσο, και οι ερευνητές λένε ότι υπάρχει επίσης επικάλυψη υποδομών.

Εκτός από τη στόχευση σε περισσότερες από 50 επεκτάσεις κρυπτογράφησης προγράμματος περιήγησης, διαπιστευτήρια προγραμματιστή (GitHub, NPM) και δεδομένα προγράμματος περιήγησης, το GlassWorm επιχειρεί τώρα επίσης να υποκλέψει κωδικούς πρόσβασης Keychain.

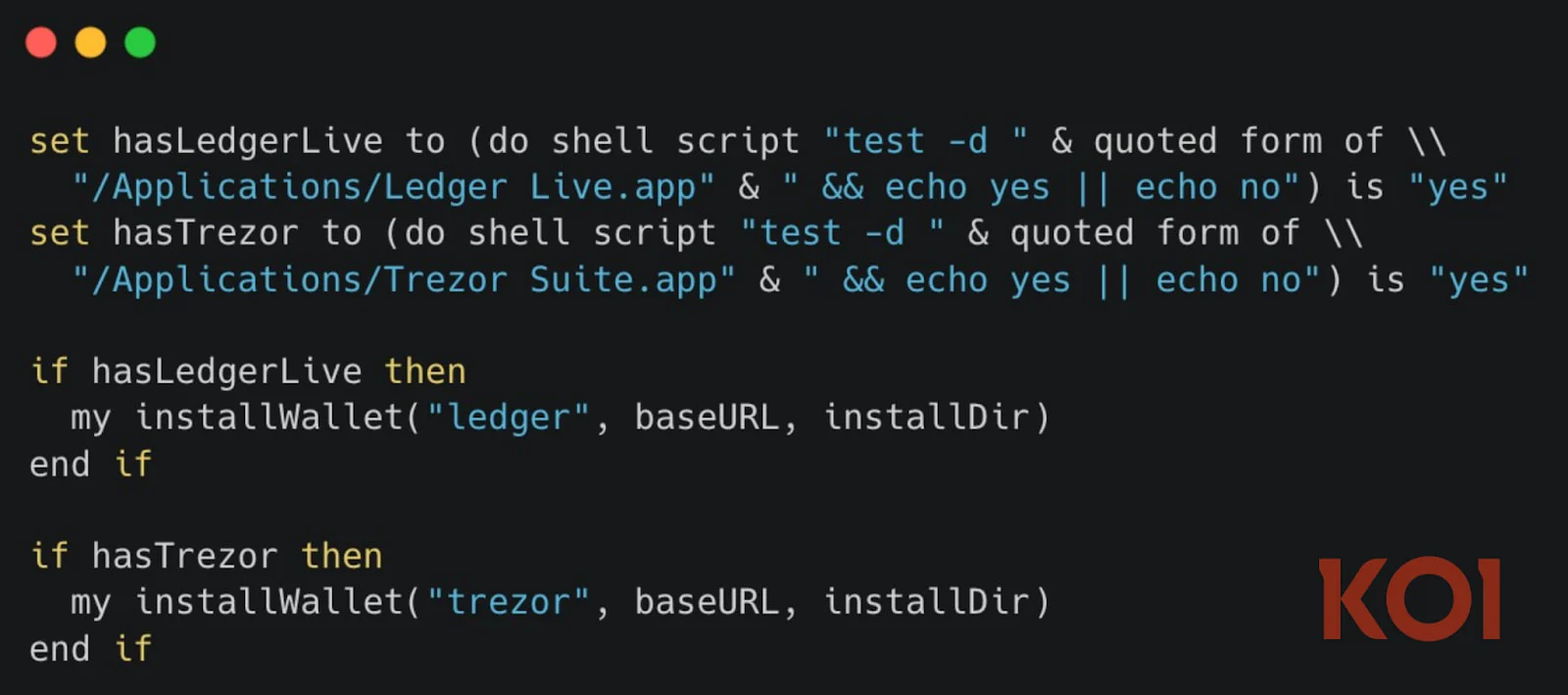

Επιπλέον, διαθέτει τώρα μια νέα δυνατότητα, όπου ελέγχει για εφαρμογές πορτοφολιού κρυπτονομισμάτων υλικού, όπως το Ledger Live και το Trezor Suite στον κεντρικό υπολογιστή, και τις αντικαθιστά με μια trojanized έκδοση.

Πηγή: Koi Security

Ωστόσο, η Koi Security σημειώνει ότι αυτός ο μηχανισμός αποτυγχάνει αυτήν τη στιγμή επειδή τα trojanized πορτοφόλια επιστρέφουν άδεια αρχεία.

“Αυτό μπορεί να σημαίνει ότι ο εισβολέας εξακολουθεί να προετοιμάζει τα trojans του πορτοφολιού macOS ή ότι η υποδομή βρίσκεται σε μετάβαση.” εξηγεί η Koi Security.

“Η δυνατότητα είναι χτισμένη και έτοιμη – απλώς περιμένει να φορτωθούν τα ωφέλιμα φορτία. Όλες οι άλλες κακόβουλες λειτουργίες (κλοπή διαπιστευτηρίων, πρόσβαση με μπρελόκ, εξαγωγή δεδομένων, εμμονή) παραμένουν πλήρως λειτουργικές.”

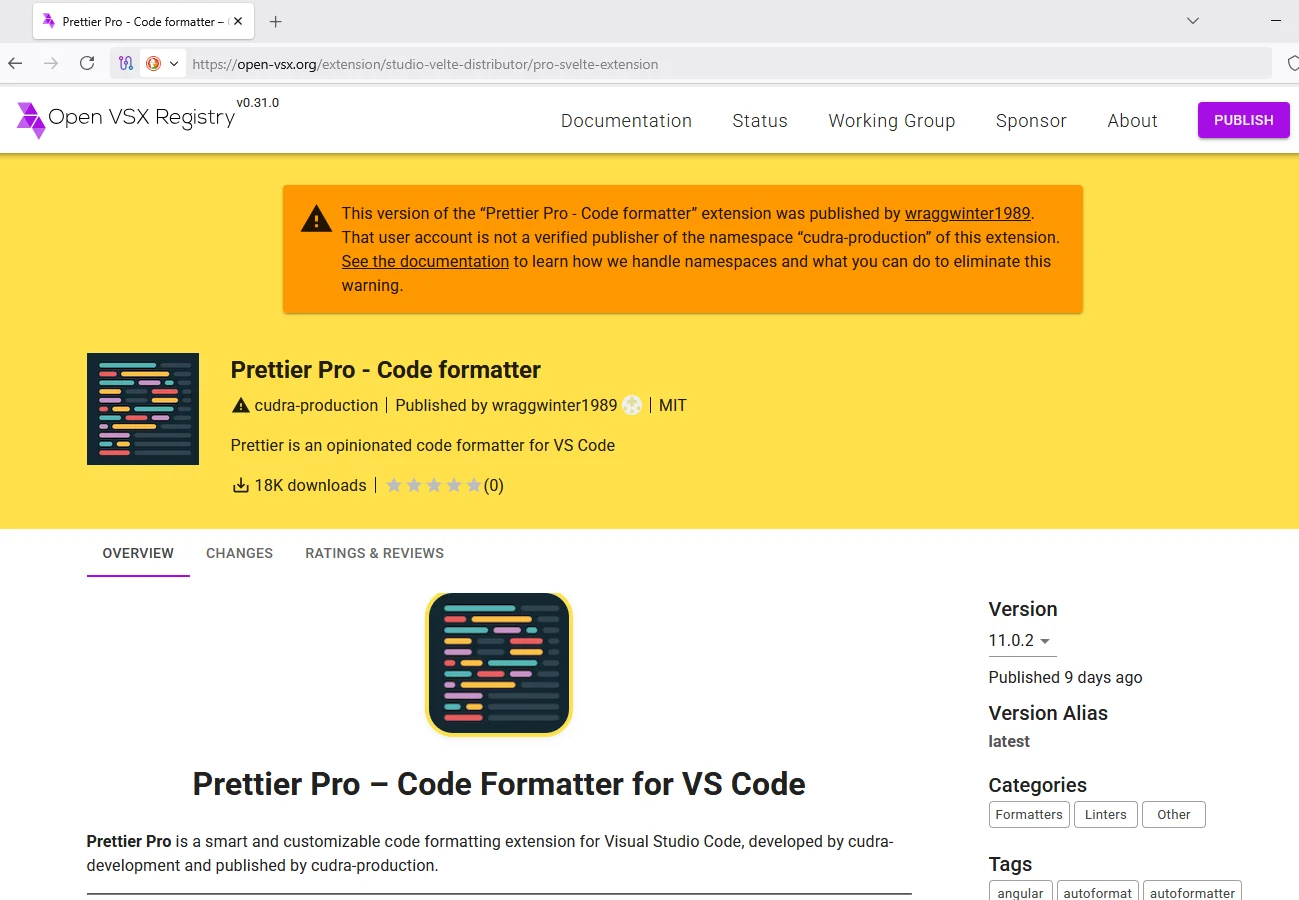

Όταν το BleepingComputer έλεγξε εάν οι κακόβουλες επεκτάσεις εξακολουθούσαν να είναι διαθέσιμες στο OpenVSX, η πλατφόρμα έδειξε μια προειδοποίηση για δύο από αυτές, ενημερώνοντας ότι ο εκδότης τους δεν είχε επαληθευτεί.

Πηγή: BleepingComputer

Οι μετρητές λήψης εμφανίζουν περισσότερες από 33.000 εγκαταστάσεις, αλλά τέτοιοι αριθμοί χειραγωγούνται συχνά από φορείς απειλών για να κάνουν τα αρχεία να φαίνονται πιο αξιόπιστα.

Συνιστάται στους προγραμματιστές που έχουν εγκαταστήσει οποιαδήποτε από τις τρεις επεκτάσεις να τις αφαιρέσουν αμέσως, να επαναφέρουν τους κωδικούς πρόσβασης του λογαριασμού τους στο GitHub, να ανακαλέσουν τα NPM token τους, να ελέγξουν το σύστημά τους για σημάδια μόλυνσης ή να το εγκαταστήσουν ξανά.

Καθώς το MCP (Model Context Protocol) γίνεται το πρότυπο για τη σύνδεση LLM με εργαλεία και δεδομένα, οι ομάδες ασφαλείας προχωρούν γρήγορα για να διατηρήσουν αυτές τις νέες υπηρεσίες ασφαλείς.

Αυτό το δωρεάν φύλλο εξαπάτησης περιγράφει 7 βέλτιστες πρακτικές που μπορείτε να αρχίσετε να χρησιμοποιείτε σήμερα.

VIA: bleepingcomputer.com