Ένας παράγοντας απειλών εκμεταλλεύτηκε μια ευπάθεια zero-day στη βιβλιοθήκη επεξεργασίας εικόνας Android της Samsung για να αναπτύξει ένα προηγουμένως άγνωστο λογισμικό υποκλοπής spyware που ονομάζεται “LandFall” χρησιμοποιώντας κακόβουλες εικόνες που αποστέλλονται μέσω WhatsApp.

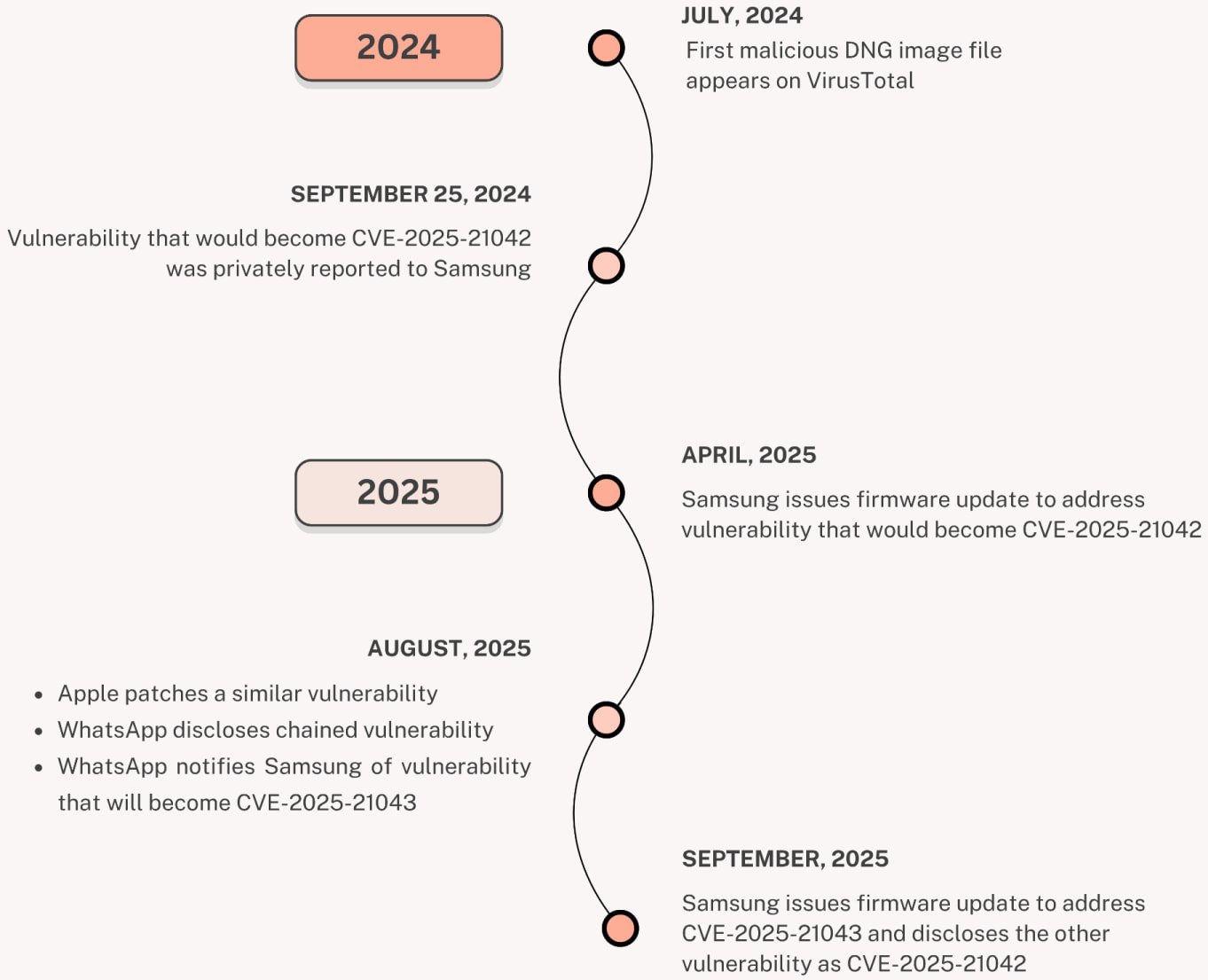

Το θέμα της ασφάλειας ήταν διορθώθηκε φέτος τον Απρίλιοαλλά οι ερευνητές βρήκαν στοιχεία ότι η λειτουργία LandFall ήταν ενεργή τουλάχιστον από τον Ιούλιο του 2024 και στόχευε επιλεγμένους χρήστες Samsung Galaxy στη Μέση Ανατολή.

Αναγνωρίζεται ως CVE-2025-21042, η ημέρα μηδέν είναι μια εγγραφή εκτός ορίων libimagecodec.quram.so και έχει βαθμολογία κρίσιμης σοβαρότητας. Ένας απομακρυσμένος εισβολέας που τον εκμεταλλεύεται με επιτυχία μπορεί να εκτελέσει αυθαίρετο κώδικα σε μια συσκευή-στόχο.

Σύμφωνα με ερευνητές στη Μονάδα 42 του Palo Alto Networks, το λογισμικό κατασκοπείας LandFall είναι πιθανότατα ένα πλαίσιο εμπορικής επιτήρησης που χρησιμοποιείται σε στοχευμένες εισβολές.

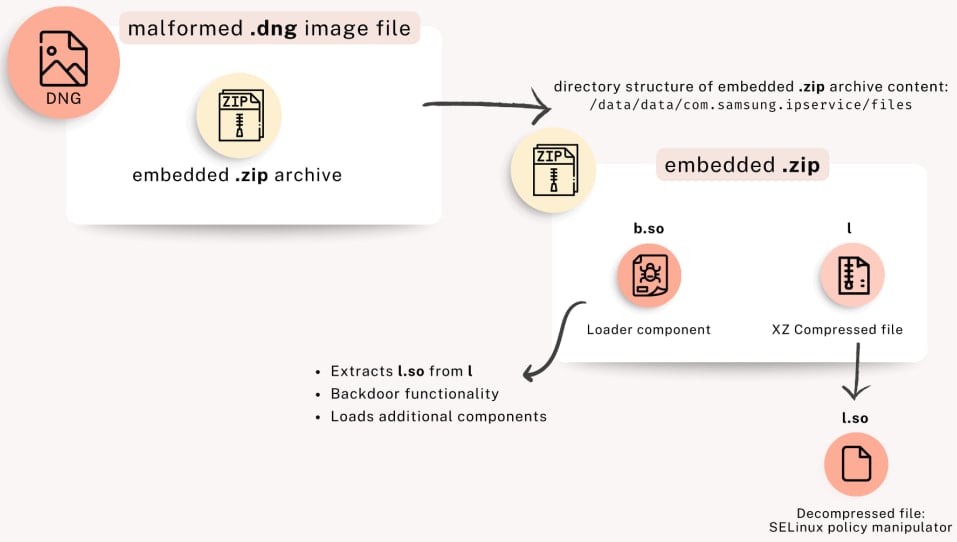

Οι επιθέσεις ξεκινούν με την παράδοση μιας λανθασμένης μορφής ακατέργαστης εικόνας .DNG με ένα αρχείο .ZIP προσαρτημένο προς το τέλος του αρχείου.

.jpg)

Πηγή: Ενότητα 42

Οι ερευνητές της Ενότητας 42 ανέσυραν και εξέτασαν δείγματα που υποβλήθηκαν στην πλατφόρμα σάρωσης VirusTotal από τις 23 Ιουλίου 2024, υποδεικνύοντας το WhatsApp ως το κανάλι παράδοσης, με βάση τα ονόματα αρχείων που χρησιμοποιήθηκαν.

Από τεχνική άποψη, τα DNG ενσωματώνουν δύο κύρια στοιχεία: έναν φορτωτή (b.so) που μπορεί να ανακτήσει και να φορτώσει πρόσθετες ενότητες και έναν χειριστή πολιτικής SELinux (l.so), το οποίο τροποποιεί τις ρυθμίσεις ασφαλείας στη συσκευή για να αυξήσει τα δικαιώματα και να εδραιώσει την επιμονή.

Πηγή: Ενότητα 42

Σύμφωνα με τους ερευνητές, το LandFall μπορεί να αποτυπώσει συσκευές με βάση το υλικό και τα αναγνωριστικά SIM (IMEI, IMSI, τον αριθμό της κάρτας SIM, τον λογαριασμό χρήστη, το Bluetooth, τις υπηρεσίες τοποθεσίας ή τη λίστα των εγκατεστημένων εφαρμογών.

Ωστόσο, πρόσθετες δυνατότητες που παρατηρήθηκαν περιλαμβάνουν την εκτέλεση μονάδων, την επίτευξη επιμονής, την αποφυγή ανίχνευσης και την παράκαμψη των προστασιών. Μεταξύ των χαρακτηριστικών κατασκοπείας, το κακόβουλο λογισμικό μετράει:

- εγγραφή μικροφώνου

- εγγραφή κλήσης

- παρακολούθηση τοποθεσίας

- πρόσβαση σε φωτογραφίες, επαφές, SMS, αρχεία καταγραφής κλήσεων και αρχεία

- πρόσβαση στο ιστορικό περιήγησης

Σύμφωνα με την ανάλυση της Ενότητας 42, το λογισμικό υποκλοπής στοχεύει συσκευές της σειράς Galaxy S22, S23 και S24, καθώς και τα Z Fold 4 και Z Flip 4, καλύπτοντας ένα ευρύ φάσμα των πιο πρόσφατων κορυφαίων μοντέλων της Samsung, εξαιρουμένων των πιο πρόσφατων συσκευών της σειράς S25.

Αξίζει να σημειωθεί ότι το LandFall και η χρήση εικόνων DNG είναι μια άλλη περίπτωση ευρύτερης εκμετάλλευσης που παρατηρήθηκε πρόσφατα σε εμπορικά εργαλεία spyware.

Υπήρξαν αλυσίδες εκμετάλλευσης στο παρελθόν που αφορούσαν τη μορφή DNG για Apple iOS, με CVE-2025-43300, καθώς και για WhatsApp, με CVE-2025-55177.

Η Samsung διόρθωσε επίσης πρόσφατα το CVE-2025-21043, το οποίο επίσης επηρεάζει libimagecodec.quram.soαφού το ανακάλυψαν και το ανέφεραν οι ερευνητές ασφαλείας του WhatsApp.

Πηγή: Ενότητα 42

Η απόδοση είναι θολή

Τα δεδομένα από τα δείγματα VirusTotal που εξέτασαν οι ερευνητές υποδεικνύουν πιθανούς στόχους στο Ιράκ, το Ιράν, την Τουρκία και το Μαρόκο.

Η μονάδα 42 μπόρεσε να αναγνωρίσει και να συσχετίσει έξι διακομιστές εντολών και ελέγχου (C2) με την εκστρατεία LandFall, ορισμένοι από τους οποίους επισημάνθηκαν για κακόβουλη δραστηριότητα από το CERT της Τουρκίας.

Η καταχώρηση τομέα C2 και τα μοτίβα υποδομής μοιράζονται ομοιότητες με εκείνα που παρατηρούνται στις επιχειρήσεις Stealth Falcon, που προέρχονται από τα Ηνωμένα Αραβικά Εμιράτα.

Μια άλλη ένδειξη είναι η χρήση του ονόματος “Bridge Head” για το στοιχείο φορτωτή, μια σύμβαση ονομασίας που εμφανίζεται συνήθως στα προϊόντα NSO Group, Variston, Cytrox και Quadream.

Ωστόσο, το LandFall δεν μπορούσε να συνδεθεί με σιγουριά με γνωστές ομάδες απειλών ή προμηθευτές spyware.

Για προστασία από επιθέσεις spyware, εφαρμόστε άμεσα ενημερώσεις ασφαλείας για το λειτουργικό σύστημα και τις εφαρμογές σας για κινητά, απενεργοποιήστε την αυτόματη λήψη πολυμέσων σε εφαρμογές ανταλλαγής μηνυμάτων και εξετάστε το ενδεχόμενο να ενεργοποιήσετε τη «Σύνθετη προστασία» στο Android και τη «Λειτουργία κλειδώματος» στο iOS.

Είναι περίοδος προϋπολογισμού! Πάνω από 300 CISO και ηγέτες ασφάλειας έχουν μοιραστεί πώς σχεδιάζουν, ξοδεύουν και δίνουν προτεραιότητες για το επόμενο έτος. Αυτή η έκθεση συγκεντρώνει τις γνώσεις τους, επιτρέποντας στους αναγνώστες να αξιολογούν στρατηγικές, να προσδιορίζουν τις αναδυόμενες τάσεις και να συγκρίνουν τις προτεραιότητές τους καθώς πλησιάζουν το 2026.

Μάθετε πώς οι κορυφαίοι ηγέτες μετατρέπουν τις επενδύσεις σε μετρήσιμο αντίκτυπο.

VIA: bleepingcomputer.com