Ένα προηγμένο πλαίσιο κακόβουλου λογισμικού Linux που ανακαλύφθηκε πρόσφατα με το όνομα VoidLink εστιάζει σε περιβάλλοντα cloud, παρέχοντας στους εισβολείς προσαρμοσμένους φορτωτές, εμφυτεύματα, rootkits και πρόσθετα σχεδιασμένα για σύγχρονες υποδομές.

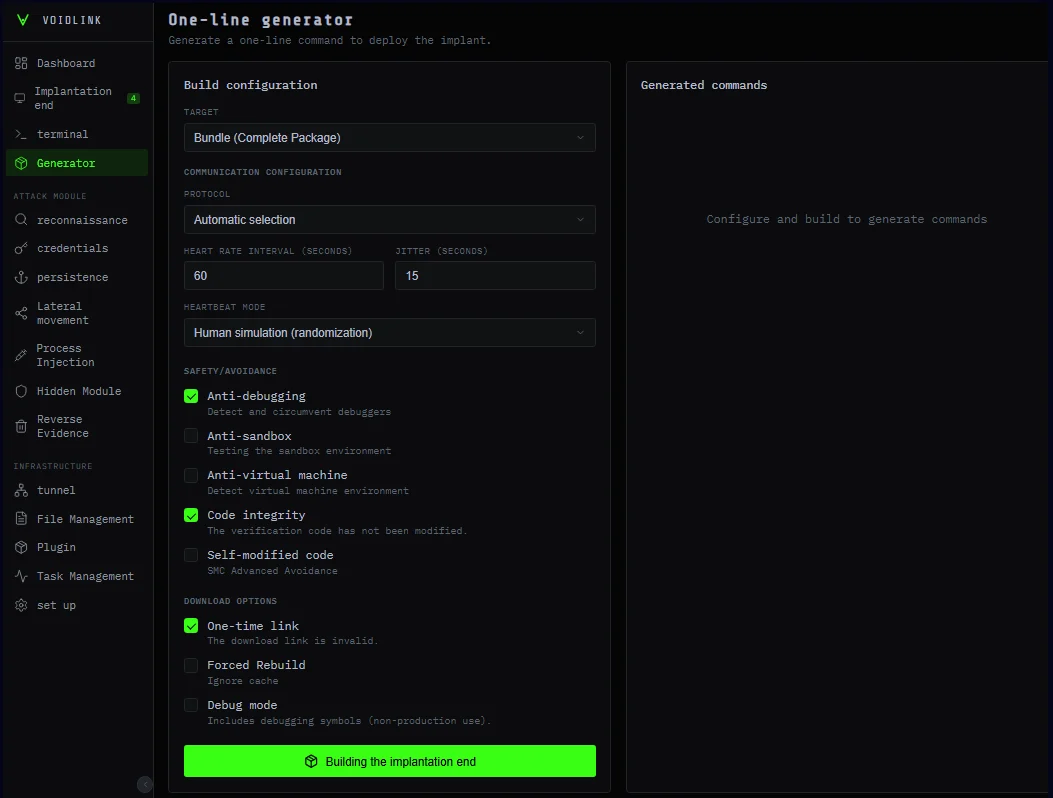

Το VoidLink είναι γραμμένο σε Zig, Go και C και ο κώδικάς του δείχνει σημάδια ενός έργου υπό ενεργό ανάπτυξη, με εκτενή τεκμηρίωση και πιθανότατα προορίζεται για εμπορικούς σκοπούς.

Αναλυτές κακόβουλου λογισμικού στην εταιρεία κυβερνοασφάλειας Check Point λένε ότι το VoidLink μπορεί να καθορίσει εάν εκτελείται σε περιβάλλοντα Kubernetes ή Docker και να προσαρμόσει ανάλογα τη συμπεριφορά του.

Ωστόσο, δεν έχει επιβεβαιωθεί καμία ενεργή μόλυνση, κάτι που υποστηρίζει την υπόθεση ότι το κακόβουλο λογισμικό δημιουργήθηκε “είτε ως προσφορά προϊόντος είτε ως πλαίσιο που αναπτύχθηκε για έναν πελάτη.

Οι ερευνητές σημειώνουν ότι το VoidLink φαίνεται να αναπτύσσεται και να διατηρείται από προγραμματιστές που μιλούν κινεζικά, με βάση τις τοπικές ρυθμίσεις της διεπαφής και τις βελτιστοποιήσεις.

Πηγή: Check Point

Δυνατότητες VoidLink

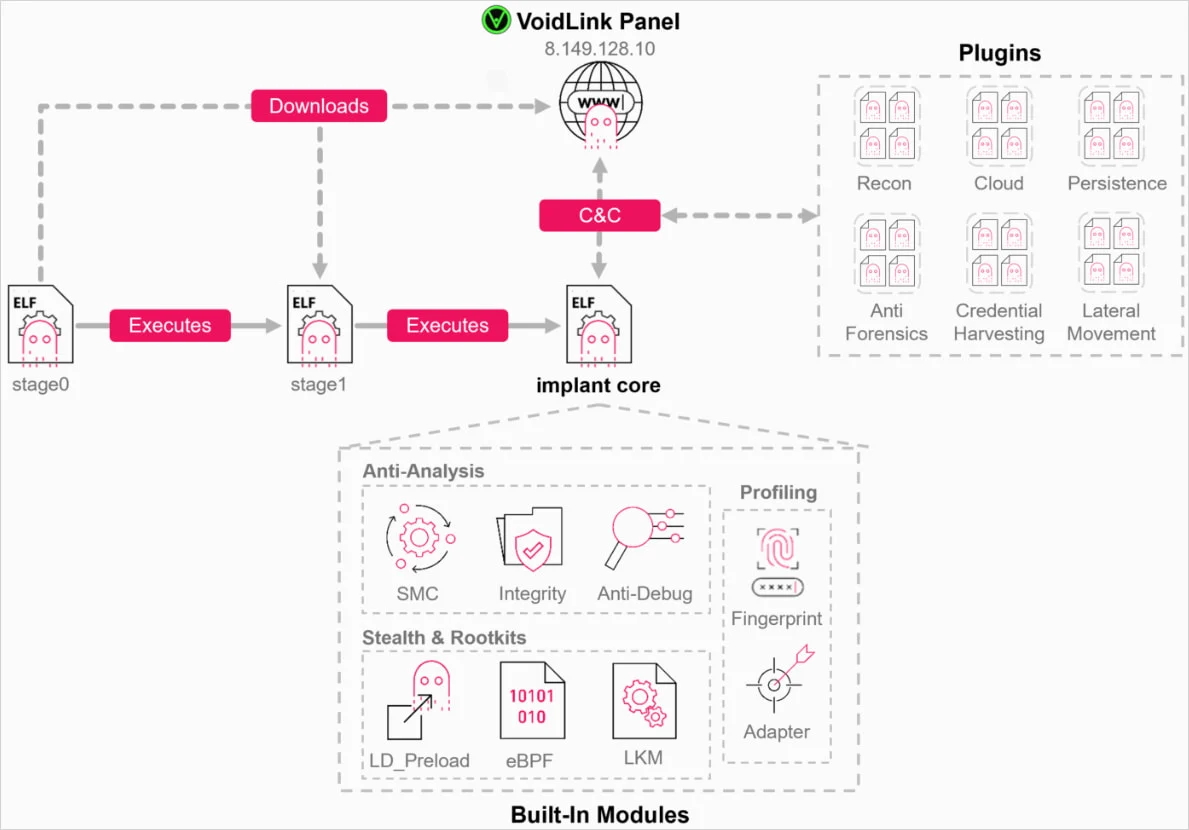

Το VoidLink είναι ένα αρθρωτό πλαίσιο μετά την εκμετάλλευση για συστήματα Linux που επιτρέπει στους χάκερ να ελέγχουν παραβιασμένες μηχανές ενώ παραμένουν κρυφοί, να επεκτείνουν τη λειτουργικότητα με πρόσθετα και να προσαρμόζουν τη συμπεριφορά σε συγκεκριμένα περιβάλλοντα cloud και κοντέινερ.

Μόλις ενεργοποιηθεί το εμφύτευμα, ελέγχει εάν εκτελείται σε Docker ή Kubernetes και ζητά μεταδεδομένα παρουσίας cloud για παρόχους όπως AWS, GCP, Azure, Alibaba και Tencent, με σχέδια για προσθήκη Huawei, DigitalOcean και Vultr.

Το πλαίσιο συλλέγει λεπτομέρειες συστήματος όπως την έκδοση του πυρήνα, τον υπερεπόπτη, τις διεργασίες και την κατάσταση του δικτύου και σαρώνει για EDR, σκλήρυνση πυρήνα και εργαλεία παρακολούθησης.

Όλες οι πληροφορίες και η βαθμολογία κινδύνου που υπολογίζεται με βάση τις εγκατεστημένες λύσεις ασφαλείας και τα μέτρα σκλήρυνσης παραδίδονται στον χειριστή, επιτρέποντάς του να προσαρμόσει τη συμπεριφορά της μονάδας, όπως η πιο αργή σάρωση θυρών και τα μεγαλύτερα διαστήματα beaconing.

Το εμφύτευμα επικοινωνεί με τον χειριστή χρησιμοποιώντας πολλαπλά πρωτόκολλα (HTTP, WebSocket, DNS tunneling, ICMP), τυλιγμένα σε ένα προσαρμοσμένο στρώμα κρυπτογραφημένων μηνυμάτων που ονομάζεται «VoidStream», το οποίο καμουφλάρει την κυκλοφορία ώστε να μοιάζει με κανονική δραστηριότητα ιστού ή API.

Πηγή: Check Point

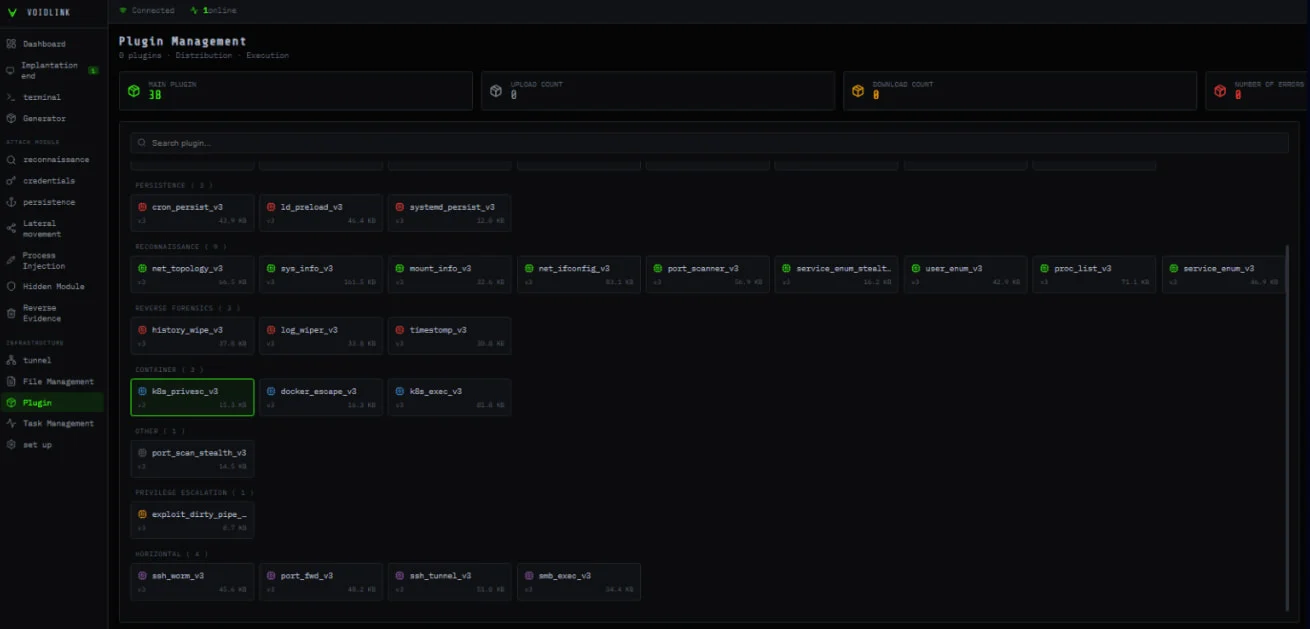

Οι προσθήκες του VoidLink είναι αρχεία αντικειμένων ELF που φορτώνονται απευθείας στη μνήμη και τα API πλαισίου κλήσεων μέσω syscalls.

Σύμφωνα με Η ανάλυση του Check Pointοι τρέχουσες εκδόσεις VoidLink χρησιμοποιούν 35 προσθήκες στην προεπιλεγμένη διαμόρφωση:

- Αναγνώριση (σύστημα, χρήστες, διαδικασίες, δίκτυο)

- Σύννεφο και κοντέινερ απαρίθμηση και βοηθοί διαφυγής

- Συγκομιδή διαπιστευτηρίων (κλειδιά SSH, διαπιστευτήρια Git, διακριτικά, κλειδιά API, δεδομένα προγράμματος περιήγησης)

- Πλευρική κίνηση (κελύφη, προώθηση και διάνοιξη θυρών, διάδοση βάσει SSH)

- Μηχανισμοί επιμονής (κατάχρηση δυναμικής σύνδεσης, εργασίες cron, υπηρεσίες συστήματος)

- Anti-forensics (σκούπισμα αρχείων καταγραφής, καθαρισμός ιστορικού, χρονομέτρηση)

Πηγή: Check Point

Για να διασφαλιστεί ότι αυτές οι λειτουργίες δεν εντοπίζονται, το VoidLink χρησιμοποιεί ένα σύνολο λειτουργικών μονάδων rootkit που κρύβουν διεργασίες, αρχεία, υποδοχές δικτύου ή το ίδιο το rootkit.

Ανάλογα με την έκδοση του πυρήνα του κεντρικού υπολογιστή, το πλαίσιο χρησιμοποιεί LD_PRELOAD (παλαιότερες εκδόσεις), LKM (μονάδες πυρήνα με δυνατότητα φόρτωσης) ή rootkits που βασίζονται σε eBPF.

Επιπλέον, το VoidLink μπορεί να ανιχνεύσει προγράμματα εντοπισμού σφαλμάτων στο περιβάλλον, χρησιμοποιεί κρυπτογράφηση κώδικα χρόνου εκτέλεσης και εκτελεί ελέγχους ακεραιότητας για τον εντοπισμό αγκίστρων και παραβίασης, όλους τους προηγμένους μηχανισμούς κατά της ανάλυσης.

Εάν εντοπιστεί παραβίαση, το εμφύτευμα αυτοδιαγράφεται και οι μονάδες κατά της εγκληματολογίας διαγράφουν αρχεία καταγραφής, ιστορικό κελύφους, εγγραφές σύνδεσης και αντικαθιστούν με ασφάλεια όλα τα αρχεία που έχουν απορριφθεί στον κεντρικό υπολογιστή, ελαχιστοποιώντας την έκθεση σε εγκληματολογικές έρευνες.

Οι ερευνητές του Check Point λένε ότι το VoidLink έχει αναπτυχθεί με γνώμονα τη μυστικότητα, καθώς «στοχεύει στην αυτοματοποίηση της φοροδιαφυγής όσο το δυνατόν περισσότερο» διαμορφώνοντας διεξοδικά το προφίλ του στοχευμένου περιβάλλοντος πριν επιλέξει την καλύτερη στρατηγική.

Σημειώνουν ότι το νέο πλαίσιο “είναι πολύ πιο προηγμένο από το τυπικό κακόβουλο λογισμικό Linux” και είναι έργο προγραμματιστών με “υψηλού επιπέδου τεχνική εξειδίκευση” και πολύ ειδικευμένους σε πολλές γλώσσες προγραμματισμού.

«Ο τεράστιος αριθμός χαρακτηριστικών και η αρθρωτή αρχιτεκτονική του δείχνουν ότι οι συγγραφείς σκόπευαν να δημιουργήσουν ένα εξελιγμένο, μοντέρνο και πλούσιο σε χαρακτηριστικά πλαίσιο», λένε οι ερευνητές.

Το Check Point παρέχει στο έκθεση σήμερα ένα σύνολο δεικτών συμβιβασμού μαζί με τεχνικές λεπτομέρειες σχετικά με τις ενότητες και μια λίστα προσθηκών που ανακαλύφθηκαν.

VIA: bleepingcomputer.com