Η τελευταία παραλλαγή του συστήματος κλοπής πληροφοριών MacSync που στοχεύει συστήματα macOS παραδίδεται μέσω μιας ψηφιακά υπογεγραμμένης, συμβολαιογραφικής εφαρμογής Swift.

Οι ερευνητές ασφαλείας στην πλατφόρμα διαχείρισης συσκευών της Apple Jamf λένε ότι η μέθοδος διανομής αποτελεί σημαντική εξέλιξη από προηγούμενες επαναλήψεις που χρησιμοποιούσαν λιγότερο εξελιγμένες τακτικές “drag-to-Terminal” ή ClickFix.

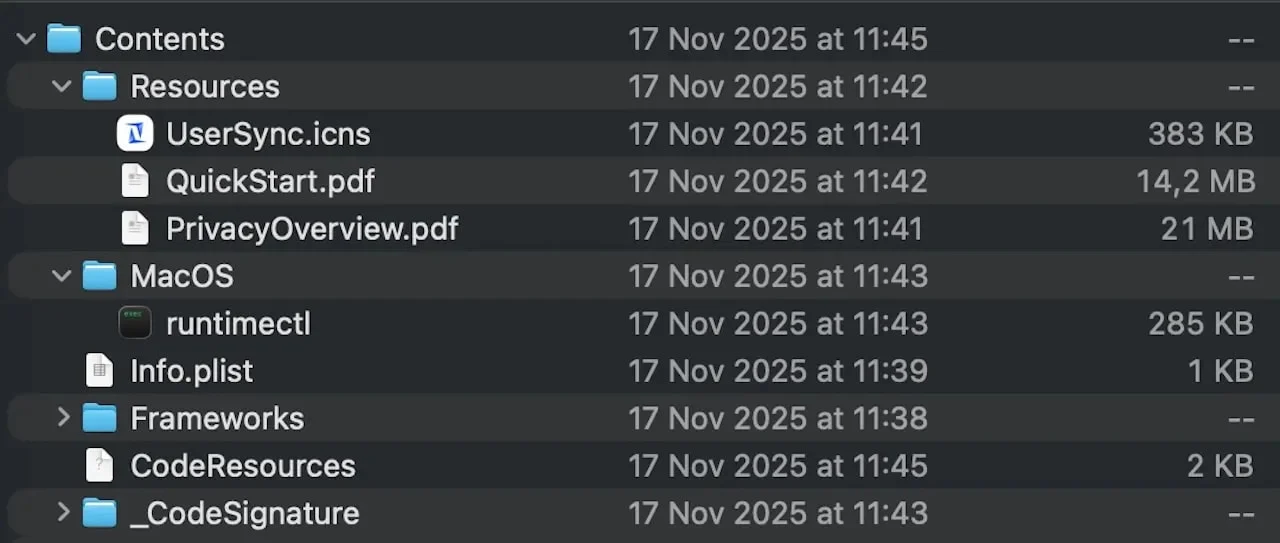

«Παραδίδεται ως κωδικοποιημένη και συμβολαιογραφική εφαρμογή Swift μέσα σε μια εικόνα δίσκου που ονομάζεται zk-call-messenger-installer-3.9.2-lts.dmg, που διανέμεται μέσω https://zkcall.net/download, αφαιρεί την ανάγκη για οποιαδήποτε άμεση αλληλεπίδραση τερματικού», αναφέρουν οι ερευνητές σε σημερινή τους έκθεση.

Πηγή: Jamf

Κατά τη στιγμή της ανάλυσης, ο Jamf λέει ότι η τελευταία παραλλαγή MacSync είχε έγκυρη υπογραφή και μπορούσε να παρακάμψει τους ελέγχους από το Gatekeeper, το σύστημα ασφαλείας στο macOS.

“Μετά από επιθεώρηση του δυαδικού Mach-O, το οποίο είναι μια καθολική έκδοση, επιβεβαιώσαμε ότι είναι υπογεγραμμένο και συμβολαιογραφικό. Η υπογραφή σχετίζεται με το αναγνωριστικό ομάδας προγραμματιστή GNJLS3UYZ4,” Jamf εξηγεί.

Ωστόσο, μετά από απευθείας αναφορά του πιστοποιητικού στην Apple, έχει πλέον ανακληθεί.

Το κακόβουλο λογισμικό παραδίδεται στο σύστημα μέσω ενός σταγονόμετρου σε κωδικοποιημένη μορφή. Μετά την αποκωδικοποίηση του ωφέλιμου φορτίου, οι ερευνητές ανακάλυψαν τα συνήθη σημάδια του MacSync Stealer.

.jpg)

Πηγή: Jamf

Οι ερευνητές σημείωσαν ότι ο κλέφτης διαθέτει αρκετούς μηχανισμούς αποφυγής, συμπεριλαμβανομένου του φουσκώματος του αρχείου DMG στα 25,5 MB ενσωματώνοντας αρχεία PDF, σκουπίζοντας τα σενάρια που χρησιμοποιούνται στην αλυσίδα εκτέλεσης και πραγματοποιώντας ελέγχους συνδεσιμότητας στο Διαδίκτυο πριν από την εκτέλεση για αποφυγή περιβαλλόντων sandbox.

Πηγή: Jamf

Ο κλέφτης εμφανίστηκε τον Απρίλιο του 2025 ως Mac.C από έναν ηθοποιό απειλών με το όνομα «Mentalpositive». Το απέκτησε έλξη έως τον Ιούλιο, μπαίνοντας στον λιγότερο πολυσύχναστο αλλά ακόμα κερδοφόρο χώρο των macOS stealers μαζί με το AMOS και το Odyssey.

Ένα προηγούμενο ανάλυση του Mac.C από τον MacPaw Moonlock υποδεικνύει ότι μπορεί να κλέψει διαπιστευτήρια κλειδιού iCloud, κωδικούς πρόσβασης που είναι αποθηκευμένοι σε προγράμματα περιήγησης ιστού, μεταδεδομένα συστήματος, δεδομένα πορτοφολιού κρυπτονομισμάτων και αρχεία από το σύστημα αρχείων.

Είναι ενδιαφέρον ότι σε μια συνέντευξη που έδωσε το Mentalpositive στον ερευνητή g0njxa τον Σεπτέμβριο, ο συγγραφέας του κακόβουλου λογισμικού δήλωσε ότι η εισαγωγή μιας αυστηρότερης πολιτικής συμβολαιογραφικών εφαρμογών στο macOS 10.14.5 και αργότερα είχε την ισχυρότερη επιρροή στα σχέδια ανάπτυξής τους, κάτι που αντικατοπτρίζεται στις πιο πρόσφατες εκδόσεις.

Το σπασμένο IAM δεν είναι απλώς ένα πρόβλημα πληροφορικής – ο αντίκτυπος κυματίζεται σε ολόκληρη την επιχείρησή σας.

Αυτός ο πρακτικός οδηγός καλύπτει γιατί οι παραδοσιακές πρακτικές IAM αποτυγχάνουν να συμβαδίζουν με τις σύγχρονες απαιτήσεις, παραδείγματα για το πώς φαίνεται το “καλό” IAM και μια απλή λίστα ελέγχου για τη δημιουργία μιας επεκτάσιμης στρατηγικής.

VIA: bleepingcomputer.com