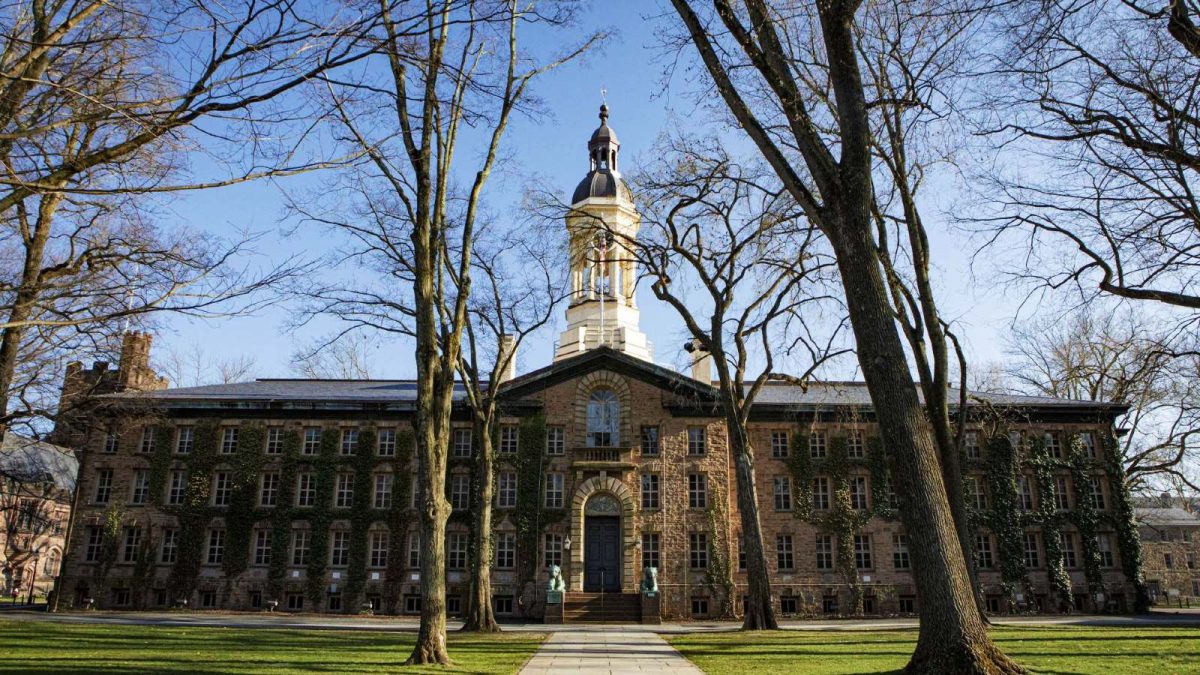

Μια βάση δεδομένων του Πανεπιστημίου του Πρίνστον παραβιάστηκε σε μια κυβερνοεπίθεση στις 10 Νοεμβρίου, αποκαλύπτοντας τα προσωπικά στοιχεία αποφοίτων, δωρητών, μελών ΔΕΠ και φοιτητών.

Σύμφωνα με ένα δελτίο τύπου που εκδόθηκε το Σάββατο, οι παράγοντες της απειλής παραβίασαν τα συστήματα του Πρίνστον στοχεύοντας έναν υπάλληλο του Πανεπιστημίου σε μια επίθεση phishing.

Αυτό τους επέτρεψε να αποκτήσουν πρόσβαση σε “βιογραφικές πληροφορίες σχετικά με τη συγκέντρωση κεφαλαίων στο Πανεπιστήμιο και τις δραστηριότητες δέσμευσης αποφοίτων”, συμπεριλαμβανομένων ονομάτων, διευθύνσεων ηλεκτρονικού ταχυδρομείου, αριθμών τηλεφώνου και διευθύνσεων οικίας και επιχείρησης που ήταν αποθηκευμένες στην παραβιασμένη βάση δεδομένων.

Ωστόσο, οι αξιωματούχοι του Πρίνστον σημείωσαν ότι η βάση δεδομένων δεν περιείχε οικονομικές πληροφορίες, διαπιστευτήρια ή αρχεία που προστατεύονται από κανονισμούς απορρήτου.

“Η βάση δεδομένων που παραβιάστηκε δεν περιέχει γενικά αριθμούς κοινωνικής ασφάλισης, κωδικούς πρόσβασης ή οικονομικές πληροφορίες, όπως αριθμούς πιστωτικών καρτών ή τραπεζικών λογαριασμών.” είπε Ο Daren Hubbard, Αντιπρόεδρος Πληροφορικής και Διευθυντής Πληροφοριών, και ο Kevin Heaney, Αντιπρόεδρος για την Ανάπτυξη.

“Η βάση δεδομένων δεν περιέχει λεπτομερή αρχεία φοιτητών που καλύπτονται από ομοσπονδιακούς νόμους περί απορρήτου ή δεδομένα σχετικά με τους υπαλλήλους του προσωπικού, εκτός εάν είναι δωρητές.”

Με βάση τα περιεχόμενα της παραβιασμένης βάσης δεδομένων, το πανεπιστήμιο πιστεύει ότι οι ακόλουθες ομάδες πιθανότατα είχαν εκτεθεί τα δεδομένα τους στην παραβίαση δεδομένων:

- Όλοι οι απόφοιτοι του Πανεπιστημίου (συμπεριλαμβανομένων οποιουδήποτε εγγράφηκε ποτέ ως φοιτητής στο Πρίνστον, ακόμα κι αν δεν αποφοίτησε)

- Απόφοιτοι σύζυγοι και σύντροφοι

- Χήρες και χήρες αποφοίτων

- Οποιοσδήποτε δωρητής στο Πανεπιστήμιο

- Γονείς μαθητών (τωρινοί και προηγούμενοι)

- Οι σημερινοί μαθητές

- Σχολή και προσωπικό (σημερινό και παρελθόν)

Το ιδιωτικό ερευνητικό πανεπιστήμιο Ivy League έκτοτε έχει μπλοκάρει την πρόσβαση των επιτιθέμενων στη βάση δεδομένων και πιστεύει ότι δεν μπορούσαν να έχουν πρόσβαση σε άλλα συστήματα στο δίκτυό του προτού εκδιώξουν.

Συνιστάται στα άτομα που ενδέχεται να επηρεαστούν να είναι προσεκτικά με τυχόν μηνύματα που ισχυρίζονται ότι προέρχονται από το πανεπιστήμιο και ζητούν κοινή χρήση ευαίσθητων δεδομένων, όπως κωδικούς πρόσβασης, αριθμούς κοινωνικής ασφάλισης ή τραπεζικές πληροφορίες.

“Εάν έχετε αμφιβολίες σχετικά με το εάν μια επικοινωνία που λαμβάνετε από το Πανεπιστήμιο του Πρίνστον είναι νόμιμη, επαληθεύστε τη νομιμότητά της με ένα γνωστό πανεπιστημιακό πρόσωπο πριν κάνετε κλικ σε οποιονδήποτε σύνδεσμο ή κατεβάσετε οποιοδήποτε συνημμένο”, πρόσθεσαν οι αξιωματούχοι.

Ένας εκπρόσωπος του Πανεπιστημίου του Πρίνστον δεν ήταν άμεσα διαθέσιμος για σχόλιο όταν επικοινώνησε η BleepingComputer νωρίτερα σήμερα.

Παραβίαση δεδομένων UPenn

Στις αρχές Νοεμβρίου, το Πανεπιστήμιο της Πενσυλβάνια, ένα άλλο ιδιωτικό ερευνητικό πανεπιστήμιο Ivy League, επιβεβαίωσε αυτά τα δεδομένα είχε κλαπεί σε κυβερνοεπίθεση τον Οκτώβριο διηθήθηκε από συστήματα εσωτερικών δικτύων που σχετίζονται με την ανάπτυξη και τις δραστηριότητες των αποφοίτων της Penn.

Όπως ανέφερε για πρώτη φορά το BleepingComputer, οι φορείς απειλών παραβίασαν τα συστήματα του UPenn χρησιμοποιώντας έναν κλεμμένο λογαριασμό υπαλλήλου PennKey SSO, ο οποίος τους έδωσε πρόσβαση στην παρουσία του πανεπιστημίου Salesforce, στο σύστημα επιχειρηματικής ευφυΐας SAP, στα αρχεία SharePoint και στην πλατφόρμα ανάλυσης Qlik.

Στη συνέχεια έκλεψαν 1,71 GB εσωτερικών εγγράφων από τις πλατφόρμες αποθήκευσης SharePoint και Box του πανεπιστημίου, καθώς και τη βάση δεδομένων μάρκετινγκ χορηγών Salesforce, η οποία περιείχε 1,2 εκατομμύρια εγγραφές.

Αν και τα δύο περιστατικά είναι παρόμοια, αξιωματούχοι του Πρίνστον δήλωσαν το Σαββατοκύριακο ότι επί του παρόντος δεν έχουν «πραγματικές πληροφορίες που να δείχνουν ότι αυτή η επίθεση συνδέεται ή σχετίζεται με οποιοδήποτε άλλο περιστατικό».

Καθώς το MCP (Model Context Protocol) γίνεται το πρότυπο για τη σύνδεση LLM με εργαλεία και δεδομένα, οι ομάδες ασφαλείας προχωρούν γρήγορα για να διατηρήσουν αυτές τις νέες υπηρεσίες ασφαλείς.

Αυτό το δωρεάν φύλλο εξαπάτησης περιγράφει 7 βέλτιστες πρακτικές που μπορείτε να αρχίσετε να χρησιμοποιείτε σήμερα.

VIA: bleepingcomputer.com