Οι χάκερ κάνουν κατάχρηση του LinkedIn για να στοχεύσουν οικονομικά στελέχη με επιθέσεις phishing με απευθείας μηνύματα που υποδύονται προσκλήσεις διοικητικών συμβουλίων, με στόχο να κλέψουν τα διαπιστευτήριά τους της Microsoft.

Η εκστρατεία ήταν εντοπίστηκε από την Push Securityη οποία λέει ότι πρόσφατα απέκλεισε μία από αυτές τις επιθέσεις phishing που ξεκίνησαν με ένα μήνυμα LinkedIn που περιείχε έναν κακόβουλο σύνδεσμο.

Η BleepingComputer έμαθε ότι αυτά τα μηνύματα ηλεκτρονικού ψαρέματος ισχυρίζονται ότι είναι προσκλήσεις για στελέχη να ενταχθούν στο εκτελεστικό συμβούλιο ενός νεοσύστατου επενδυτικού ταμείου “Common Wealth”.

«Είμαι ενθουσιασμένος που σας απευθύνω μια αποκλειστική πρόσκληση για να γίνετε μέλος του Executive Board of Common Wealth Investment Fund στη Νότια Αμερική σε συνεργασία με το AMCO – Our Asset Management, ένα τολμηρό νέο ταμείο επιχειρηματικών κεφαλαίων που εγκαινιάζει ένα Investment Fund στη Νότια Αμερική», αναφέρει το μήνυμα phishing του LinkedIn που είδε η BleepingComputer.

Αυτά τα άμεσα μηνύματα ηλεκτρονικού ψαρέματος τελειώνουν λέγοντας στον παραλήπτη να κάνει κλικ σε έναν σύνδεσμο για να μάθει περισσότερα σχετικά με την ευκαιρία.

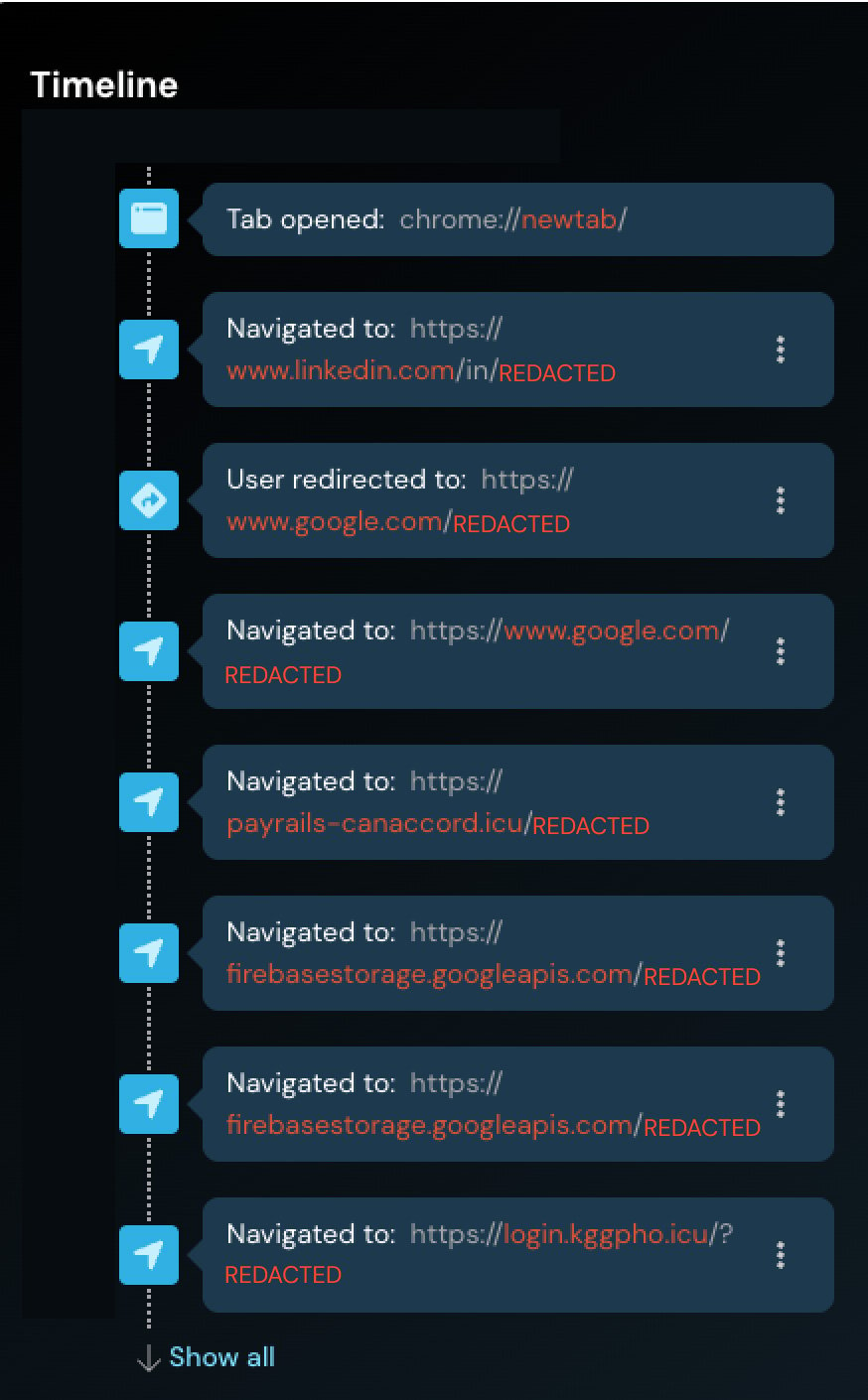

Ωστόσο, η Push Security λέει ότι μόλις ο παραλήπτης κάνει κλικ στη σύνδεση, αποστέλλονται μέσω μιας σειράς ανακατευθύνσεων. Η πρώτη ανακατεύθυνση γίνεται μέσω μιας ανοιχτής ανακατεύθυνσης Google που οδηγεί σε έναν ιστότοπο που ελέγχεται από τους εισβολείς, ο οποίος στη συνέχεια ανακατευθύνεται σε μια προσαρμοσμένη σελίδα προορισμού που φιλοξενείται στο firebasestorage.googleapis[.]com.

Πηγή: Push Security

Ορισμένοι από τους κακόβουλους τομείς που χρησιμοποιούνται σε αυτήν την καμπάνια, που προβάλλονται από την Push Security και την BleepingComputer, περιλαμβάνουν payrails-canaccord[.]icu, boardproposalmeet[.]com και sqexclusiveboarddirect[.]icu.

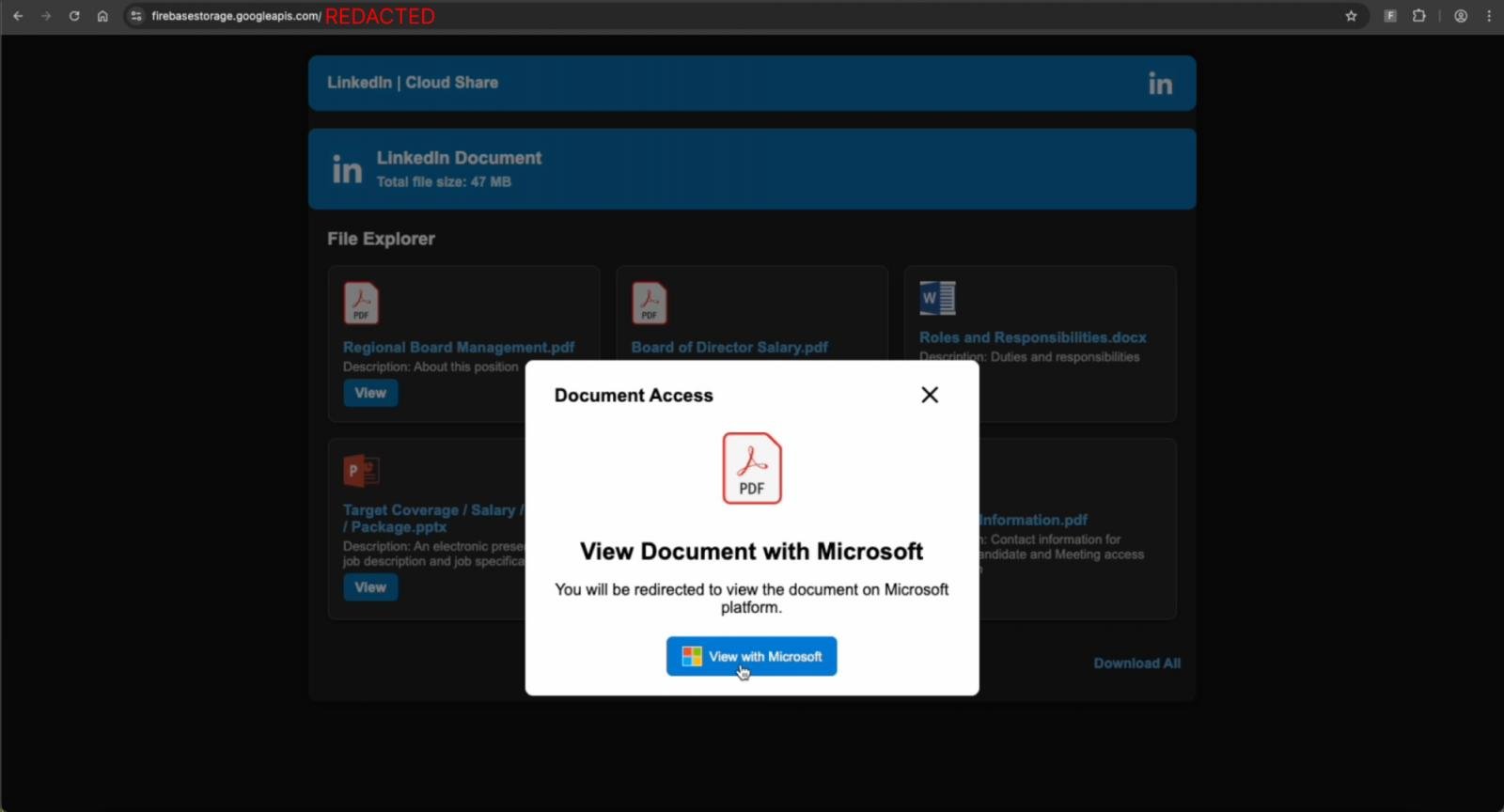

Η σελίδα Firebase προσποιείται ότι είναι μια πύλη “LinkedIn Cloud Share” που περιέχει διάφορα έγγραφα που σχετίζονται με τη θέση μέλους στο διοικητικό συμβούλιο και τις ευθύνες τους.

Ωστόσο, όταν προσπαθείτε να κάνετε κλικ σε ένα από αυτά τα έγγραφα, εμφανίζεται μια ειδοποίηση που δηλώνει ότι για να αποκτήσουν πρόσβαση στο έγγραφο, πρέπει να κάνουν κλικ στο κουμπί “Προβολή με τη Microsoft”.

Πηγή: Push Security

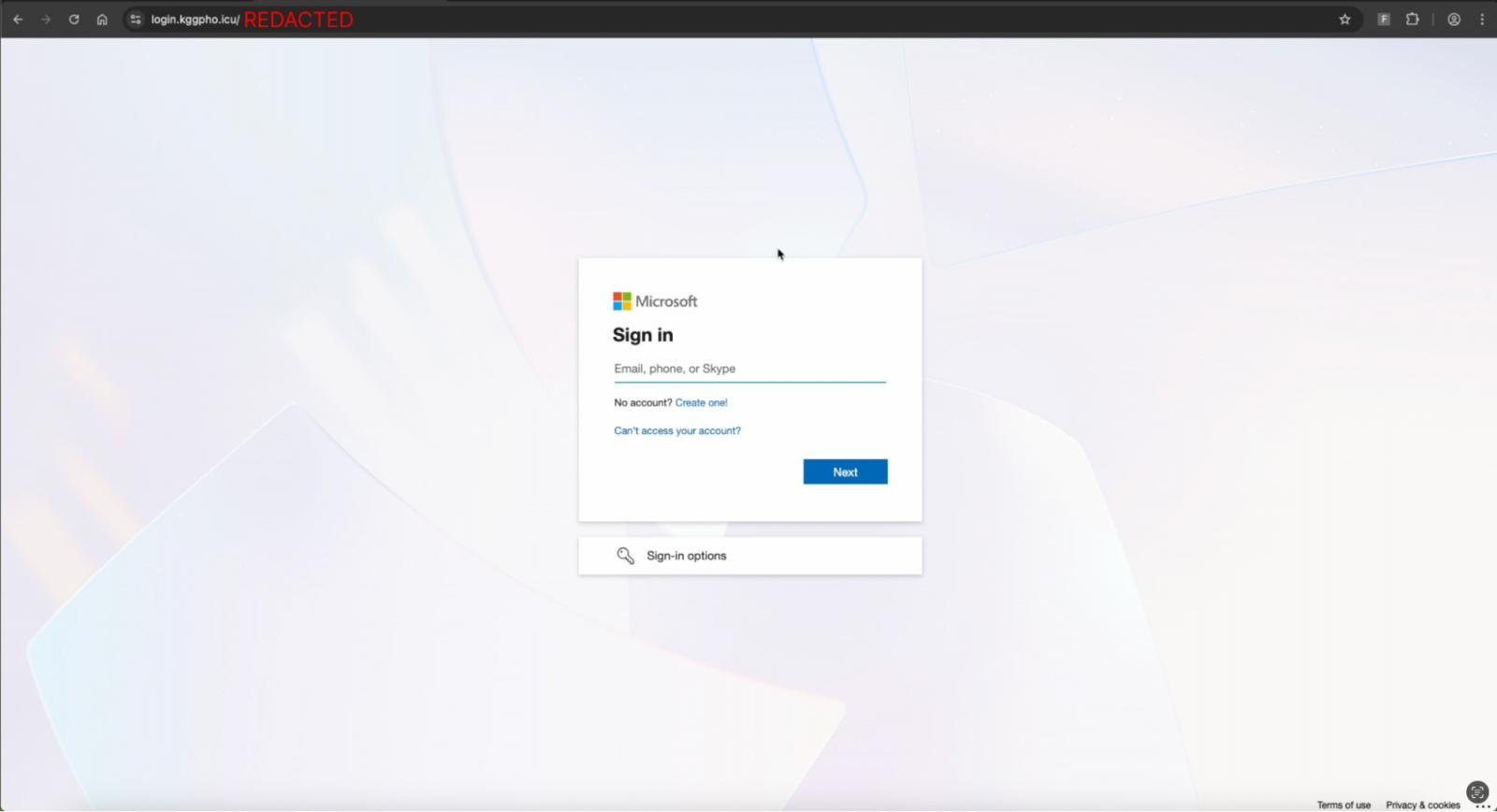

Σύμφωνα με το Push, κάνοντας κλικ σε αυτό το κουμπί ανακατευθύνθηκαν οι χρήστες ξανά στο login.kggpho[.]icu, όπου εμφανίστηκε μια captcha του Cloudflare Turnstile. Οι ερευνητές λένε ότι αυτό χρησιμοποιείται για τον αποκλεισμό αυτοματοποιημένων σαρωτών πριν από τη φόρτωση μιας ψεύτικης σελίδας σύνδεσης της Microsoft.

«Οι εισβολείς χρησιμοποιούν κοινές τεχνολογίες προστασίας ρομπότ όπως το CAPTCHA και το Cloudflare Turnstile για να εμποδίσουν τα ρομπότ ασφαλείας να έχουν πρόσβαση στις ιστοσελίδες τους για να μπορούν να τις αναλύσουν (και επομένως να αποκλείσουν τις σελίδες από το να επισημαίνονται αυτόματα)», εξηγεί η Push Security.

“Αυτό απαιτεί από οποιονδήποτε επισκέπτεται τη σελίδα να περάσει έναν έλεγχο/πρόκληση bot πριν να φορτωθεί η σελίδα, πράγμα που σημαίνει ότι η πλήρης σελίδα δεν μπορεί να αναλυθεί με αυτοματοποιημένα εργαλεία.”

Μετά την επίλυση του Cloudflare Turnstile, ο επισκέπτης θα δει αυτό που φαίνεται να είναι μια σελίδα ελέγχου ταυτότητας της Microsoft, αλλά στην πραγματικότητα είναι μια σελίδα phishing Adversary-in-the-Middle (AITM) που χρησιμοποιείται για την καταγραφή διαπιστευτηρίων και cookie περιόδου λειτουργίας.

Πηγή: Push Security

Η Push λέει ότι οι επιθέσεις ηλεκτρονικού “ψαρέματος” (phishing) συμβαίνουν ολοένα και περισσότερο εκτός ηλεκτρονικού ταχυδρομείου και τώρα μέσω διαδικτυακών υπηρεσιών, τοποθετώντας τις στο πρόγραμμα περιήγησης.

“Το ηλεκτρονικό “ψάρεμα” δεν συμβαίνει πλέον μόνο μέσω email”, δήλωσε ο Jacques Louw, Chief Product Officer της Push Security. “Τον τελευταίο μήνα, περίπου το 34% των προσπαθειών ηλεκτρονικού “ψαρέματος” που έχουμε παρακολουθήσει προήλθαν από μέρη όπως το LinkedIn και άλλα κανάλια χωρίς email – από λιγότερο από 10% πριν από τρεις μήνες. Οι εισβολείς γίνονται πιο έξυπνοι σχετικά με το πού επικοινωνούν πραγματικά οι άνθρωποι και πώς να τους στοχεύσουν αποτελεσματικά – και οι υπερασπιστές πρέπει να συμβαδίζουν.”

Αυτή είναι η δεύτερη καμπάνια phishing που παρατηρείται από την Push Security που στοχεύει στελέχη στο LinkedIn τις τελευταίες έξι εβδομάδες, με για πρώτη φορά τον Σεπτέμβριο στοχεύοντας στελέχη τεχνολογίας.

Οι χρήστες θα πρέπει να είναι προσεκτικοί σχετικά με τα απροσδόκητα μηνύματα του LinkedIn που προσφέρουν επιχειρηματικές ευκαιρίες ή προσκλήσεις και να αποφεύγουν να κάνουν κλικ σε συνδέσμους που μοιράζονται σε απευθείας μηνύματα.

Οι παραλήπτες ανεπιθύμητων μηνυμάτων θα πρέπει να επαληθεύσουν την ταυτότητα του αποστολέα και τη νομιμότητα της προσφοράς προτού δεσμευτούν. Επιπλέον, επειδή πολλές καμπάνιες ηλεκτρονικού ψαρέματος χρησιμοποιούν τομείς με ασυνήθιστους τομείς ανώτατου επιπέδου (TLD), όπως .top, .icu και .xyz, αυτοί οι σύνδεσμοι θα πρέπει να αντιμετωπίζονται με καχυποψία και να αποφεύγονται όποτε είναι δυνατόν.

Το 46% των περιβαλλόντων είχαν σπάσει κωδικούς πρόσβασης, σχεδόν διπλασιασμένος από 25% πέρυσι.

Λάβετε τώρα την Έκθεση Picus Blue 2025 για μια ολοκληρωμένη ματιά σε περισσότερα ευρήματα σχετικά με τις τάσεις πρόληψης, ανίχνευσης και διείσδυσης δεδομένων.

VIA: bleepingcomputer.com