Η λειτουργία Qilin ransomware εντοπίστηκε να εκτελεί κρυπτογραφητές Linux στα Windows χρησιμοποιώντας το Windows Subsystem for Linux (WSL) για να αποφύγει τον εντοπισμό από παραδοσιακά εργαλεία ασφαλείας.

Το ransomware κυκλοφόρησε για πρώτη φορά ως “Agenda” τον Αύγουστο του 2022, μετονομάστηκε σε Qilin έως τον Σεπτέμβριο και συνεχίζοντας να λειτουργεί με αυτό το όνομα μέχρι σήμερα.

Το Qilin έχει γίνει μια από τις πιο ενεργές λειτουργίες ransomware, με νέα έρευνα από Trend Micro και Cisco Talos δηλώνοντας ότι η συμμορία του εγκλήματος στον κυβερνοχώρο έχει επιτεθεί σε περισσότερα από 700 θύματα σε 62 χώρες φέτος.

Και οι δύο εταιρείες λένε ότι η ομάδα έχει γίνει μια από τις πιο ενεργές απειλές ransomware παγκοσμίως, δημοσιεύοντας πάνω από 40 νέα θύματα το μήνα το δεύτερο εξάμηνο του 2025.

Και οι δύο εταιρείες κυβερνοασφάλειας αναφέρουν ότι οι θυγατρικές της Qilin χρησιμοποιούν έναν συνδυασμό νόμιμων προγραμμάτων και εργαλείων απομακρυσμένης διαχείρισης για να παραβιάσουν δίκτυα και να κλέψουν διαπιστευτήρια, συμπεριλαμβανομένων εφαρμογών όπως AnyDesk, ScreenConnect και Splashtop για απομακρυσμένη πρόσβαση και Cyberduck και WinRAR για κλοπή δεδομένων.

Οι φορείς απειλών χρησιμοποιούν επίσης κοινά ενσωματωμένα βοηθητικά προγράμματα των Windows, όπως το Microsoft Paint (mspaint.exe) και το Σημειωματάριο (notepad.exe), για να επιθεωρήσουν έγγραφα για ευαίσθητα δεδομένα πριν τα κλέψουν.

Χρήση ευάλωτων προγραμμάτων οδήγησης για την απενεργοποίηση εργαλείων ασφαλείας

Τόσο η Trend Micro όσο και η Talos παρατήρησαν επίσης θυγατρικές της Qilin να εκτελούν επιθέσεις στο Bring Your Own Vulnerable Driver (BYOVD) για να απενεργοποιήσουν το λογισμικό ασφαλείας πριν ξεκινήσουν κρυπτογραφητές.

Οι εισβολείς ανέπτυξαν υπογεγραμμένα αλλά ευάλωτα προγράμματα οδήγησης, όπως το eskle.sys, για να τερματίσουν διαδικασίες προστασίας από ιούς και EDR και χρησιμοποίησαν πλευρική φόρτωση DLL για να απορρίψουν πρόσθετα προγράμματα οδήγησης πυρήνα (rwdrv.sys και hlpdrv.sys) που παρείχαν περαιτέρω δικαιώματα σε επίπεδο πυρήνα.

Ο Talos παρατήρησε τους επιτιθέμενους χρησιμοποιώντας εργαλεία όπως το “dark-kill” και το “HRSword” για να απενεργοποιήσουν το λογισμικό ασφαλείας και να αφαιρέσουν ίχνη κακόβουλης δραστηριότητας.

«Ο Talos παρατήρησε ίχνη προσπαθειών απενεργοποίησης του EDR χρησιμοποιώντας πολλαπλές μεθόδους», εξήγησε ο Cisco Talos.

“Σε γενικές γραμμές, έχουμε παρατηρήσει συχνά εντολές που εκτελούν απευθείας το “uninstall.exe” του EDR ή προσπαθούν να σταματήσουν τις υπηρεσίες χρησιμοποιώντας την εντολή sc. Ταυτόχρονα, έχουν παρατηρηθεί επίσης εισβολείς να εκτελούν εργαλεία ανοιχτού κώδικα, όπως σκοτεινός-σκοτώστε και HRSword.”

Ο κρυπτογραφητής Linux ξεκίνησε μέσω WSL

Τον Δεκέμβριο του 2023, η BleepingComputer ανέφερε για έναν νέο κρυπτογραφητή Qilin Linux με ιδιαίτερη έμφαση στην κρυπτογράφηση εικονικών μηχανών και διακομιστών VMware ESXi.

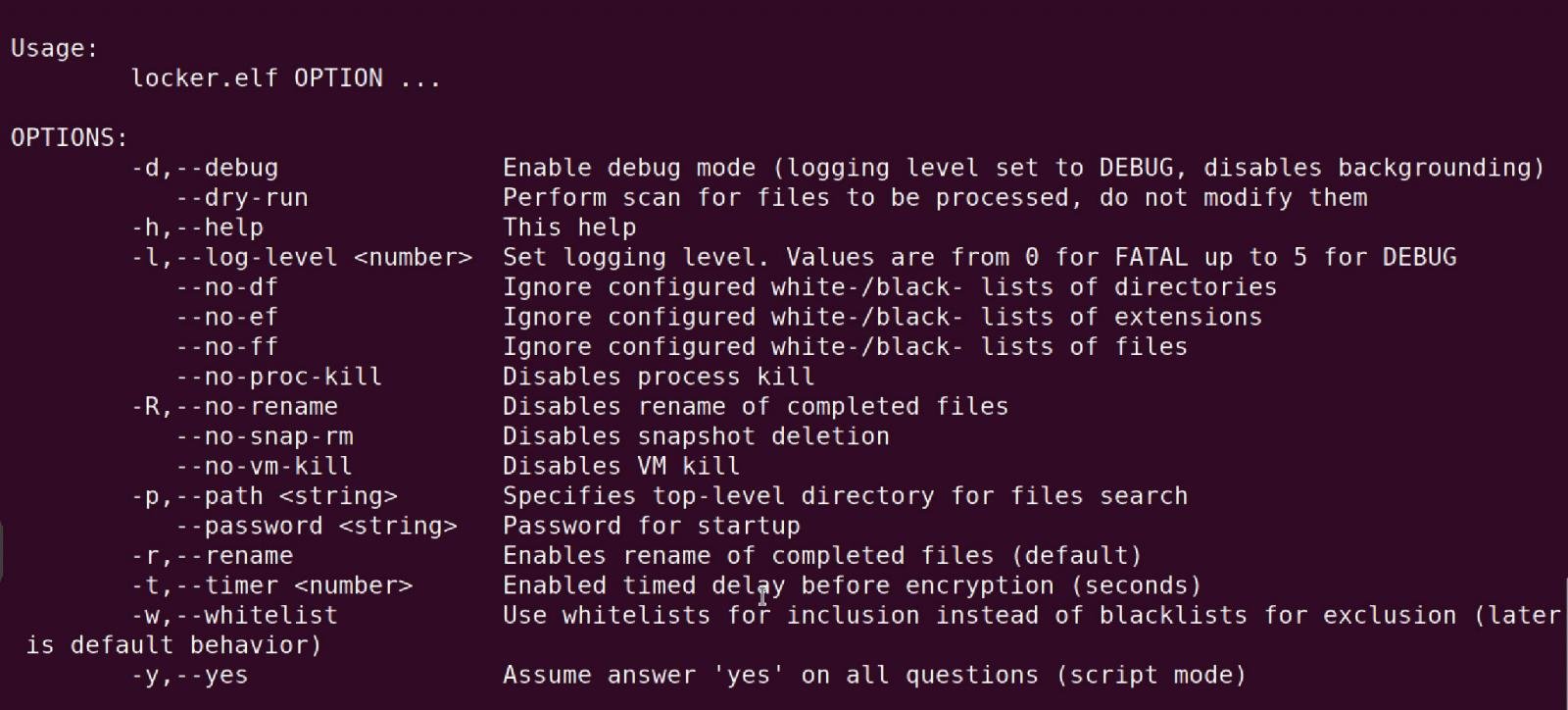

Τα ορίσματα γραμμής εντολών του κρυπτογραφητή περιλαμβάνουν επιλογές για ενεργοποίηση της λειτουργίας εντοπισμού σφαλμάτων, εκτέλεση στεγνής εκτέλεσης χωρίς κρυπτογράφηση αρχείων ή προσαρμογή του τρόπου με τον οποίο κρυπτογραφούνται οι εικονικές μηχανές και τα στιγμιότυπά τους.

Πηγή: BleepingComputer

Ερευνητές από την Trend Micro αναφέρουν τώρα ότι οι θυγατρικές της Qilin έχουν δει να χρησιμοποιούν WinSCP για να μεταφέρουν τον κρυπτογράφηση Linux ELF σε παραβιασμένες συσκευές, ο οποίος στη συνέχεια εκκινείται μέσω του λογισμικού απομακρυσμένης διαχείρισης Splashtop (SRManager.exe) απευθείας στα Windows.

Ενώ η Trend Micro ανέφερε αρχικά τον κρυπτογράφηση ως cross-platform, οι κρυπτογραφητές Linux της Qilin είναι εκτελέσιμα ELF [VirusTotal]που σημαίνει ότι δεν μπορούν να εκτελεστούν εγγενώς στα Windows και απαιτούν ένα περιβάλλον χρόνου εκτέλεσης όπως το Windows Subsystem for Linux (WSL) για να εκτελεστεί.

Περαιτέρω ερωτήσεις προς την Trend Micro αποκάλυψαν ότι οι φορείς απειλών χρησιμοποιούν όντως το WSL για να εκτελέσουν τον κρυπτογράφηση.

Το WSL είναι μια δυνατότητα των Windows που σας επιτρέπει να εγκαταστήσετε και να εκτελέσετε διανομές Linux απευθείας στα Windows. Μόλις εγκατασταθεί, μπορείτε είτε να ανοίξετε ένα κέλυφος για την προεπιλεγμένη, εγκατεστημένη διανομή ή να χρησιμοποιήσετε το wsl.exe -e εντολή για την εκτέλεση προγραμμάτων Linux μέσα σε μια γραμμή εντολών των Windows.

Η Trend Micro είπε στο BleepingComputer ότι όταν οι παράγοντες απειλής αποκτούν πρόσβαση σε μια συσκευή, ενεργοποιούν ή εγκαθιστούν το υποσύστημα Windows για Linux και στη συνέχεια το χρησιμοποιούν για να εκτελέσουν τον κρυπτογράφηση, αποφεύγοντας έτσι το παραδοσιακό λογισμικό ασφαλείας των Windows.

«Σε αυτήν την περίπτωση, οι φορείς απειλών μπόρεσαν να εκτελέσουν τον κρυπτογράφηση Linux σε συστήματα Windows εκμεταλλευόμενοι το Windows Subsystem for Linux (WSL), μια ενσωματωμένη δυνατότητα που επιτρέπει στα δυαδικά Linux να εκτελούνται εγγενώς στα Windows χωρίς να απαιτείται εικονική μηχανή», είπε η Trend Micro στο BleepingComputer.

“Μετά την απόκτηση πρόσβασης, οι εισβολείς ενεργοποίησαν ή εγκατέστησαν το WSL χρησιμοποιώντας σενάρια ή εργαλεία γραμμής εντολών και, στη συνέχεια, ανέπτυξαν το ωφέλιμο φορτίο ransomware Linux σε αυτό το περιβάλλον. Αυτό τους έδωσε τη δυνατότητα να εκτελέσουν έναν κρυπτογράφηση βασισμένο σε Linux απευθείας σε έναν κεντρικό υπολογιστή των Windows αποφεύγοντας πολλές άμυνες που επικεντρώνονται στον εντοπισμό παραδοσιακού κακόβουλου λογισμικού των Windows.”

Καθώς πολλά προϊόντα Windows EDR εστιάζουν στη συμπεριφορά των Windows PE, χάνουν την κακόβουλη συμπεριφορά που εμφανίζεται στο WSL, επιτρέποντας στο κακόβουλο λογισμικό να παρακάμψει τον εντοπισμό.

Η Trend Micro λέει ότι η τεχνική δείχνει πώς οι χειριστές ransomware προσαρμόζονται σε υβριδικά περιβάλλοντα Windows και Linux για να μεγιστοποιήσουν την πρόσβαση και να αποφύγουν τις παραδοσιακές άμυνες.

VIA: bleepingcomputer.com