Ένας μεσίτης αρχικής πρόσβασης που παρακολουθείται ως Storm-0249 κάνει κατάχρηση λύσεων ανίχνευσης και απόκρισης τελικού σημείου και αξιόπιστων βοηθητικών προγραμμάτων των Microsoft Windows για τη φόρτωση κακόβουλου λογισμικού, τη δημιουργία επικοινωνίας και την επιμονή στην προετοιμασία για επιθέσεις ransomware.

Ο παράγοντας της απειλής έχει προχωρήσει πέρα από το μαζικό ψάρεμα και έχει υιοθετήσει πιο κρυφές, πιο προηγμένες μεθόδους που αποδεικνύονται αποτελεσματικές και δύσκολο να αντιμετωπιστούν από τους υπερασπιστές, ακόμη και αν είναι καλά τεκμηριωμένες.

Σε μια επίθεση που αναλύθηκε από ερευνητές στην εταιρεία κυβερνοασφάλειας ReliaQuest, το Storm-0249 χρησιμοποίησε τα στοιχεία SentinelOne EDR για να κρύψει την κακόβουλη δραστηριότητα. Ωστόσο, οι ερευνητές λένε ότι η ίδια μέθοδος λειτουργεί και με άλλα προϊόντα EDR.

Κατάχρηση EDR του SentinelOne

Η ReliaQuest λέει ότι η επίθεση Storm-0249 ξεκίνησε με την κοινωνική μηχανική ClickFix που ξεγέλασε τους χρήστες να επικολλήσουν και να εκτελέσουν μπούκλα εντολές στο παράθυρο διαλόγου Εκτέλεση των Windows για λήψη ενός κακόβουλου πακέτου MSI με δικαιώματα SYSTEM.

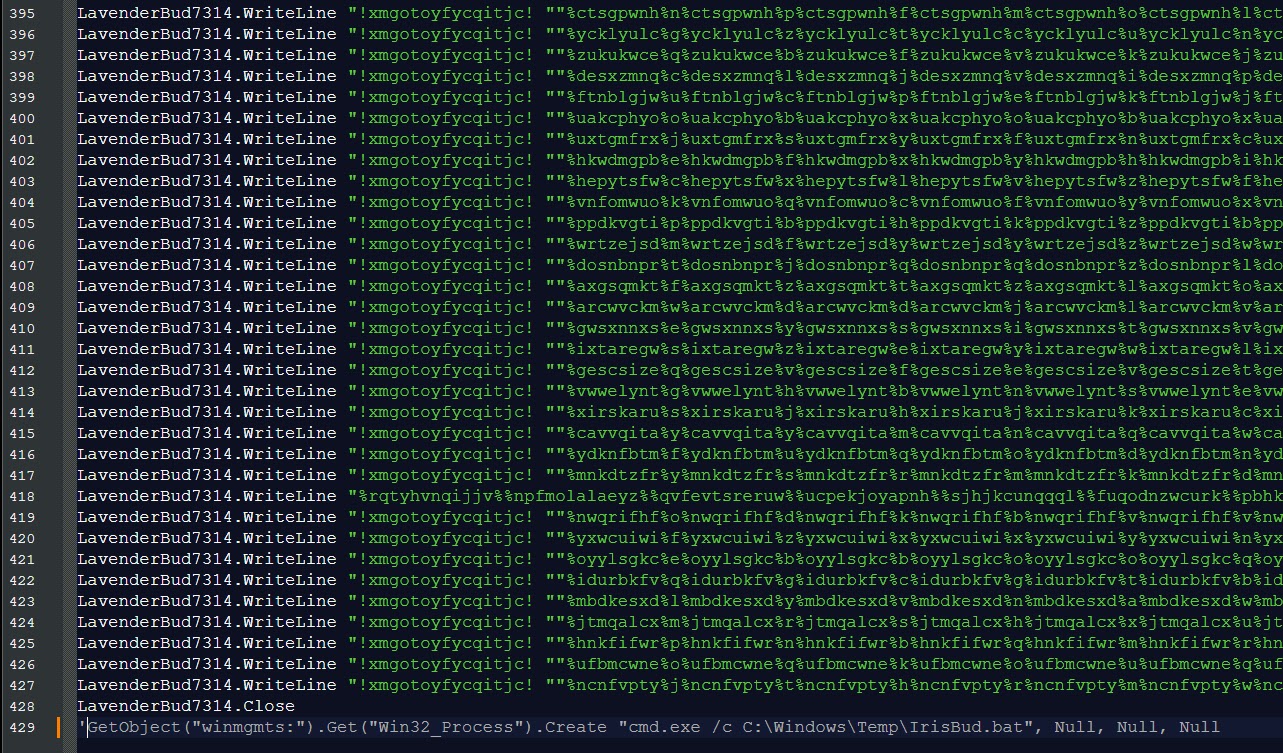

Ένα κακόβουλο σενάριο PowerShell λαμβάνεται επίσης από έναν πλαστό τομέα της Microsoft, ο οποίος διοχετεύεται κατευθείαν στη μνήμη του συστήματος, χωρίς να αγγίζει ποτέ το δίσκο και επομένως αποφεύγει τον εντοπισμό ιών.

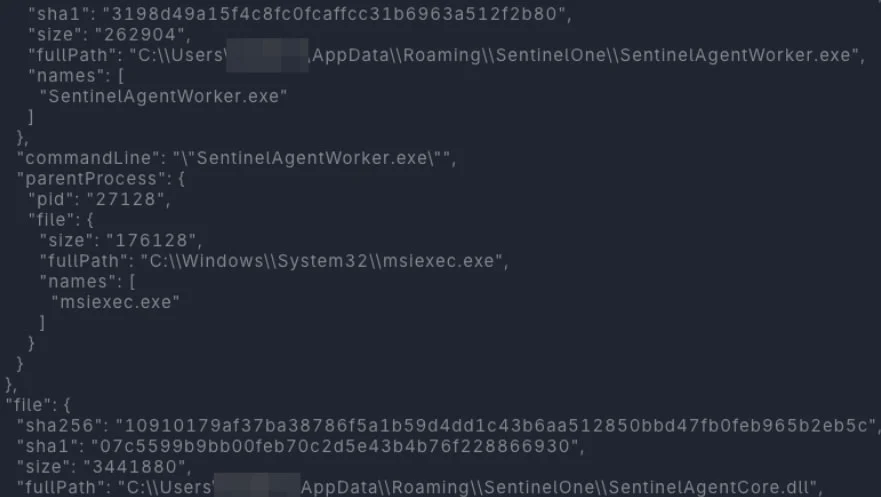

Το αρχείο MSI ρίχνει ένα κακόβουλο DLL (SentinelAgentCore.dll). Σύμφωνα με τους ερευνητές, “αυτό το DLL τοποθετείται στρατηγικά δίπλα στο προϋπάρχον, νόμιμο SentinelAgentWorker.exe, το οποίο είναι ήδη εγκατεστημένο ως μέρος του SentinelOne EDR του θύματος.”

Στη συνέχεια, ο εισβολέας φορτώνει το DLL χρησιμοποιώντας το υπογεγραμμένο SentinelAgentWorker (πλευρική φόρτωση DLL), εκτελώντας το αρχείο μέσα στην αξιόπιστη, προνομιακή διαδικασία EDR και αποκτώντας κρυφή επιμονή που επιβιώνει από ενημερώσεις λειτουργικού συστήματος.

“Η νόμιμη διαδικασία κάνει όλη τη δουλειά, εκτελώντας τον κώδικα του εισβολέα, εμφανίζεται ως δραστηριότητα ρουτίνας SentinelOne στα εργαλεία ασφαλείας και παρακάμπτοντας τον εντοπισμό.” εξηγεί η ReliaQuest.

Πηγή: ReliaQuest

Μόλις ο εισβολέας αποκτήσει πρόσβαση, χρησιμοποιεί το στοιχείο SentinelOne για τη συλλογή αναγνωριστικών συστήματος μέσω νόμιμων βοηθητικών προγραμμάτων των Windows, όπως reg.exe και findstr.exeκαι για διοχέτευση κρυπτογραφημένης κυκλοφορίας εντολών και ελέγχου HTTPS (C2).

Τα ερωτήματα μητρώου και οι αναζητήσεις συμβολοσειρών θα προκαλούσαν κανονικά συναγερμούς, αλλά όταν πραγματοποιούνται μέσα από μια αξιόπιστη διαδικασία EDR, αντιμετωπίζονται ως ρουτίνα και αγνοούνται από τους μηχανισμούς ασφαλείας.

Η ReliaQuest εξηγεί ότι τα παραβιασμένα συστήματα έχουν προφίλ χρησιμοποιώντας το ‘MachineGuid’, ένα μοναδικό αναγνωριστικό που βασίζεται σε υλικό που χρησιμοποιούν ομάδες ransomware όπως το LockBit και το ALPHV για τη δέσμευση κλειδιών κρυπτογράφησης σε συγκεκριμένα θύματα.

Αυτό υποδηλώνει ότι το Storm-0249 πραγματοποιεί αρχικούς συμβιβασμούς πρόσβασης προσαρμοσμένους στις ανάγκες των τυπικών πελατών του, των θυγατρικών ransomware.

Η κατάχρηση αξιόπιστων, υπογεγραμμένων διαδικασιών EDR παρακάμπτει σχεδόν όλη την παραδοσιακή παρακολούθηση. Οι ερευνητές συνιστούν στους διαχειριστές συστήματος να βασίζονται σε ανίχνευση βάσει συμπεριφοράς που προσδιορίζει αξιόπιστες διαδικασίες που φορτώνουν μη υπογεγραμμένα DLL από μη τυπικές διαδρομές.

Επιπλέον, είναι χρήσιμο να ορίσετε αυστηρότερους ελέγχους για την εκτέλεση curl, PowerShell και LoLBin.

Το σπασμένο IAM δεν είναι απλώς ένα πρόβλημα πληροφορικής – ο αντίκτυπος κυματίζεται σε ολόκληρη την επιχείρησή σας.

Αυτός ο πρακτικός οδηγός καλύπτει γιατί οι παραδοσιακές πρακτικές IAM αποτυγχάνουν να συμβαδίζουν με τις σύγχρονες απαιτήσεις, παραδείγματα για το πώς φαίνεται το “καλό” IAM και μια απλή λίστα ελέγχου για τη δημιουργία μιας επεκτάσιμης στρατηγικής.

VIA: bleepingcomputer.com