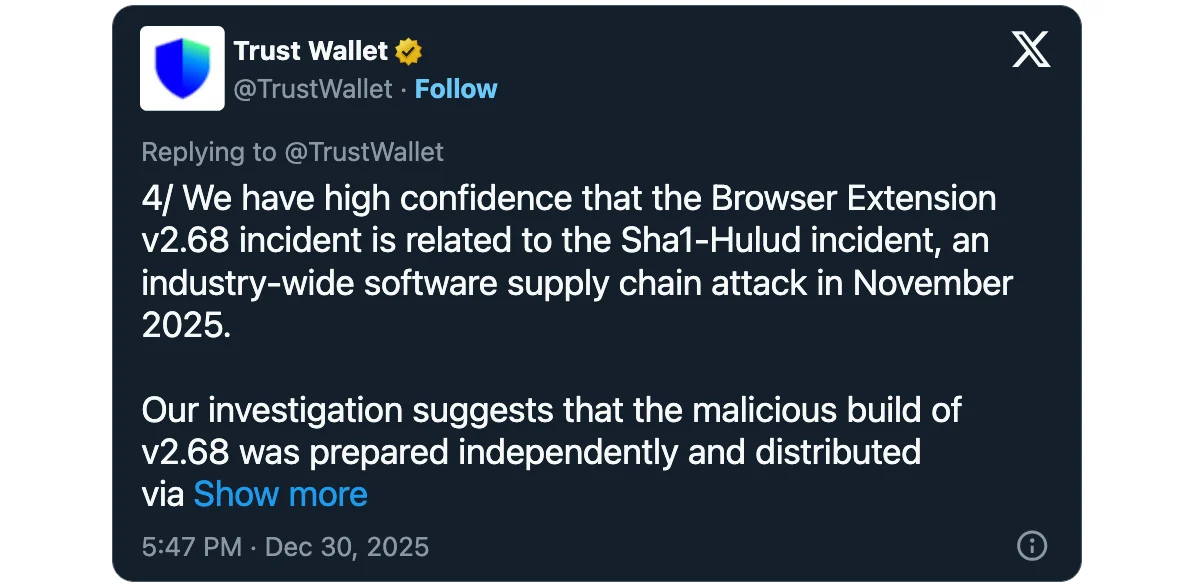

Η Trust Wallet πιστεύει ότι ο συμβιβασμός του προγράμματος περιήγησής της για κλοπή περίπου 8,5 εκατομμυρίων δολαρίων από περισσότερα από 2.500 πορτοφόλια κρυπτογράφησης σχετίζεται πιθανότατα με μια επίθεση Sha1-Hulud «σε όλη τη βιομηχανία» τον Νοέμβριο.

Το Trust Wallet, ένα πορτοφόλι κρυπτογράφησης που χρησιμοποιείται από περισσότερα από 200 εκατομμύρια άτομα, επιτρέπει στους χρήστες να αποθηκεύουν, να στέλνουν και να λαμβάνουν Bitcoin, Ethereum, Solana και χιλιάδες άλλα κρυπτονομίσματα και ψηφιακά token μέσω μιας επέκτασης προγράμματος περιήγησης ιστού και δωρεάν εφαρμογών για κινητά.

Όπως ανέφερε προηγουμένως η BleepingComputer, αυτό το περιστατικό της 24ης Δεκεμβρίου είχε ως αποτέλεσμα την κλοπή εκατομμυρίων δολαρίων σε κρυπτονομίσματα από τα παραβιασμένα πορτοφόλια των χρηστών του Trust Wallet.

Αυτό συνέβη αφού οι εισβολείς πρόσθεσαν ένα κακόβουλο αρχείο JavaScript στην έκδοση 2.68.0 της επέκτασης Chrome του Trust Wallet, το οποίο έκλεψε ευαίσθητα δεδομένα πορτοφολιού και επέτρεψε στους παράγοντες απειλών να εκτελούν μη εξουσιοδοτημένες συναλλαγές.

“Τα μυστικά του προγραμματιστή GitHub μας αποκαλύφθηκαν στην επίθεση, η οποία έδωσε στον εισβολέα πρόσβαση στον πηγαίο κώδικα της επέκτασης του προγράμματος περιήγησής μας και στο κλειδί API του Chrome Web Store (CWS)”, η εταιρεία είπε σε ενημέρωση της Τρίτης.

“Ο εισβολέας απέκτησε πλήρη πρόσβαση στο CWS API μέσω του κλειδιού που διέρρευσε, επιτρέποντας τη μεταφόρτωση των εκδόσεων απευθείας χωρίς την τυπική διαδικασία έκδοσης του Trust Wallet, η οποία απαιτεί εσωτερική έγκριση/μη αυτόματο έλεγχο.”

Όπως εξήγησε το Trust Wallet, στο επόμενο στάδιο της επίθεσης, ο παράγοντας απειλής κατοχύρωσε τον τομέα metrics-trustwallet.com και τον υποτομέα api.metrics-trustwallet.com για να φιλοξενήσουν κακόβουλο κώδικα, ο οποίος αργότερα αναφέρθηκε σε μια trojanized έκδοση της επέκτασης Trust Wallet.

Η τροποποιημένη έκδοση της επίσημης επέκτασης δημιουργήθηκε χρησιμοποιώντας πηγαίο κώδικα που αποκτήθηκε μέσω εκτεθειμένων μυστικών προγραμματιστών του GitHub, επιτρέποντας στον εισβολέα να ενσωματώσει κακόβουλο κώδικα που συνέλεγε ευαίσθητα δεδομένα πορτοφολιού χωρίς παραδοσιακή ένεση κώδικα.

Χρησιμοποιώντας ένα κλειδί CWS που διέρρευσε, ο εισβολέας δημοσίευσε την έκδοση 2.68 στο Chrome Web Store, η οποία κυκλοφόρησε αυτόματα μετά από έλεγχο, παρακάμπτοντας τις εσωτερικές διαδικασίες έγκρισης του Trust Wallet.

Ως απάντηση στο περιστατικό, το Trust Wallet ανακάλεσε όλα τα API έκδοσης για να εμποδίσει τις προσπάθειες κυκλοφορίας νέων εκδόσεων και διασφάλισε ότι οι χάκερ δεν θα μπορούσαν να κλέψουν πρόσθετα δεδομένα πορτοφολιού αναφέροντας τους κακόβουλους τομείς στον καταχωρητή NiceNIC, ο οποίος τους ανέστειλε αμέσως.

Το Trust Wallet έχει επίσης αρχίσει να αποζημιώνει τους επηρεαζόμενους χρήστες και τους προειδοποίησε ότι οι παράγοντες απειλών πλαστοπροσωπούν επί του παρόντος λογαριασμούς υποστήριξης Trust Wallet, προωθούν πλαστές φόρμες αποζημίωσης και εκτελούν απάτες μέσω διαφημίσεων Telegram.

Η καμπάνια κακόβουλου λογισμικού Shai-Hulud

Το Sha1-Hulud (γνωστό και ως Shai-Hulud 2.0) ήταν μια επίθεση αλυσίδας εφοδιασμού που στόχευε το μητρώο λογισμικού npm, το οποίο απαριθμεί πάνω από 2 εκατομμύρια πακέτα.

Κατά το αρχικό ξέσπασμα του Shai-Hulud στις αρχές Σεπτεμβρίου, οι παράγοντες απειλών παραβίασαν πακέτα 180 npm χρησιμοποιώντας ένα αυτοδιαδιδόμενο ωφέλιμο φορτίο και το χρησιμοποίησαν για να κλέψουν μυστικά προγραμματιστών και κλειδιά API με το εργαλείο TruffleHog.

Το Shai-Hulud 2.0 αναπτύχθηκε εκθετικά και επηρέασε πάνω από 800 πακέτα αφού πρόσθεσε πάνω από 27.000 κακόβουλα πακέτα στο αποθετήριο npm που χρησιμοποιούσε κακόβουλο κώδικα για τη συλλογή μυστικών προγραμματιστών και CI/CD και τη δημοσίευσή τους στο GitHub.

Συνολικά, το Sha1-Hulud αποκάλυψε περίπου 400.000 ακατέργαστα μυστικά και δημοσίευσε κλεμμένα δεδομένα σε περισσότερα από 30.000 αποθετήρια GitHub, με πάνω από το 60% των διαρροών NPM token να εξακολουθούν να ισχύουν από την 1η Δεκεμβρίου.

«Οι εισβολείς τελειοποιούν τις διαδικασίες συλλογής διαπιστευτηρίων χρησιμοποιώντας το οικοσύστημα npm και το GitHub», ερευνητές ασφαλείας της Wiz προειδοποίησε τον περασμένο μήνα.

«Δεδομένης της αυξανόμενης πολυπλοκότητας και της επιτυχίας των επιτιθέμενων μέχρι στιγμής, προβλέπουμε συνεχείς επιθέσεις, τόσο χρησιμοποιώντας παρόμοια TTP όσο και αξιοποιώντας τα διαπιστευτήρια που έχουν συγκεντρωθεί μέχρι σήμερα».

Είναι περίοδος προϋπολογισμού! Πάνω από 300 CISO και ηγέτες ασφάλειας έχουν μοιραστεί πώς σχεδιάζουν, ξοδεύουν και δίνουν προτεραιότητες για το επόμενο έτος. Αυτή η έκθεση συγκεντρώνει τις γνώσεις τους, επιτρέποντας στους αναγνώστες να αξιολογούν στρατηγικές, να προσδιορίζουν τις αναδυόμενες τάσεις και να συγκρίνουν τις προτεραιότητές τους καθώς πλησιάζουν το 2026.

Μάθετε πώς οι κορυφαίοι ηγέτες μετατρέπουν τις επενδύσεις σε μετρήσιμο αντίκτυπο.

VIA: bleepingcomputer.com