Οι κινεζόφωνοι φορείς απειλών χρησιμοποίησαν μια παραβιασμένη συσκευή SonicWall VPN για να παραδώσουν ένα κιτ εργαλείων εκμετάλλευσης VMware ESXi που φαίνεται να έχει αναπτυχθεί περισσότερο από ένα χρόνο πριν γίνουν γνωστά δημόσια τα στοχευμένα τρωτά σημεία.

Σε επιθέσεις από τον Δεκέμβριο του 2025 που αναλύθηκαν από την Huntress, τη διαχειριζόμενη εταιρεία ασφαλείας, οι χάκερ χρησιμοποίησαν μια εξελιγμένη εικονική μηχανή (VM) διαφυγής που πιθανότατα εκμεταλλεύτηκε τρία τρωτά σημεία του VMware που αποκαλύφθηκαν ως zero-days τον Μάρτιο του 2025.

Από τα τρία σφάλματα, μόνο ένα έλαβε βαθμολογία κρίσιμης σοβαρότητας:

- CVE-2025-22226 (7,1 βαθμολογία σοβαρότητας): Μια ανάγνωση εκτός ορίων στο HGFS που επιτρέπει τη διαρροή μνήμης από τη διαδικασία VMX

- CVE-2025-22224 (9,3 βαθμολογία σοβαρότητας): Μια ευπάθεια TOCTOU στη διεπαφή επικοινωνίας εικονικής μηχανής (VMCI) που οδηγεί σε εγγραφή εκτός ορίων, επιτρέποντας την εκτέλεση κώδικα ως διαδικασία VMX

- CVE-2025-22225 (8,2 βαθμολογία σοβαρότητας): Μια αυθαίρετη ευπάθεια εγγραφής στο ESXi που επιτρέπει τη διαφυγή του VMX sandbox στον πυρήνα

Κατά τη στιγμή της αποκάλυψης, η Broadcom προειδοποίησε ότι τα ζητήματα ασφαλείας θα μπορούσαν να αλυσοδευτούν από εισβολείς με δικαιώματα διαχειριστή για να ξεφύγουν από το VM και να αποκτήσουν πρόσβαση στον υποκείμενο hypervisor.

Ωστόσο, μια νέα έκθεση από το Huntress παρέχει ενδείξεις που υποδεικνύουν ότι τα τρωτά σημεία μπορεί να έχουν αλυσοδεθεί σε ένα exploit τουλάχιστον από τον Φεβρουάριο του 2024.

Οι ερευνητές βρήκαν στις διαδρομές PDB των δυαδικών αρχείων εκμετάλλευσης έναν φάκελο με το όνομα “2024_02_19”, υποδηλώνοντας ότι το πακέτο αναπτύχθηκε ως μια πιθανή εκμετάλλευση μηδενικής ημέρας.

C:\Users\test\Desktop\2024_02_19\全版本逃逸--交付\report\ESXI_8.0u3\

Επιπλέον, από το όνομα του φακέλου, που μεταφράζεται σε “All/Full version escape – delivery”, θα μπορούσε να συναχθεί ότι ο επιδιωκόμενος στόχος ήταν το ESXi 8.0 Update 3.

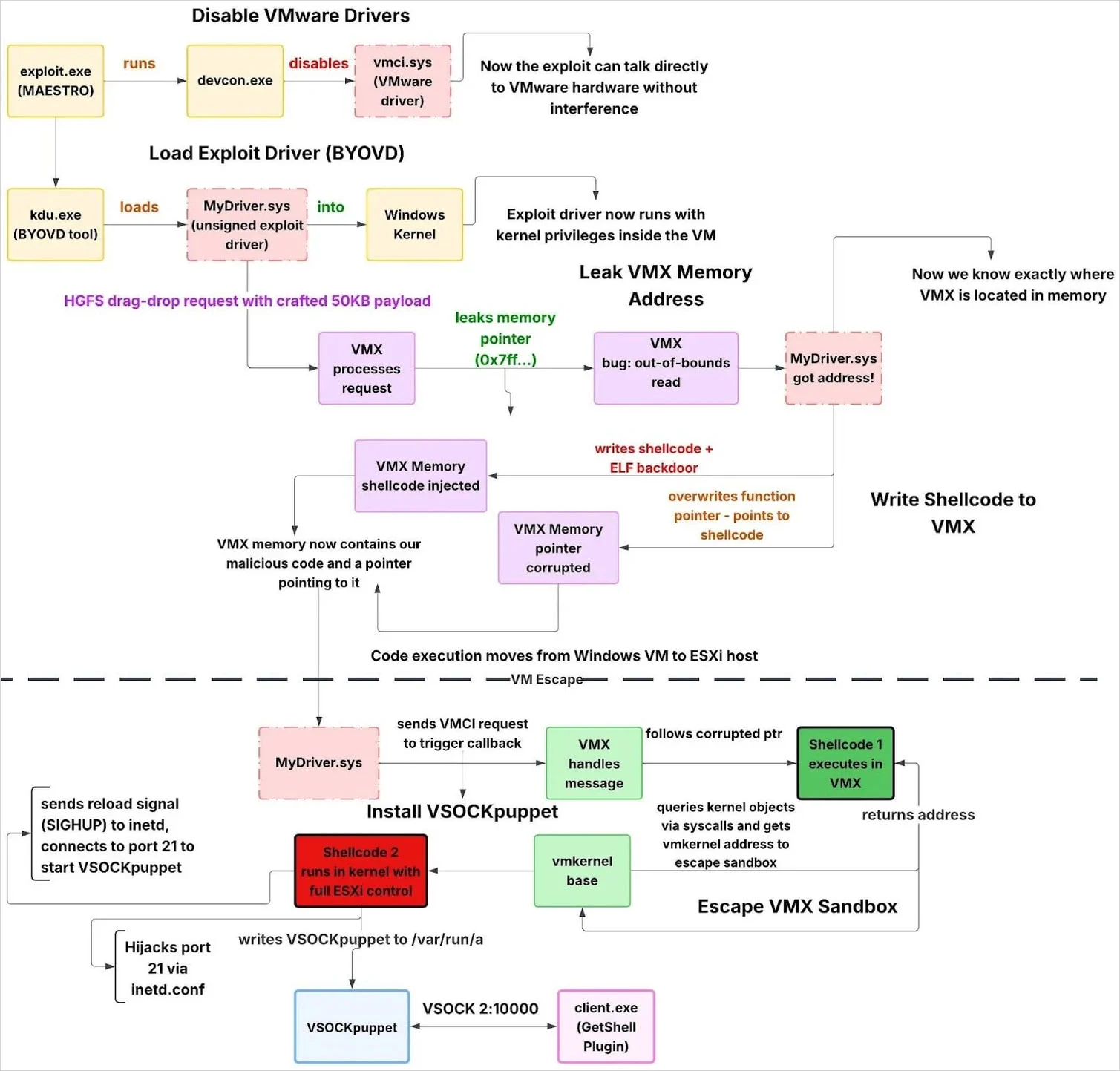

Η Huntress εκτιμά ότι η αρχική πρόσβαση πιθανότατα προήλθε μέσω ενός παραβιασμένου VPN του SonicWall. Ο εισβολέας χρησιμοποίησε έναν παραβιασμένο λογαριασμό διαχειριστή τομέα για να περιστρέφεται μέσω RDP σε ελεγκτές τομέα, να σκηνοθετεί δεδομένα για εξαγωγή και να τρέξει μια αλυσίδα εκμετάλλευσης που ξεσπά από μια εικονική μηχανή επισκέπτη στον υπερεπόπτη ESXi.

Η εργαλειοθήκη εκμετάλλευσης περιλάμβανε τα ακόλουθα στοιχεία:

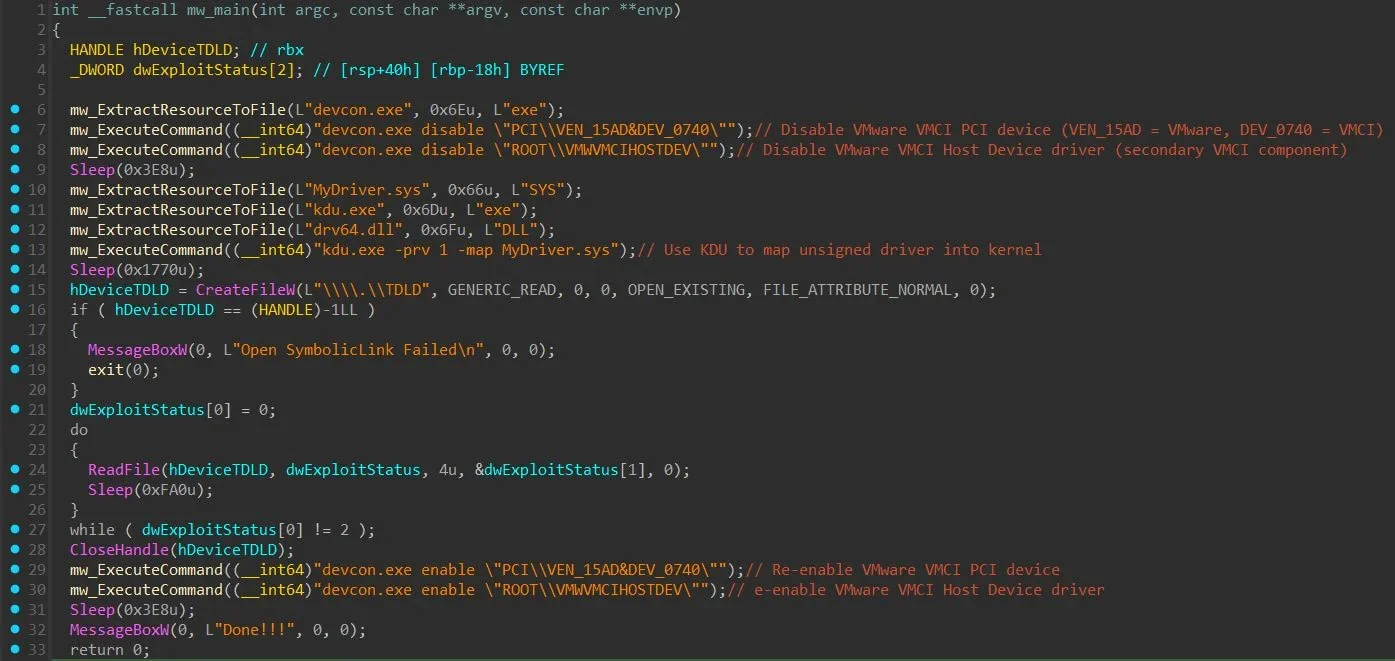

- MAESTRO (exploit.exe) – Συντονίζει τη διαφυγή VM απενεργοποιώντας τις συσκευές VMware VMCI, φορτώνοντας το μη υπογεγραμμένο πρόγραμμα οδήγησης εκμετάλλευσης μέσω KDU, παρακολουθώντας την επιτυχία της εκμετάλλευσης και επαναφέροντας στη συνέχεια προγράμματα οδήγησης.

- MyDriver.sys – Ανυπόγραφο πρόγραμμα οδήγησης πυρήνα που εκτελεί τη διαφυγή VM, συμπεριλαμβανομένης της ανίχνευσης έκδοσης ESXi, της διαρροής και καταστροφής μνήμης VMX, της διαφυγής sandbox και της ανάπτυξης μιας κερκόπορτας hypervisor.

- VSOCK μαριονέτα – Η κερκόπορτα ELF εκτελείται στον κεντρικό υπολογιστή ESXi που παρέχει εκτέλεση εντολών και μεταφορά αρχείων μέσω VSOCK, παρακάμπτοντας την παραδοσιακή παρακολούθηση δικτύου.

- GetShell Plugin (client.exe) – Το πρόγραμμα-πελάτης VSOCK των Windows χρησιμοποιείται για σύνδεση από μια εικονική μηχανή επισκέπτη στον παραβιασμένο κεντρικό υπολογιστή ESXi και αλληλεπιδρά με την κερκόπορτα VSOCKpuppet.

Πηγή: Huntress

Οι ερευνητές βρήκαν περισσότερες ενδείξεις που δείχνουν την ημερομηνία κατασκευής του κιτ εργαλείων. Μια διαδρομή PDB που είναι ενσωματωμένη στο δυαδικό αρχείο “client.exe” έχει έναν φάκελο με το όνομα “2023_11_02”.

C:\Users\test\Desktop\2023_11_02\vmci_vm_escape\getshell\source\client\x64\Release\client.pdb

Είναι πιθανό ότι το συστατικό ήταν «μέρος μιας ευρύτερης vmci_vm_escape εργαλειοθήκη με α getshell συστατικό.”

Οι ερευνητές πιστεύουν ότι ο παράγοντας απειλής μπορεί να έχει μια σπονδυλωτή προσέγγιση, όπου διαχωρίζουν τα εργαλεία μετά την εκμετάλλευση από τα εκμεταλλεύσεις. Αυτό θα τους επέτρεπε να χρησιμοποιούν την ίδια υποδομή και απλώς να μεταβούν σε νέα τρωτά σημεία.

Ο Huntress είπε στο BleepingComputer ότι είναι μετρίως σίγουροι ότι το exploit toolkit αξιοποιεί τα τρία τρωτά σημεία που αποκάλυψε η Broadcom τον περασμένο Μάρτιο. Η αξιολόγησή τους βασίζεται στη συμπεριφορά του exploit, συμπεριλαμβανομένης της χρήσης του HGFS για διαρροή πληροφοριών, του VMCI για καταστροφή της μνήμης και του shellcode που διαφεύγει στον πυρήνα.

Ωστόσο, δεν μπόρεσαν να επιβεβαιώσουν με 100% βεβαιότητα ότι είναι η ίδια εκμετάλλευση που η Broadcom αποκάλυψε στο αρχικό της δελτίο τις τρεις ημέρες μηδέν.

Πηγή: Huntress

Όσον αφορά το χρονοδιάγραμμα εκμετάλλευσης και τις παρατηρήσεις που σχετίζονται με την απόδοση, η Huntress αναφέρει ότι ορισμένες διαδρομές κατασκευής περιλαμβάνουν απλοποιημένα κινέζικα, αλλά υπάρχει επίσης ένα README στην αγγλική γλώσσα, που πιθανώς υποδεικνύει την πρόθεση να το πουλήσει ή να το μοιραστεί με άλλους παράγοντες απειλής.

Η Huntress σχολιάζει ότι αυτός ο συνδυασμός πιθανότατα υποδηλώνει ότι η εργαλειοθήκη αναπτύχθηκε από έναν προγραμματιστή με καλούς πόρους που δραστηριοποιείται σε μια κινεζόφωνη περιοχή.

Αν και οι ερευνητές είναι πολύ σίγουροι ότι το SonicWall VPN ήταν ο αρχικός φορέας εισόδου, συνιστούν στους οργανισμούς να εφαρμόζουν τις πιο πρόσφατες ενημερώσεις ασφαλείας ESXi και να χρησιμοποιούν τους παρεχόμενους κανόνες YARA και Sigma για έγκαιρη ανίχνευση.

Καθώς το MCP (Model Context Protocol) γίνεται το πρότυπο για τη σύνδεση LLM με εργαλεία και δεδομένα, οι ομάδες ασφαλείας προχωρούν γρήγορα για να διατηρήσουν αυτές τις νέες υπηρεσίες ασφαλείς.

Αυτό το δωρεάν φύλλο εξαπάτησης περιγράφει 7 βέλτιστες πρακτικές που μπορείτε να αρχίσετε να χρησιμοποιείτε σήμερα.

VIA: bleepingcomputer.com