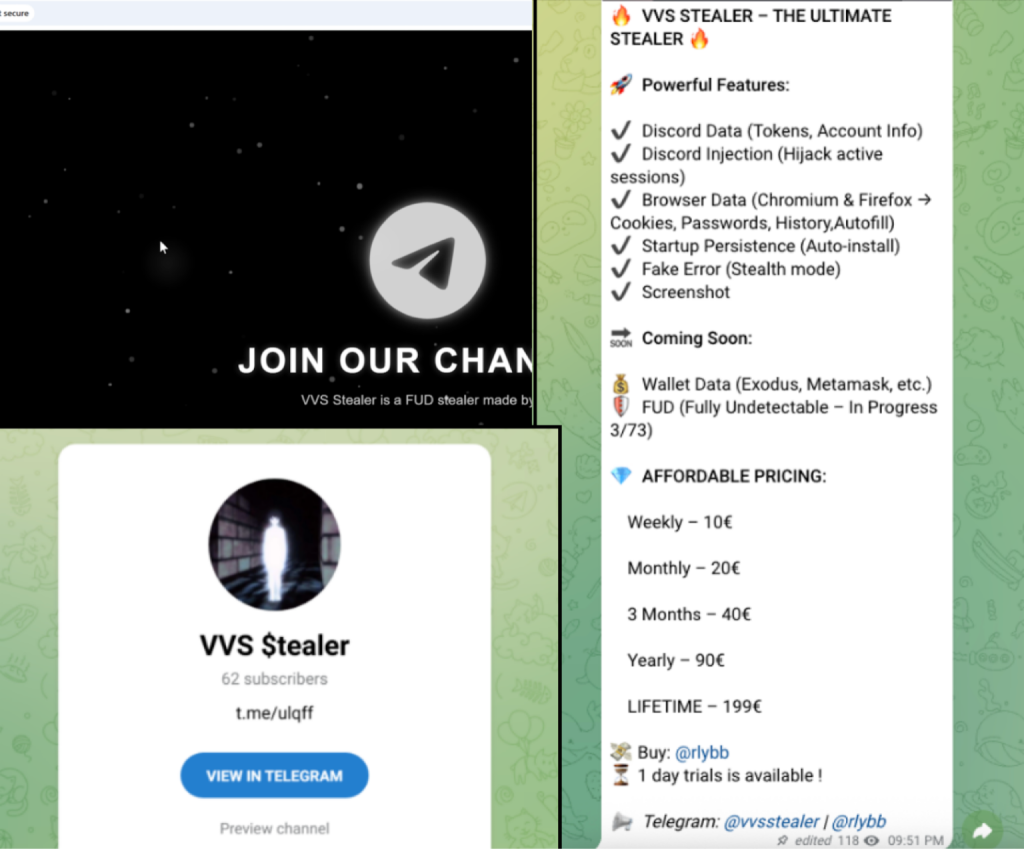

Το τοπίο της κυβερνοασφάλειας είναι μάρτυρας της αύξησης του εξελιγμένου κακόβουλου λογισμικού που αξιοποιεί τα νόμιμα εργαλεία για να συγκαλύψει κακόβουλη πρόθεση. Ένα χαρακτηριστικό παράδειγμα είναι το VVS Stealer (επίσης στυλ VVS $tealer).

Αυτή η οικογένεια κακόβουλου λογισμικού που βασίζεται σε Python διατίθεται ενεργά στο Telegram από τον Απρίλιο του 2025. Αυτή η απειλή στοχεύει ρητά τους χρήστες του Discord για να διεισδύσουν ευαίσθητα διαπιστευτήρια, διακριτικά και δεδομένα προγράμματος περιήγησης.

Ένα βασικό χαρακτηριστικό του VVS Stealer είναι η χρήση του PyArmor, ενός εργαλείου γραμμής εντολών για τη συσκότιση των σεναρίων Python.

Ενώ οι προγραμματιστές χρησιμοποιούν το PyArmor για την προστασία της πνευματικής ιδιοκτησίας, οι φορείς απειλών το εκμεταλλεύονται για να κρύψουν τον κώδικα κακόβουλου λογισμικού, παρακάμπτοντας ουσιαστικά τους παραδοσιακούς ελέγχους ασφαλείας, όπως η στατική ανάλυση και ο εντοπισμός βάσει υπογραφών.

Αυτό το άρθρο εξετάζει τους τεχνικούς μηχανισμούς του VVS Stealer και τη διαδικασία απεμπλοκής που απαιτείται για την ανάλυσή του.

Ο ρόλος του PyArmor στην αποφυγή κακόβουλου λογισμικού

Οι συντάκτες κακόβουλου λογισμικού προτιμούν όλο και περισσότερο την Python για την ευκολία χρήσης της, αλλά ο ακατέργαστος κώδικας Python είναι εύκολα αναγνώσιμος από τους αναλυτές ασφαλείας, όπως αναφέρουν Δίκτυα PaloAlto.

Για να αντιμετωπιστεί αυτό, το VVS Stealer χρησιμοποιεί το PyArmor (συγκεκριμένα την έκδοση 9.1.4 Pro) για να κρυπτογραφήσει το ωφέλιμο φορτίο του.

Το PyArmor μετατρέπει το κακόβουλο λογισμικό με διάφορους τρόπους:

- Κρυπτογράφηση Bytecode: Μετατρέπει τον τυπικό κώδικα Python σε μια εξειδικευμένη, κρυπτογραφημένη μορφή που οι τυπικοί απομεταγλωττιστές δεν μπορούν να διαβάσουν.

- Λειτουργία BCC: Μετατρέπει συναρτήσεις Python σε συναρτήσεις C, οι οποίες στη συνέχεια μεταγλωττίζονται σε οδηγίες μηχανής. Αυτό αποκρύπτει αποτελεσματικά τη λογική σε ένα ξεχωριστό αρχείο ELF (Εκτελέσιμο και Συνδετικό Μορφή), καθιστώντας την αντίστροφη μηχανική σημαντικά πιο δύσκολη.

- Κρυπτογράφηση AES: Το κακόβουλο λογισμικό χρησιμοποιεί το Advanced Encryption Standard (AES) με ένα κλειδί 128-bit σε λειτουργία Counter (CTR) για την κρυπτογράφηση συμβολοσειρών και bytecode. Αυτό εμποδίζει τους αναλυτές να διαβάζουν απλώς συμβολοσειρές κειμένου (όπως διευθύνσεις URL εντολών και ελέγχου) για να κατανοήσουν τη συμπεριφορά του κακόβουλου λογισμικού.

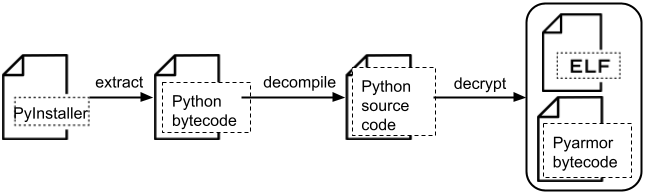

Η ανάλυση του VVS Stealer απαιτεί μια διαδικασία πολλαπλών βημάτων για την απογύμνωση αυτών των προστατευτικών στρωμάτων.

Οι ερευνητές ασφαλείας πρέπει πρώτα να εξαγάγουν το ωφέλιμο φορτίο από το πακέτο PyInstaller για να εντοπίσουν τον κρυπτογραφημένο bytecode Python και τη βιβλιοθήκη χρόνου εκτέλεσης PyArmor.

Με την αντίστροφη μηχανική των κλειδιών κρυπτογράφησης PyArmor (που βρίσκονται συχνά στο DLL χρόνου εκτέλεσης) και την επαναφορά των κεφαλίδων bytecode Python, οι αναλυτές μπορούν να απομεταγλωττίσουν τον κώδικα ξανά σε μορφή αναγνώσιμη από τον άνθρωπο.

Αυτή η διαδικασία αποκαλύπτει τη βασική λογική του κακόβουλου λογισμικού, εκθέτοντας δυνατότητες που προηγουμένως κρύβονταν πίσω από κρυπτογραφικά εμπόδια.

Δυνατότητες κακόβουλου λογισμικού

Μόλις αποσυμφορηθεί, το VVS Stealer αποκαλύπτει μια σειρά από επιθετικές δυνατότητες κλοπής πληροφοριών:

- Discord Token Theft: Το κακόβουλο λογισμικό σαρώνει τοπικά αρχεία (.ldb και .log) για κρυπτογραφημένα διακριτικά Discord, τα αποκρυπτογραφεί χρησιμοποιώντας το Windows DPAPI (API Προστασίας Δεδομένων) και υποβάλλει ερωτήματα στο API του Discord για να συγκεντρώσει στοιχεία χρήστη, όπως τρόπους πληρωμής, λίστες φίλων και αριθμούς τηλεφώνου.

- Έγχυση συνεδρίας: Σκοτώνει τις διεργασίες Discord που εκτελούνται και εγχέει κακόβουλο JavaScript (που καλύπτεται μέσω τυπικών εργαλείων JS) στην εφαρμογή. Αυτό επιτρέπει στον εισβολέα να υποκλέψει ενεργές περιόδους σύνδεσης, να παρακολουθεί την κυκλοφορία δικτύου και να καταγράφει αλλαγές κωδικού πρόσβασης ή να προβάλλει τον εφεδρικό κώδικα.

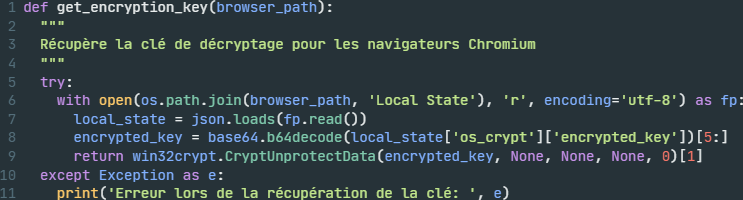

- Εξαγωγή δεδομένων προγράμματος περιήγησης: Το VVS Stealer στοχεύει σχεδόν 20 διαφορετικά προγράμματα περιήγησης ιστού (συμπεριλαμβανομένων των Chrome, Edge και Opera) για την κλοπή cookie, ιστορικού και κωδικών πρόσβασης αυτόματης συμπλήρωσης.

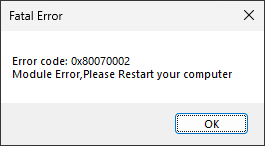

- Επιμονή: Το κακόβουλο λογισμικό αντιγράφεται στον φάκελο εκκίνησης των Windows, διασφαλίζοντας ότι εκτελείται κάθε φορά που το θύμα εκκινεί τον υπολογιστή του. Εμφανίζει επίσης ένα ψεύτικο πλαίσιο μηνύματος “Fatal Error” για να αποσπά την προσοχή του χρήστη κατά την εγκατάσταση.

Το VVS Stealer δείχνει πώς οι φορείς απειλών οπλίζουν νόμιμα εργαλεία προστασίας όπως το PyArmor για να δημιουργήσουν κρυφό, αποτελεσματικό κακόβουλο λογισμικό.

Περιπλέκοντας τη διαδικασία αντίστροφης μηχανικής, αυξάνουν τον χρόνο που απαιτείται για τους προμηθευτές ασφαλείας για να αναπτύξουν ανιχνεύσεις.

Οι οργανισμοί πρέπει να βασίζονται σε προηγμένη ανάλυση συμπεριφοράς και προστασία τελικού σημείου, αντί να βασίζονται αποκλειστικά σε στατικές υπογραφές, για να αμυνθούν έναντι αυτών των συγκεχυμένων απειλών.