Ένα νέο εμφύτευμα κακόβουλου λογισμικού που ονομάζεται EtherRAT, που αναπτύχθηκε σε μια πρόσφατη επίθεση React2Shell, εκτελεί πέντε ξεχωριστούς μηχανισμούς επιμονής Linux και αξιοποιεί έξυπνες συμβάσεις Ethereum για επικοινωνία με τον εισβολέα.

Ερευνητές της εταιρείας ασφάλειας cloud Sysdig πιστεύουν ότι το κακόβουλο λογισμικό ευθυγραμμίζεται με τα εργαλεία της Βόρειας Κορέας που χρησιμοποιούνται στις εκστρατείες Contagious Interview.

Ανέκτησαν το EtherRAT από μια παραβιασμένη εφαρμογή Next.js μόλις δύο ημέρες μετά την αποκάλυψη της κρίσιμης ευπάθειας React2Shell που παρακολουθείται ως CVE-2025-55182.

Το Sysdig υπογραμμίζει τον συνδυασμό εξελιγμένων χαρακτηριστικών του EtherRAT, συμπεριλαμβανομένης της επικοινωνίας εντολών και ελέγχου (C2) που βασίζεται σε blockchain, της επιμονής Linux πολλαπλών επιπέδων, της επανεγγραφής ωφέλιμου φορτίου εν κινήσει και της αποφυγής με χρήση πλήρους χρόνου εκτέλεσης Node.js.

Παρόλο που υπάρχουν σημαντικές αλληλεπικαλύψεις με τις λειτουργίες “Μεταδοτική Συνέντευξη” που διεξάγονται από τον Lazarus, το EtherRAT είναι διαφορετικό σε πολλές βασικές πτυχές.

Το React2Shell είναι ένα ελάττωμα αποσειριοποίησης μέγιστης σοβαρότητας στο πρωτόκολλο “Flight” του React Server Components (RSC) που επιτρέπει την εκτέλεση απομακρυσμένου κώδικα χωρίς έλεγχο ταυτότητας μέσω ενός δημιουργημένου αιτήματος HTTP.

Το ελάττωμα επηρεάζει μεγάλο αριθμό περιβαλλόντων cloud που τρέχουν το React/Next.js και η εκμετάλλευσή του στην άγρια φύση ξεκίνησε ώρες μετά τη δημόσια αποκάλυψη στα τέλη της περασμένης εβδομάδας. Μερικοί από τους πρώτους παράγοντες απειλής που το χρησιμοποιούν σε επιθέσεις είναι οι συνδεδεμένες με την Κίνα ομάδες Earth Lamia και Jackpot Panda.

Ακολούθησε αυτοματοποιημένη εκμετάλλευση και τουλάχιστον 30 οργανισμοί σε πολλούς τομείς παραβιάστηκαν για την κλοπή διαπιστευτηρίων, την εξόρυξη κρυπτογράφησης και την ανάπτυξη κερκόπορτων εμπορευμάτων.

Αλυσίδα επίθεσης EtherRAT

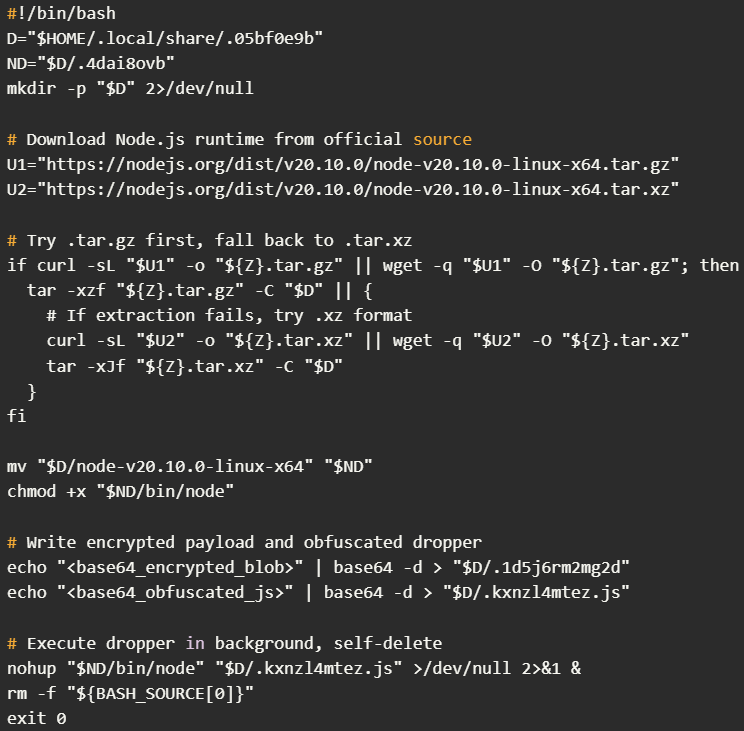

Το EtherRAT χρησιμοποιεί μια αλυσίδα επίθεσης πολλαπλών σταδίων, ξεκινώντας με την εκμετάλλευση του React2Shell για την εκτέλεση μιας εντολής κελύφους με κωδικοποίηση base64 στον στόχο, λέει ο Sysdig.

Η εντολή επιχειρεί να πραγματοποιήσει λήψη ενός κακόβουλου σεναρίου φλοιού (σ.σ) με μπούκλα, wgetή python3 ως εναλλακτικές, και βρόχους κάθε 300 δευτερόλεπτα μέχρι να πετύχει. Όταν γίνεται ανάκτηση του σεναρίου, ελέγχεται, μετατρέπεται σε εκτελέσιμο και εκκινείται.

Πηγή: Sysdig

Το σενάριο δημιουργεί έναν κρυφό κατάλογο στον χρήστη $HOME/.local/share/ τοποθεσία όπου κατεβάζει και εξάγει έναν νόμιμο χρόνο εκτέλεσης Node.js v20.10.0 απευθείας από το nodejs.org.

Στη συνέχεια, γράφει ένα κρυπτογραφημένο blob ωφέλιμου φορτίου και ένα συσκοτισμένο σταγονόμετρο JavaScript που εκτελείται χρησιμοποιώντας το ληφθέν δυαδικό αρχείο Node και, στη συνέχεια, διαγράφεται.

Το ασαφές σταγονόμετρο JavaScript (.kxnzl4mtez.js) διαβάζει το κρυπτογραφημένο ιστολόγιο, το αποκρυπτογραφεί χρησιμοποιώντας ένα κωδικοποιημένο κλειδί AES-256-CBC και γράφει το αποτέλεσμα ως ένα άλλο κρυφό αρχείο JavaScript.

Το αποκρυπτογραφημένο ωφέλιμο φορτίο είναι το εμφύτευμα EtherRAT. Αναπτύσσεται χρησιμοποιώντας το δυαδικό αρχείο Node.js που είχε εγκατασταθεί στο προηγούμενο στάδιο.

Σημάδια προχωρημένου εμφυτεύματος

Το EtherRAT χρησιμοποιεί έξυπνες συμβάσεις Ethereum για λειτουργίες C2, οι οποίες παρέχουν λειτουργική ευελιξία και αντίσταση σε καταργήσεις.

Ερωτά εννέα δημόσιους παρόχους Ethereum RPC παράλληλα και επιλέγει το αποτέλεσμα της πλειοψηφίας απόκρισης, το οποίο αποτρέπει τη δηλητηρίαση ενός κόμβου ή την καταβύθιση.

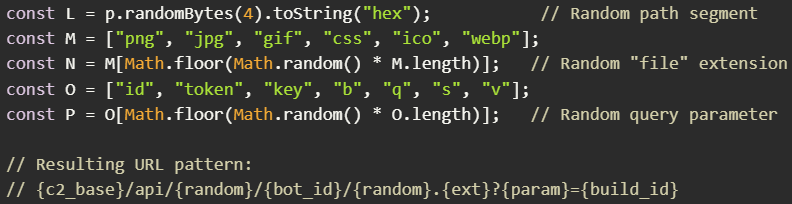

Το κακόβουλο λογισμικό στέλνει τυχαιοποιημένες διευθύνσεις URL που μοιάζουν με CDN στο C2 κάθε 500 ms και εκτελεί JavaScript που επιστρέφεται από τους χειριστές χρησιμοποιώντας έναν κατασκευαστή AsyncFunction σε έναν μηχανισμό που λειτουργεί ως ένα πλήρως διαδραστικό κέλυφος Node.js.

Πηγή: Sysdig

Οι βορειοκορεάτες χάκερ έχουν χρησιμοποιήσει έξυπνα συμβόλαια στο παρελθόν για την παράδοση και τη διανομή κακόβουλου λογισμικού. Η τεχνική ονομάζεται EtherHiding και έχει περιγραφεί στο παρελθόν σε αναφορές από την Google και το GuardioLabs.

Επιπλέον, οι ερευνητές του Sysdig σημειώνουν ότι “το κρυπτογραφημένο μοτίβο φόρτωσης που χρησιμοποιείται στο EtherRAT ταιριάζει πολύ με το κακόβουλο λογισμικό BeaverTail που σχετίζεται με τη ΛΔΚ που χρησιμοποιείται στις καμπάνιες Contagious Interview”.

EtherRAT persistence σε Linux

Ο Sysdig σχολιάζει ότι το κακόβουλο λογισμικό EtherRAT έχει εξαιρετικά επιθετική ανθεκτικότητα σε συστήματα Linux, καθώς εγκαθιστά πέντε επίπεδα για πλεονασμό:

- Cron δουλειές

- ένεση bashrc

- Αυτόματη εκκίνηση XDG

- Συστημική υπηρεσία χρήστη

- Έγχυση προφίλ

Χρησιμοποιώντας πολλαπλές μεθόδους επιμονής, ο χειριστής του κακόβουλου λογισμικού διασφαλίζει ότι θα συνεχίσει να έχει πρόσβαση στους παραβιασμένους κεντρικούς υπολογιστές ακόμη και μετά την επανεκκίνηση του συστήματος και τη συντήρηση.

Ένα άλλο μοναδικό χαρακτηριστικό του EtherRAT είναι η ικανότητά του να ενημερώνεται αυτόματα στέλνοντας τον πηγαίο κώδικα του σε ένα τελικό σημείο API. Το κακόβουλο λογισμικό λαμβάνει κωδικό αντικατάστασης που έχει τις ίδιες δυνατότητες, αλλά χρησιμοποιεί διαφορετική συσκότιση, αντικαθίσταται με αυτόν και, στη συνέχεια, δημιουργεί μια νέα διαδικασία με το ενημερωμένο ωφέλιμο φορτίο.

Ο Sysdig υποθέτει ότι αυτός ο μηχανισμός βοηθά το κακόβουλο λογισμικό να αποφύγει τον στατικό εντοπισμό και μπορεί επίσης να αποτρέψει την ανάλυση ή να εισαγάγει λειτουργικότητα συγκεκριμένης αποστολής.

Με την εκμετάλλευση του React2Shell σε εξέλιξη από πολλούς παράγοντες, συνιστάται στους διαχειριστές συστήματος να αναβαθμίσουν σε ασφαλή έκδοση React/Next.js το συντομότερο δυνατό.

Η Sysdig παρέχει στην έκθεσή της μια σύντομη λίστα δεικτών συμβιβασμού (IoC) που σχετίζονται με την υποδομή σταδιοποίησης του EtherRAT και τις συμβάσεις Ethereum.

Οι ερευνητές συνιστούν στους χρήστες να ελέγχουν για τους αναφερόμενους μηχανισμούς επιμονής, να παρακολουθούν την κυκλοφορία του Ethereum RPC, να ελέγχουν τα αρχεία καταγραφής εφαρμογών και να εναλλάσσουν τα διαπιστευτήρια.

Το σπασμένο IAM δεν είναι απλώς ένα πρόβλημα πληροφορικής – ο αντίκτυπος κυματίζεται σε ολόκληρη την επιχείρησή σας.

Αυτός ο πρακτικός οδηγός καλύπτει γιατί οι παραδοσιακές πρακτικές IAM αποτυγχάνουν να συμβαδίζουν με τις σύγχρονες απαιτήσεις, παραδείγματα για το πώς φαίνεται το “καλό” IAM και μια απλή λίστα ελέγχου για τη δημιουργία μιας επεκτάσιμης στρατηγικής.

VIA: bleepingcomputer.com