Το botnet Kimwolf, μια παραλλαγή Android του κακόβουλου λογισμικού Aisuru, έχει αυξηθεί σε περισσότερους από δύο εκατομμύρια κεντρικούς υπολογιστές, οι περισσότεροι από τους οποίους έχουν μολυνθεί από την εκμετάλλευση ευπαθειών σε οικιακά δίκτυα μεσολάβησης για τη στόχευση συσκευών σε εσωτερικά δίκτυα.

Οι ερευνητές παρατήρησαν αυξημένη δραστηριότητα για το κακόβουλο λογισμικό από τον περασμένο Αύγουστο. Τον τελευταίο μήνα, η Kimwolf έχει εντείνει τη σάρωση δικτύων μεσολάβησης, αναζητώντας συσκευές με εκτεθειμένες υπηρεσίες Android Debug Bridge (ADB).

Κοινοί στόχοι είναι τα TV box που βασίζονται σε Android και οι συσκευές ροής που επιτρέπουν πρόσβαση χωρίς έλεγχο ταυτότητας μέσω ADB. Οι παραβιασμένες συσκευές χρησιμοποιούνται κυρίως σε επιθέσεις κατανεμημένης άρνησης υπηρεσίας (DDoS), μεταπώληση διακομιστή μεσολάβησης και δημιουργία εσόδων από εγκαταστάσεις εφαρμογών μέσω SDK τρίτων, όπως το Plainproxies Byteconnect.

Το botnet Aisuru είναι επί του παρόντος υπεύθυνο για τη μεγαλύτερη επίθεση DDoS που αποκαλύφθηκε δημόσια, η οποία κορυφώθηκε στα 29,7 terabit ανά δευτερόλεπτο, όπως μετρήθηκε από το Cloudflare.

Μια αναφορά από Σημειώσεις XLab ότι το botnet Android Kimwolf είχε περισσότερες από 1,8 εκατομμύρια παραβιασμένες συσκευές στις 4 Δεκεμβρίου.

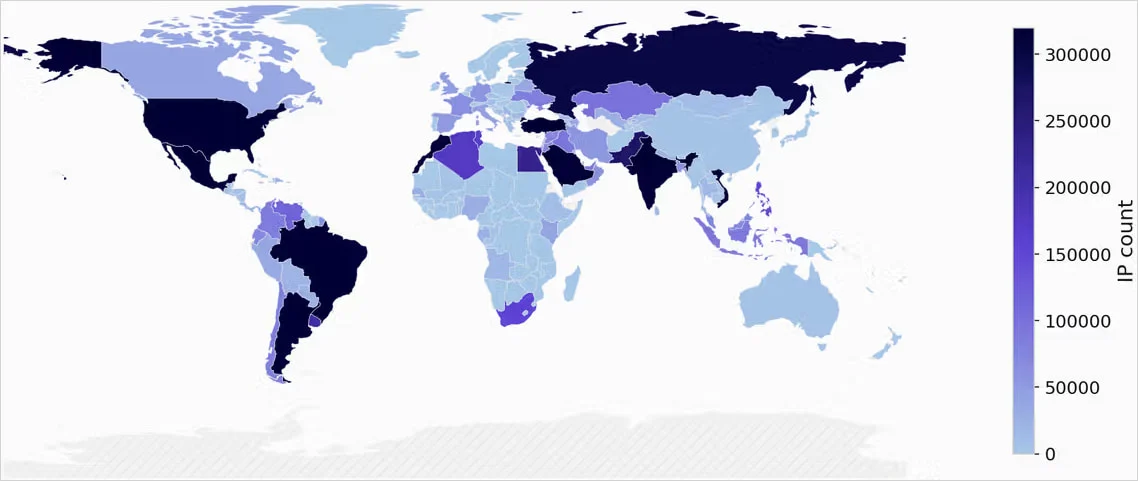

Ερευνητές της εταιρείας πληροφοριών απειλών και ασφάλειας στον κυβερνοχώρο κατά της απάτης Synthient παρακολουθούν τη δραστηριότητα του Kimwolf. Λένε ότι ο αριθμός των παραβιασμένων συσκευών έχει ανέβει σε σχεδόν δύο εκατομμύρια και παράγει περίπου 12 εκατομμύρια μοναδικές διευθύνσεις IP κάθε εβδομάδα.

Οι περισσότερες από τις μολυσμένες συσκευές Android βρίσκονται στο Βιετνάμ, τη Βραζιλία, την Ινδία και τη Σαουδική Αραβία. Σε πολλές περιπτώσεις, τα συστήματα παραβιάστηκαν από SDK μεσολάβησης πριν από την αγορά, κάτι που αναφέρθηκε στο παρελθόν.

Πηγή: Synthient

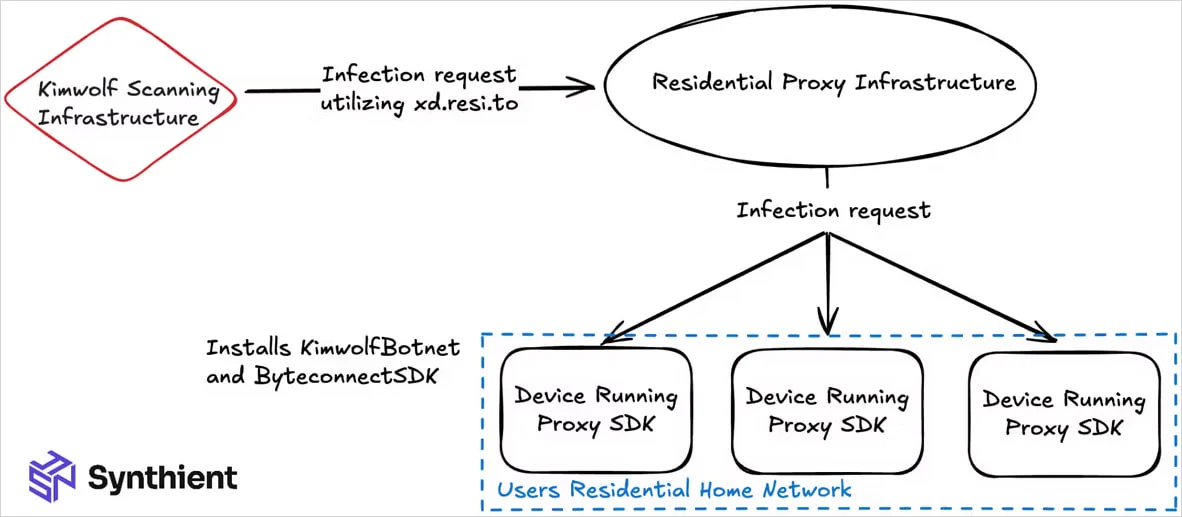

Κατάχρηση πληρεξούσιων κατοικιών

Σύμφωνα με το Synthient, η ταχεία ανάπτυξη της Kimwolf οφείλεται σε μεγάλο βαθμό στην κατάχρηση οικιακών δικτύων μεσολάβησης για την πρόσβαση σε ευάλωτες συσκευές Android. Συγκεκριμένα, το κακόβουλο λογισμικό εκμεταλλεύεται τους παρόχους μεσολάβησης που επιτρέπουν την πρόσβαση σε τοπικές διευθύνσεις και θύρες δικτύου, επιτρέποντας την άμεση αλληλεπίδραση με συσκευές που εκτελούνται στο ίδιο εσωτερικό δίκτυο με το πρόγραμμα-πελάτη μεσολάβησης.

Ξεκινώντας στις 12 Νοεμβρίου 2025, το Synthient παρατήρησε αυξημένη σάρωση δραστηριότητας για μη επαληθευμένες υπηρεσίες ADB που εκτέθηκαν μέσω τελικών σημείων διακομιστή μεσολάβησης, στοχεύοντας τις θύρες 5555, 5858, 12108 και 3222.

Το Android Debug Bridge (ADB) είναι μια διεπαφή ανάπτυξης και εντοπισμού σφαλμάτων που επιτρέπει την εγκατάσταση και την αφαίρεση εφαρμογών, την εκτέλεση εντολών φλοιού, τη μεταφορά αρχείων και τον εντοπισμό σφαλμάτων σε συσκευές Android. Όταν εκτίθεται μέσω δικτύου, το ADB μπορεί να επιτρέψει σε μη εξουσιοδοτημένες απομακρυσμένες συνδέσεις να τροποποιήσουν ή να αναλάβουν τον έλεγχο συσκευών Android.

Όταν ήταν εφικτό, τα ωφέλιμα φορτία botnet παραδόθηκαν μέσω netcat ή telnetσωληνώσεις σεναρίων κελύφους απευθείας στην εκτεθειμένη συσκευή για τοπική εκτέλεση, γραμμένο σε /data/local/tmp.

Η Synthient κατέλαβε πολλές παραλλαγές ωφέλιμου φορτίου κατά τη διάρκεια του Δεκεμβρίου, αλλά οι μέθοδοι παράδοσης παρέμειναν αμετάβλητες.

Πηγή: Synthient

Οι ερευνητές βρήκαν υψηλά ποσοστά έκθεσης σε ένα δείγμα οικιακής πισίνας μεσολάβησης, υπογραμμίζοντας ότι τέτοιες συσκευές μπορούν να αξιοποιηθούν μέσα σε λίγα λεπτά από την ένταξη σε αυτά τα δίκτυα.

“Κατά την ανάλυση των εκτεθειμένων συσκευών που αποτελούν μέρος της δεξαμενής διακομιστή μεσολάβησης IPIDEA, διαπιστώσαμε ότι το 67% όλων των συσκευών Android δεν έχουν έλεγχο ταυτότητας, γεγονός που τις αφήνει ευάλωτες στην απομακρυσμένη εκτέλεση κώδικα.” Ο Synthient εξηγεί.

«Από τις σαρώσεις μας, βρήκαμε περίπου 6 εκατομμύρια ευάλωτες IP […] Αυτές οι συσκευές συχνά αποστέλλονται προ-μολυσμένες με SDK από παρόχους μεσολάβησης», λένε οι ερευνητές.

Η IPIDEA, ένας από τους παρόχους μεσολάβησης που επηρεάστηκαν και κορυφαίος στόχος της Kimwolf επειδή επέτρεψε την πρόσβαση σε όλες τις θύρες, απάντησε στην ειδοποίηση της Synthient στις 28 Δεκεμβρίου αποκλείοντας την πρόσβαση σε τοπικά δίκτυα και σε ένα ευρύ φάσμα θυρών.

Συνολικά, οι ερευνητές έστειλαν σχεδόν δώδεκα αναφορές ευπάθειας «στους κορυφαίους παρόχους μεσολάβησης» που παρατηρήθηκαν στη δραστηριότητα του Kimwolf. Ωστόσο, οι ερευνητές δεν μπορούν να προσδιορίσουν με σιγουριά όλους τους παρόχους μεσολάβησης που στοχεύουν το κακόβουλο λογισμικό.

Προστασία από το Kimwolf

Η Synthient δημοσίευσε ένα διαδικτυακό εργαλείο σαρωτή για να βοηθήσει τους χρήστες να αναγνωρίσουν εάν κάποια από τις συσκευές δικτύου τους είναι μέρος του botnet Kimwolf.

Σε περίπτωση θετικού αποτελέσματος, οι ερευνητές προτείνουν ότι τα μολυσμένα TV box θα πρέπει να «σκουπιστούν ή να καταστραφούν», διαφορετικά το botnet θα παραμείνει.

Η γενική σύσταση είναι να αποφύγετε τα γενικά κουτιά Android TV χαμηλού κόστους και να προτιμάτε συσκευές με πιστοποίηση Google Play Protect από αξιόπιστους OEM, όπως το Chromecast της Google, το NVIDIA Shield TV και το Xiaomi Mi TV Box.

Είναι περίοδος προϋπολογισμού! Πάνω από 300 CISO και ηγέτες ασφάλειας έχουν μοιραστεί πώς σχεδιάζουν, ξοδεύουν και δίνουν προτεραιότητες για το επόμενο έτος. Αυτή η έκθεση συγκεντρώνει τις γνώσεις τους, επιτρέποντας στους αναγνώστες να αξιολογούν στρατηγικές, να προσδιορίζουν τις αναδυόμενες τάσεις και να συγκρίνουν τις προτεραιότητές τους καθώς πλησιάζουν το 2026.

Μάθετε πώς οι κορυφαίοι ηγέτες μετατρέπουν τις επενδύσεις σε μετρήσιμο αντίκτυπο.

VIA: bleepingcomputer.com